Circle of Trust

Tiempo estimado de lectura: 7 minutos

El círculo de confianza: Un enfoque de varios niveles para la ciberseguridad

En el complejo panorama actual de la información, uno de los mayores retos subyacentes para los profesionales de las tecnologías de la información (TI) y la ciberseguridad, es cómo establecer un entorno de confianza en la era de la hipermovilidad con todo viviendo en algún lugar de la nube. Desde un perímetro en constante expansión impulsado por la necesidad de acceder a los recursos de la red en cualquier momento y en cualquier lugar, hasta la evolución de los vectores de ataque y el tráfico cada vez más encriptado, es especialmente crucial adoptar un modelo de Círculo de Confianza para mantener la compatibilidad con las formas en que el mundo accede, almacena y, en última instancia, asegura los datos.

La seguridad se basa en la confianza. La confianza requiere la capacidad de confirmar, sin una sombra de duda, la identidad de cualquier individuo que pueda tener acceso a los recursos de red compartidos. Esto parece ser un reto bastante simple de superar mediante la aplicación de un modelo de confianza cero – no confiar en nada hasta el momento en que pueda ser verificado. Aunque en teoría es estupendo, aplicar un modelo de Cero Confianza a situaciones del mundo real se convierte en un reto porque tiene que haber algún nivel básico de confianza implícita para instalar cualquier tipo de herramienta para proteger la red.

Aquí es donde entra en juego el modelo de Círculo de Confianza de varios niveles y es el punto central de este artículo.

¿Qué es el Círculo de Confianza

Un Círculo de Confianza es esencialmente un perímetro definido por el usuario para dibujar las líneas alrededor de las cuales se pueden compartir los datos, y con quién se pueden compartir. Implementar un enfoque de varios niveles dentro del Círculo de Confianza, permite la máxima flexibilidad con diferentes grados de confianza para la accesibilidad a los recursos de red compartidos. Independientemente de la función particular de una herramienta, o de dónde se sitúe esa herramienta dentro del Círculo de Confianza, es cada vez más imperativo que las organizaciones implementen un enfoque integral de varios niveles para asegurar sus entornos de TI.

También es importante señalar que uno de los otros propósitos principales del Círculo de Confianza es crear también este enfoque de varios niveles para fortificar sus líneas de defensa. Por ejemplo, si implementas sólo una, y si ésta es penetrada, entonces obviamente todo está en riesgo y es vulnerable a un ciberataque. Muchos expertos en ciberseguridad han pedido al menos un enfoque de dos niveles, pero incluso esto no es suficiente, ya que los ciberagentes maliciosos (MCA) pueden penetrar fácilmente esos niveles, dependiendo de lo motivados que estén para llegar a lo que sea que esté detrás de esas líneas de defensa.

Por lo tanto, la regla cardinal ahora es implementar al menos tres, y preferiblemente incluso más capas de defensa. La idea es que si el MCA puede atravesar la primera capa, las probabilidades estadísticas de que atraviesen cada una de las capas siguientes se reducen considerablemente. Tenga en cuenta que no hay nada que sea 100% inmune a un ciberataque.

Empresas, Gobiernos, Instituciones Educativas, Hospitales – Todos y cada uno de los tipos de organización una víctima potencial; por lo tanto, lo único que se puede hacer es mitigar ese riesgo tanto como sea posible a través de un enfoque en capas dirigido por la implementación de un Círculo de Confianza de varios niveles.

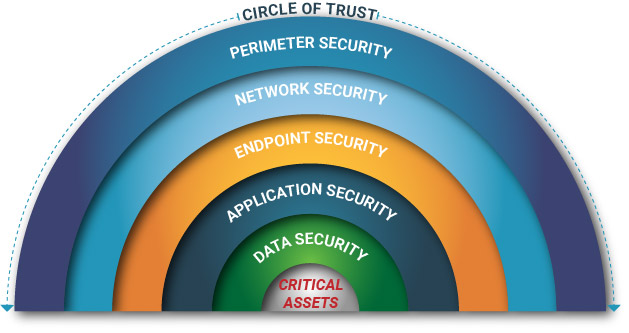

Como muestra el diagrama de arriba, dentro del Círculo de Confianza, hay cinco capas de confianza (o si se quiere, líneas de defensa), y son las siguientes:

Seguridad del perímetro:

Se considera muy a menudo como la primera línea de defensa, ya que abarca todo el límite de la red. Por ejemplo, se considera un «muro» entre el lado privado y gestionado localmente de la red, y el lado público de Internet. La primera se suele denominar «Intranet», y la segunda se conoce como «Internet». En este punto, normalmente se ven aplicaciones de software, como las de los paquetes antimalware y antivirus que se despliegan en las estaciones de trabajo de los usuarios finales y en los servidores internos. La idea principal aquí es filtrar los paquetes de datos maliciosos que podrían penetrar en la infraestructura de TI. Un ejemplo de esto serían los correos electrónicos de suplantación de identidad que llevan cargas útiles de malware peligrosas, ya sea a través de archivos adjuntos (como los de .DOC, .XLS o .PPT) o de enlaces falsos.

Seguridad de la red:

Una vez asegurado el perímetro, el siguiente nivel de defensa, o capa dentro del Círculo de Confianza, es la infraestructura de la red. Esto puede ser visto como un subconjunto de la infraestructura de TI, que contiene todos los activos digitales en una organización. El objetivo principal es aquí ayudar a proteger los recursos compartidos y los datos sensibles, accesibles sólo para los usuarios de la organización a los que se les conceden los permisos adecuados. Esto también puede incluir los recursos basados en la red que se utilizan tanto en los entornos internos como externos de la organización. Por ejemplo, es posible que haya usuarios remotos fuera de la red que realicen reuniones virtuales a través de Zoom, o cualquier otra herramienta de videoconferencia, y que participen otros usuarios que trabajan desde una oficina que está dentro de la red. Dadas las amenazas que abundan en este caso, es necesario asegurarse de que todas las líneas de comunicación están aseguradas y fortificadas con los más altos niveles de encriptación. En este escenario, es donde la seguridad de la VoIP y la mensajería instantánea se vuelven críticas.

Seguridad de los puntos finales:

Una vez que las líneas de comunicación de la red han sido aseguradas desde los entornos externos e internos (e incluso viceversa, así como las que residen localmente en la Infraestructura de la Red), el siguiente objetivo en un modelo de seguridad del Círculo de Confianza de varios niveles es proteger los puntos finales que residen en los puntos de destino así como en los puntos de origen. Estos incluyen los servidores, los ordenadores de sobremesa, los portátiles, los teléfonos inteligentes y otros dispositivos inalámbricos. Por ejemplo, si un mensaje de correo electrónico se transmite desde un empleado remoto a uno que está en la oficina, los dispositivos utilizados para transmitir ese mensaje también deben ser seguros. En realidad, esta es una parte que a menudo se pasa por alto en muchas organizaciones hoy en día. Como resultado, el MCA puede penetrar fácilmente en las puertas traseras que se dejan abiertas aquí, y desplegar con bastante facilidad el malware que puede incluso hacer su camino de forma encubierta a través de las líneas de comunicación seguras, y en su infraestructura de red. Una de las mejores maneras de asegurar estos puntos finales es asegurarse de mantener un proceso bien definido y regular en términos de despliegue e instalación de los parches y actualizaciones de software requeridos, e incluso las actualizaciones de firmware necesarias para ellos también. Incluso puede instalar cortafuegos basados en software en estos puntos finales, para una medida de protección aún mayor.

Seguridad de las aplicaciones:

Una vez que la red y los puntos finales han sido asegurados, la siguiente capa de defensa en el Círculo de Confianza que debe ser considerada es la seguridad de las aplicaciones. Estos son típicamente los paquetes de software instalados para proteger a los usuarios mientras llevan a cabo sus funciones de trabajo diarias (esto incluye tanto las aplicaciones de venta al público como las creadas por la empresa). En esta capa se incluyen las aplicaciones creadas por una organización para el uso de sus clientes. Dado que suelen estar basadas en la web y se puede acceder a ellas desde cualquier parte del mundo, la protección de estas aplicaciones debería ser una de las principales prioridades de los equipos de seguridad de TI. Algunos riesgos de seguridad típicos de las aplicaciones web son los siguientes:

- Cross Site Scripting

- Ataques de denegación de servicio (DoS)

- SQL Injection

- Cross Site Request Forgery

- Corrupción de memoria

- Buffer Overflows

Una de las principales razones por las que estas aplicaciones están en grave riesgo es porque el código fuente utilizado para crear y desarrollar la(s) aplicación(es) no ha sido probado a fondo para detectar cualquier vulnerabilidad, debilidades, o lagunas. Los desarrolladores de software suelen estar bajo la presión de entregar los proyectos por debajo del presupuesto y a tiempo para el cliente. Para cumplir ambos objetivos, se suelen utilizar APIs procedentes de plataformas de código abierto. Por desgracia, en muchos casos estas API no se someten a pruebas de seguridad adecuadas. El resultado final puede ser un sinnúmero de puertas traseras no detectadas que crean una fácil oportunidad para que los MCAs entren. Por eso es crucial realizar revisiones del código fuente tanto desde el punto de vista estático como dinámico. Incluso después de que se considere que una aplicación web es razonablemente segura, sigue siendo especialmente importante protegerla mediante el uso de otros mecanismos, como el escaneo de la base de datos y las puertas de enlace seguras.

Seguridad de los datos:

La seguridad de los datos puede considerarse como la última capa de defensa dentro del Círculo de Confianza y, como tal, merece la mayor atención las 24 horas del día, 7 días a la semana. Este ámbito interno del Círculo de Confianza suele contener los datos más sensibles de una organización y los registros de información personal identificable (PII). Los tipos de datos pueden clasificarse en tres grandes categorías:

- Datos de alta sensibilidad. Esto no sólo incluye la IIP, sino también los registros financieros, la propiedad intelectual y otros datos de misión crítica, como la inteligencia de investigación recopilada sobre los competidores o adversarios.

- Datos de sensibilidad media. Son el tipo de conjuntos de datos a los que pueden acceder la mayoría de los usuarios de la organización en un grado u otro. Sin embargo, si caen en manos de un tercero malintencionado, podrían causar daños catastróficos.

- Datos de baja sensibilidad. Son los tipos de conjuntos de datos a los que pueden acceder clientes o usuarios ajenos a una organización, a través de un portal de acceso especial que se encuentra detrás del sitio web principal, orientado al exterior.

Independientemente del nivel de sensibilidad, es fundamental que las organizaciones protejan todos sus datos en la mayor medida posible. Una de las herramientas más utilizadas para cumplir este objetivo es la Gestión de Acceso a la Identidad (IAM). Aquí se utilizan múltiples capas de autenticación, como el uso de una combinación de contraseña y PIN, un token RSA e incluso una modalidad biométrica (como el reconocimiento de huellas dactilares y/o del iris). Las organizaciones también deberían hacer uso del borrado de datos en caso de que un dispositivo inalámbrico entregado a un usuario por la organización se pierda o sea robado. En este caso, se puede utilizar un comando remoto para borrar todos los datos del dispositivo antes de que caiga en manos de un MCA.

Conclusiones

En general, este artículo ha examinado en detalle el modelo de múltiples niveles del Círculo de Confianza, y las tecnologías de seguridad más comunes que lo componen. La ubicación exacta de cada una de las herramientas o aplicaciones dentro del Círculo de Confianza, y el número de capas necesarias, depende totalmente de los requisitos de seguridad exclusivos de cada organización.

Leave a Reply