Circle of Trust

Geschatte leestijd: 7 minuten

The Circle of Trust: A Multi-Tiered Approach to Cybersecurity

In het huidige complexe informatielandschap is een van de grootste onderliggende uitdagingen voor informatietechnologie- (IT) en cyberbeveiligingsprofessionals de vraag hoe een vertrouwde omgeving kan worden opgezet in het tijdperk van hypermobiliteit waarbij alles ergens in de cloud leeft. Van een steeds groter wordende perimeter, gedreven door de behoefte aan ‘anytime-anywhere’-toegang tot netwerkbronnen, tot de zich ontwikkelende aanvalsvectoren, tot steeds meer versleuteld verkeer, is het bijzonder cruciaal om een Circle of Trust-model te hanteren om compatibel te blijven met de manieren waarop de wereld toegang heeft tot gegevens, deze opslaat en uiteindelijk beveiligt.

Veiligheid is gebaseerd op vertrouwen. Vertrouwen vereist de mogelijkheid om, zonder enige twijfel, de identiteit te bevestigen van ieder individu dat toegang heeft tot gedeelde netwerkbronnen. Dit lijkt een eenvoudige uitdaging om te overwinnen door een Zero-Trust model te implementeren – vertrouw niets tot het moment dat het kan worden geverifieerd. Hoewel dit in theorie geweldig is, wordt het toepassen van een Zero-Trust model op werkelijke situaties een uitdaging, omdat er een basisniveau van impliciet vertrouwen moet zijn om enig hulpmiddel te installeren om het netwerk te beschermen.

Dit is waar het meerlaagse Circle of Trust Model in het spel komt en het centrale punt is van dit artikel.

Wat is de Circle of Trust

Een Circle of Trust is in wezen een door de gebruiker gedefinieerde perimeter om de lijnen te trekken rond welke gegevens mogen worden gedeeld, en met wie het mag worden gedeeld. Het implementeren van een gelaagde benadering binnen de vertrouwenscirkel zorgt voor maximale flexibiliteit met verschillende niveaus van vertrouwen voor toegang tot gedeelde netwerkbronnen. Ongeacht de specifieke functie van een tool, of waar die tool zich binnen de Circle of Trust bevindt, is het voor organisaties steeds noodzakelijker om een uitgebreide, gelaagde benadering te implementeren om hun IT-omgevingen te beveiligen.

Het is ook belangrijk om op te merken dat een van de andere, primaire doelen van de Circle of Trust is om ook deze gelaagde benadering te creëren om uw verdedigingslinies te versterken. Als je er bijvoorbeeld maar één implementeert, en als die wordt doorbroken, dan is alles natuurlijk in gevaar en kwetsbaar voor een cyberaanval. Veel deskundigen op het gebied van cyberbeveiliging hebben opgeroepen tot een aanpak met ten minste twee lagen, maar zelfs dit is niet genoeg omdat bekwame kwaadwillende Cyber Actors (MCA’s) gemakkelijk door die lagen heen kunnen dringen, afhankelijk van hoe gemotiveerd ze zijn om datgene te bereiken wat achter die verdedigingslinies ligt.

Daarom is de kardinale regel nu om ten minste drie, en bij voorkeur zelfs meer verdedigingslagen te implementeren. De gedachte hierachter is dat als de MCA door de eerste laag kan breken, de statistische kans dat ze door elke volgende laag breken sterk wordt verminderd. Houd in gedachten dat er niet zoiets bestaat als 100% immuun zijn voor een cyberaanval.

Bedrijven, regeringen, onderwijsinstellingen, ziekenhuizen – elk type organisatie is een potentieel slachtoffer; daarom is het enige wat kan worden gedaan het risico zo veel mogelijk te beperken door middel van een gelaagde aanpak die wordt aangepakt door een uit meerdere lagen bestaande Circle of Trust te implementeren.

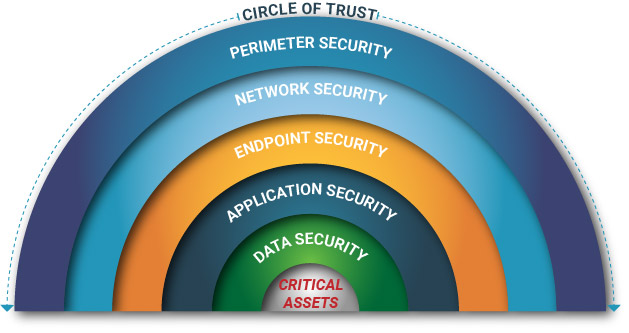

Zoals het bovenstaande diagram laat zien, zijn er binnen de Circle of Trust vijf lagen van vertrouwen (of zo u wilt, verdedigingslinies), en wel als volgt:

Perimeterbeveiliging:

Deze wordt vaak beschouwd als de eerste verdedigingslinie, omdat deze de gehele grens van het netwerk omvat. Dit wordt bijvoorbeeld beschouwd als een “muur” tussen de particuliere en lokaal beheerde kant van het netwerk, en de openbare kant van het Internet. De eerste wordt meestal aangeduid als het “Intranet”, en de tweede als het “Internet”. Op dit punt ziet u meestal softwaretoepassingen, zoals die van antimalware, en antiviruspakketten die worden ingezet op werkstations van eindgebruikers en interne servers. Het belangrijkste idee hier is het filteren van kwaadaardige gegevenspakketten die dieper in de IT-infrastructuur zouden kunnen doordringen. Een voorbeeld hiervan zijn phishing-e-mails met gevaarlijke malware payloads, hetzij via bestandsbijlagen (zoals die van .DOC, .XLS, of .PPT) of gespoofde links.

Netwerkbeveiliging:

Als de perimeter eenmaal is beveiligd, is het volgende verdedigingsniveau, of laag binnen de Circle of Trust, de netwerkinfrastructuur. Dit kan worden gezien als een subset van de IT-infrastructuur, die alle digitale activa in een organisatie bevat. Het belangrijkste doel is hier om de gedeelde bronnen en gevoelige gegevens te beschermen, die alleen toegankelijk zijn voor gebruikers binnen de organisatie die de juiste machtigingen hebben. Dit kan ook netwerkgebaseerde bronnen omvatten die zowel in de interne als externe omgeving van de organisatie worden gebruikt. U kunt bijvoorbeeld externe gebruikers buiten het netwerk hebben die virtuele vergaderingen houden via Zoom of een aantal andere videoconferentietools, en andere gebruikers die werken vanuit een kantoor binnen het netwerk. Gezien de bedreigingen die hier in overvloed aanwezig zijn, is het noodzakelijk om ervoor te zorgen dat alle communicatielijnen worden beveiligd en versterkt met de hoogste niveaus van encryptie. In dit scenario wordt de beveiliging van VoIP en Instant Messaging van cruciaal belang.

Endpoint Security:

Als de netwerk-communicatielijnen eenmaal zijn beveiligd vanuit de externe en interne omgevingen (en zelfs vice versa, evenals die welke zich lokaal in de netwerkinfrastructuur bevinden), is de volgende doelstelling in een meerlagig Circle of Trust beveiligingsmodel het beschermen van de endpoints die zich zowel op de punten van bestemming als op de punten van oorsprong bevinden. Hiertoe behoren servers, desktops, laptops, smartphones en andere draadloze apparaten. Als bijvoorbeeld een e-mailbericht wordt verzonden van een werknemer op afstand naar een werknemer op kantoor, moeten de apparaten die worden gebruikt om dat bericht te verzenden ook veilig worden gemaakt. Dit is eigenlijk een onderdeel dat door veel organisaties tegenwoordig vaak over het hoofd wordt gezien. Als gevolg daarvan kan de MCA gemakkelijk binnendringen in achterdeurtjes die hier open zijn gelaten, en vrij gemakkelijk malware inzetten die zelfs heimelijk zijn weg kan vinden via de beveiligde communicatielijnen, en in uw netwerkinfrastructuur. Een van de beste manieren om deze eindpunten te beveiligen is ervoor te zorgen dat u een goed gedefinieerd en regelmatig proces onderhoudt voor wat betreft het uitrollen en installeren van de vereiste softwarepatches en upgrades, en zelfs de nodige firmware-upgrades naar deze eindpunten. U kunt zelfs softwarematige firewalls op deze eindpunten installeren, voor nog meer bescherming.

Applicatiebeveiliging:

Nadat het netwerk en de eindpunten zijn beveiligd, is de volgende verdedigingslaag in de Circle of Trust die moet worden overwogen de applicatiebeveiliging. Dit zijn meestal de softwarepakketten die zijn geïnstalleerd om gebruikers te beschermen bij het uitvoeren van hun dagelijkse werkzaamheden (dit omvat zowel kant-en-klare als door het bedrijf gemaakte toepassingen). Onder deze laag vallen ook de applicaties die door een organisatie zijn gemaakt voor gebruik door haar klanten. Omdat deze meestal webgebaseerd zijn en van overal ter wereld kunnen worden benaderd, zou de beveiliging van deze toepassingen een van de hoogste prioriteiten moeten zijn voor IT-beveiligingsteams. Enkele typische beveiligingsrisico’s van webtoepassingen zijn de volgende:

- Cross Site Scripting

- Denial of Service (DoS) aanvallen

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

Eén van de belangrijkste redenen waarom deze toepassingen een groot risico lopen, is omdat de broncode die is gebruikt om de toepassing(en) te maken en te ontwikkelen, niet grondig is getest op eventuele kwetsbaarheden, zwakheden, of hiaten. Softwareontwikkelaars staan vaak onder druk om projecten binnen het budget en op tijd bij de klant af te leveren. Om aan deze beide doelstellingen te voldoen, wordt vaak gebruik gemaakt van API’s die afkomstig zijn van open-source platforms. Helaas zijn deze API’s in veel gevallen niet afdoende getest op veiligheid. Het eindresultaat kan zijn dat er talloze onopgemerkte achterdeurtjes worden achtergelaten die MCA’s een gemakkelijke kans bieden om in te breken. Daarom is het van cruciaal belang om de broncode zowel statisch als dynamisch te controleren. Zelfs nadat een webapplicatie redelijk veilig is bevonden, is het nog steeds bijzonder belangrijk om deze te beschermen door het gebruik van andere mechanismen, zoals Database scanning en beveiligde Gateways.

Data Security:

Data Security kan worden beschouwd als de ultieme verdedigingslaag binnen de Circle of Trust en verdient als zodanig de meeste aandacht op een 24 x 7 x 365 basis. Deze binnenste laag van de Circle of Trust bevat doorgaans de meest gevoelige gegevens en PII-records (Personal Identifiable Information) van een organisatie. De soorten gegevens kunnen in drie grote categorieën worden ingedeeld:

- Zeer gevoelige gegevens. Hieronder vallen niet alleen PII, maar ook financiële gegevens, intellectuele eigendom en andere bedrijfskritische gegevens, zoals onderzoeksinformatie over concurrenten of tegenstanders.

- Middelhooggevoelige gegevens. Dit zijn het soort gegevensverzamelingen dat door de meeste gebruikers binnen de organisatie in meer of mindere mate kan worden geraadpleegd. Als ze echter in handen vallen van een kwaadwillende derde, kunnen ze nog steeds catastrofale schade aanrichten.

- Laaggevoelige gegevens. Dit zijn de soorten gegevens die toegankelijk zijn voor klanten of gebruikers buiten een organisatie, via een speciaal inlogportaal dat zich achter de belangrijkste, extern gerichte website bevindt.

Of het gevoeligheidsniveau nu ook is, het is voor organisaties van cruciaal belang om al hun gegevens zo goed mogelijk te beveiligen. Een van de veelgebruikte hulpmiddelen om dit doel te bereiken is Identity Access Management (IAM). Hierbij worden meerdere authenticatielagen gebruikt, zoals een wachtwoord/PIN-combinatie, een RSA-token en zelfs een biometrische modaliteit (zoals vingerafdruk en/of irisherkenning). Organisaties moeten ook gebruik maken van Data Wiping voor het geval een draadloos apparaat dat door de organisatie aan een gebruiker is verstrekt, zoekraakt of wordt gestolen. In dat geval kan een commando op afstand worden gebruikt om alle gegevens op het apparaat te wissen voordat het in handen valt van een MCA.

Conclusies

Al met al is in dit artikel het gelaagde model van de Circle of Trust en de meest voorkomende beveiligingstechnologieën die daarin zijn ondergebracht, nader bekeken. Waar elk van de tools of toepassingen zich precies binnen de Circle of Trust bevindt, en hoeveel lagen er nodig zijn, hangt volledig af van de unieke beveiligingseisen van elke organisatie.

Leave a Reply