Kruh důvěry

Odhadovaná doba čtení: 7 minut

Kruh důvěry: V dnešním složitém informačním prostředí je jednou z největších základních výzev pro odborníky na informační technologie (IT) a kybernetickou bezpečnost, jak vytvořit důvěryhodné prostředí v době hypermobility, kdy vše žije kdesi v cloudu

. Od stále se rozšiřujícího perimetru, který je poháněn potřebou přístupu k síťovým zdrojům „kdykoli a kdekoli“, přes vyvíjející se vektory útoků až po stále více šifrovaný provoz, je obzvláště důležité přijmout model kruhu důvěry, aby byla zachována kompatibilita se způsoby, jakými svět přistupuje k datům, ukládá je a nakonec je i zabezpečuje.

Zabezpečení je založeno na důvěře. Důvěra vyžaduje schopnost bez stínu pochybností potvrdit totožnost každé osoby, která může mít přístup ke sdíleným síťovým zdrojům. Zdá se, že by to byl dostatečně jednoduchý úkol, který by bylo možné překonat zavedením modelu nulové důvěry – nedůvěřovat ničemu, dokud to nebude možné ověřit. I když je to teoreticky skvělé, použití modelu nulové důvěry v reálných situacích se stává výzvou, protože pro instalaci jakéhokoli nástroje na ochranu sítě musí existovat určitá základní úroveň implicitní důvěry.

Tady přichází ke slovu víceúrovňový model okruhu důvěry, který je ústředním bodem tohoto článku.

Co je okruh důvěry

Kruh důvěry je v podstatě uživatelem definovaný perimetr, který vymezuje hranice, kolem kterých lze sdílet data a s kým je lze sdílet. Zavedení víceúrovňového přístupu v rámci kruhu důvěry umožňuje maximální flexibilitu s různými stupni důvěry pro přístup ke sdíleným síťovým prostředkům. Bez ohledu na konkrétní funkci nástroje nebo na to, kde se daný nástroj v rámci kruhu důvěry nachází, je pro organizace stále nezbytnější zavést komplexní, víceúrovňový přístup k zabezpečení svých IT prostředí.

Je také důležité poznamenat, že jedním z dalších, hlavních účelů kruhu důvěry je také vytvoření tohoto víceúrovňového přístupu k posílení obranných linií. Pokud například zavedete pouze jednu a ta bude prolomena, pak je samozřejmě vše ohroženo a zranitelné kybernetickým útokem. Mnozí odborníci na kybernetickou bezpečnost vyzývají k zavedení alespoň dvouúrovňového přístupu, ale ani to nestačí, protože zkušení škodliví kybernetičtí aktéři (MCA) mohou těmito úrovněmi snadno proniknout v závislosti na tom, jak jsou motivováni k tomu, aby se dostali k tomu, co se nachází za těmito liniemi obrany.

Proto je nyní základním pravidlem zavést alespoň tři a nejlépe ještě více úrovní obrany. Vychází se přitom z toho, že pokud se MCA podaří prolomit první vrstvu, statistická pravděpodobnost, že se jim podaří prolomit každou další vrstvu, se výrazně sníží. Mějte na paměti, že neexistuje nic takového, jako být stoprocentně imunní vůči kybernetickému útoku.

Podniky, vlády, vzdělávací instituce, nemocnice – každý typ organizace je potenciální obětí; proto jediné, co lze udělat, je toto riziko co nejvíce zmírnit prostřednictvím vrstevnatého přístupu řešeného zavedením víceúrovňového kruhu důvěry.

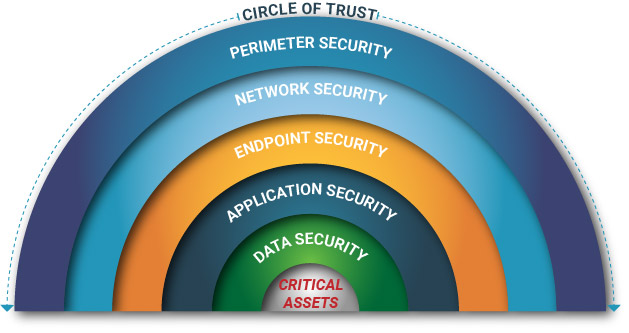

Jak ukazuje schéma nahoře, v rámci Kruhu důvěry existuje pět vrstev důvěry (nebo chcete-li, linií obrany) a jsou následující:

Zabezpečení perimetru:

Toto je velmi často považováno za první linii obrany, protože zahrnuje celou hranici sítě. Považuje se například za „zeď“ mezi soukromou a lokálně spravovanou stranou sítě a veřejnou stranou internetu. Ta první se obvykle označuje jako „intranet“ a ta druhá jako „internet“. V tomto bodě se obvykle setkáte se softwarovými aplikacemi, jako jsou antimalwarové a antivirové balíčky, které jsou nasazeny na pracovních stanicích koncových uživatelů a interních serverech. Hlavní myšlenkou je zde odfiltrovat škodlivé datové pakety, které by mohly proniknout hlouběji do IT infrastruktury. Příkladem mohou být phishingové e-maily s nebezpečným malwarem, a to buď prostřednictvím příloh souborů (například .DOC, .XLS nebo .PPT), nebo podvržených odkazů.

Zabezpečení sítě:

Po zabezpečení perimetru je další úrovní obrany neboli vrstvou uvnitř kruhu důvěryhodnosti síťová infrastruktura. Tu lze považovat za podmnožinu IT infrastruktury, která obsahuje všechna digitální aktiva v organizaci. Hlavním cílem je zde pomoci chránit sdílené prostředky a citlivá data, která jsou přístupná pouze uživatelům v rámci organizace, kteří mají příslušná oprávnění. Může se jednat i o síťové prostředky, které se používají v interním i externím prostředí organizace. Můžete mít například vzdálené uživatele mimo síť, kteří provádějí virtuální schůzky prostřednictvím služby Zoom nebo libovolného jiného nástroje pro videokonference a zapojují další uživatele pracující z kanceláře, která je uvnitř sítě. Vzhledem k hrozbám, které se zde vyskytují v hojné míře, je nutné zajistit, aby všechny komunikační linky byly zabezpečeny a posíleny nejvyšší úrovní šifrování. V tomto scénáři se právě zde stává kritickým zabezpečení VoIP a instant messagingu.

Zabezpečení koncových bodů:

Po zabezpečení síťových komunikačních linek z vnějšího a vnitřního prostředí (a dokonce i naopak, stejně jako těch, které se nacházejí lokálně v síťové infrastruktuře) je dalším cílem v rámci víceúrovňového modelu zabezpečení Circle of Trust ochrana koncových bodů, které se nacházejí v cílových i výchozích bodech. Patří sem servery, stolní počítače, notebooky, chytré telefony a další bezdrátová zařízení. Pokud je například e-mailová zpráva přenášena od vzdáleného zaměstnance k zaměstnanci, který je v kanceláři, musí být zabezpečena také zařízení použitá k přenosu této zprávy. To je vlastně část, kterou dnes mnoho organizací často přehlíží. V důsledku toho může MCA snadno proniknout zadními vrátky, která jsou zde ponechána otevřená, a poměrně snadno nasadit malware, který se může dokonce skrytě dostat přes zabezpečené komunikační linky až do vaší síťové infrastruktury. Jedním z nejlepších způsobů, jak tyto koncové body zabezpečit, je zajistit, abyste udržovali dobře definovaný a pravidelný proces, pokud jde o nasazování a instalaci potřebných softwarových záplat a aktualizací, a dokonce i potřebných aktualizací jejich firmwaru. Na tyto koncové body můžete dokonce nainstalovat softwarové brány firewall pro ještě větší míru ochrany.

Zabezpečení aplikací:

Po zabezpečení sítě a koncových bodů je další vrstvou obrany v kruhu důvěry, kterou je třeba zvážit, zabezpečení aplikací. Obvykle se jedná o softwarové balíčky nainstalované za účelem ochrany uživatelů při provádění jejich každodenních pracovních funkcí (to zahrnuje jak hotové, tak i společností vytvořené aplikace). Do této vrstvy jsou zahrnuty i aplikace vytvořené organizací pro použití jejími zákazníky. Protože se obvykle jedná o webové aplikace, ke kterým lze přistupovat odkudkoli na světě, mělo by být zabezpečení těchto aplikací jednou z nejvyšších priorit týmů zabezpečení IT. Mezi typická bezpečnostní rizika webových aplikací patří následující:

- Cross Site Scripting

- Útoky typu DoS (Denial of Service)

- SQL Injection

- Cross Site Request Forgery

- Korupce paměti

- Přetékání vyrovnávací paměti

- Přetékání paměti

.

Jedním z hlavních důvodů, proč jsou tyto aplikace vystaveny vážnému riziku, je skutečnost, že zdrojový kód použitý k vytvoření a vývoji aplikace (aplikací) nebyl důkladně otestován na případné zranitelnosti, slabiny nebo mezery. Vývojáři softwaru jsou často pod tlakem, aby klientovi dodali projekty v rámci rozpočtu a včas. Pro splnění obou těchto cílů se často používají rozhraní API pocházející z platforem s otevřeným zdrojovým kódem. Bohužel v mnoha případech nejsou tato rozhraní API dostatečně testována z hlediska bezpečnosti. Konečným výsledkem může být nespočet neodhalených zadních vrátek, která vytvářejí snadnou příležitost k průniku pro MCA. Proto je velmi důležité provádět revize zdrojového kódu jak z hlediska statického, tak z hlediska dynamického. I poté, co je webová aplikace považována za přiměřeně bezpečnou, je stále obzvláště důležité ji chránit pomocí dalších mechanismů, jako je skenování databází a zabezpečené brány.

Zabezpečení dat:

Zabezpečení dat lze považovat za nejvyšší vrstvu obrany v rámci kruhu důvěry a jako taková si zaslouží největší pozornost na bázi 24 x 7 x 365.

Zabezpečení dat:

Zabezpečení dat lze považovat za nejvyšší vrstvu obrany v rámci kruhu důvěry a jako taková si zaslouží největší pozornost na bázi 24 x 7 x 365. Tato vnitřní oblast Kruhu důvěryhodnosti obvykle obsahuje nejcitlivější údaje organizace a záznamy o osobních údajích (PII). Typy dat lze rozdělit do tří širokých kategorií:

- Vysoce citlivá data. Patří sem nejen PII, ale také finanční záznamy, duševní vlastnictví a další kritické údaje, například výzkumné informace shromážděné o konkurenci nebo protivnících.

- Středně citlivé údaje. Jedná se o typ datových souborů, ke kterým má v té či oné míře přístup většina uživatelů v rámci organizace. Pokud se však náhodou dostanou do rukou zlomyslné třetí strany, mohou i tak způsobit následné katastrofální škody.

- Data s nízkou citlivostí. Jedná se o takové soubory dat, ke kterým mají přístup zákazníci nebo uživatelé mimo organizaci, a to prostřednictvím speciálního přihlašovacího portálu, který se nachází za hlavní, externě orientovanou webovou stránkou.

Bez ohledu na to, jaká je úroveň citlivosti, je pro organizace zásadní zabezpečit všechna svá data v maximální možné míře. Jedním z běžných nástrojů používaných k dosažení tohoto cíle je správa přístupu k identitám (Identity Access Management, IAM). V tomto případě se používá více úrovní ověřování, například kombinace hesla a kódu PIN, tokenu RSA a dokonce i biometrické modality (například rozpoznávání otisků prstů a/nebo duhovky). Organizace by také měly využívat funkci Data Wiping pro případ, že by se bezdrátové zařízení vydané uživateli organizací náhodou ztratilo nebo bylo odcizeno. V takovém případě lze použít vzdálený příkaz k vymazání všech dat ze zařízení dříve, než se dostane do rukou MCA.

Závěry

Všeobecně lze říci, že tento článek se podrobněji zabýval víceúrovňovým modelem kruhu důvěry a nejběžnějšími bezpečnostními technologiemi, které jsou v něm rozvrstveny. Kde přesně se jednotlivé nástroje nebo aplikace v rámci Kruhu důvěry nacházejí a kolik vrstev je potřeba, závisí zcela na jedinečných požadavcích každé organizace na zabezpečení.

Leave a Reply