Circle of Trust

Geschätzte Lesezeit: 7 Minuten

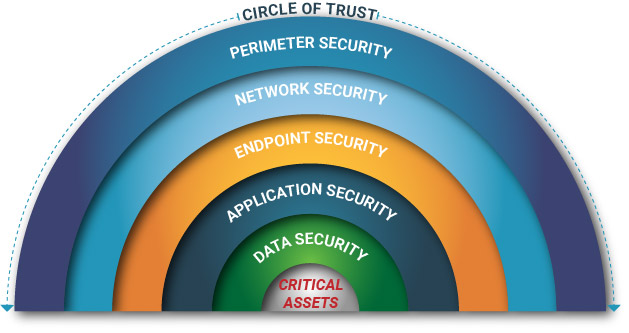

Der Circle of Trust: Ein mehrstufiger Ansatz für die Cybersicherheit

In der komplexen Informationslandschaft von heute besteht eine der größten Herausforderungen für IT- und Cybersicherheitsexperten darin, eine vertrauenswürdige Umgebung im Zeitalter der Hypermobilität zu schaffen, in der sich alles irgendwo in der Cloud befindet. Angefangen von einem sich ständig ausweitenden Perimeter, der durch die Notwendigkeit eines „jederzeit und überall“-Zugriffs auf Netzwerkressourcen angetrieben wird, über die sich entwickelnden Angriffsvektoren bis hin zu einem zunehmend verschlüsselten Datenverkehr ist es besonders wichtig, ein Circle-of-Trust-Modell einzuführen, um die Kompatibilität mit der Art und Weise aufrechtzuerhalten, wie die Welt auf Daten zugreift, sie speichert und letztendlich sichert.

Sicherheit basiert auf Vertrauen. Vertrauen erfordert die Fähigkeit, die Identität jeder Person, die Zugang zu gemeinsamen Netzressourcen hat, zweifelsfrei zu bestätigen. Dies scheint eine einfache Herausforderung zu sein, die durch die Einführung eines Null-Vertrauensmodells zu bewältigen wäre – man vertraut nichts, solange es nicht überprüft werden kann. In der Theorie ist das eine tolle Sache, aber in der Praxis wird die Anwendung eines Null-Vertrauensmodells zur Herausforderung, da ein gewisses Maß an implizitem Vertrauen vorhanden sein muss, um irgendeine Art von Werkzeug zum Schutz des Netzes zu installieren.

Hier kommt das mehrstufige Circle of Trust Modell ins Spiel, das im Mittelpunkt dieses Artikels steht.

Was ist der Circle of Trust

Ein Circle of Trust ist im Wesentlichen ein benutzerdefinierter Umkreis, um die Grenzen zu ziehen, in dem Daten gemeinsam genutzt werden können und mit wem sie gemeinsam genutzt werden können. Die Implementierung eines mehrstufigen Ansatzes innerhalb des Circle of Trust ermöglicht ein Höchstmaß an Flexibilität mit unterschiedlichen Vertrauensgraden für den Zugriff auf gemeinsam genutzte Netzressourcen. Unabhängig von der speziellen Funktion eines Tools oder seiner Position innerhalb des Circle of Trust ist es für Unternehmen immer wichtiger, einen umfassenden, mehrstufigen Ansatz zur Sicherung ihrer IT-Umgebungen zu implementieren.

Einer der anderen Hauptzwecke des Circle of Trust besteht darin, ebenfalls diesen mehrstufigen Ansatz zur Verstärkung der Verteidigungslinien zu schaffen. Wenn Sie beispielsweise nur eine Verteidigungslinie implementieren und diese durchdrungen wird, ist natürlich alles gefährdet und anfällig für einen Cyberangriff. Viele Cybersicherheitsexperten fordern mindestens einen zweistufigen Ansatz, aber selbst das reicht nicht aus, da geschickte böswillige Cyber-Akteure (MCAs) diese Stufen leicht durchdringen können, je nachdem, wie motiviert sie sind, das zu erreichen, was sich hinter diesen Verteidigungslinien befindet.

Deshalb lautet die Kardinalregel jetzt, mindestens drei und vorzugsweise noch mehr Verteidigungsschichten zu implementieren. Der Gedanke dahinter ist, dass, wenn die MCA die erste Schicht durchbrechen kann, die statistische Wahrscheinlichkeit, dass sie jede weitere Schicht durchbricht, stark sinkt. Denken Sie daran, dass es keine 100-prozentige Immunität gegen Cyberangriffe gibt.

Unternehmen, Regierungen, Bildungseinrichtungen, Krankenhäuser – jede Art von Organisation ist ein potenzielles Opfer; daher ist das Einzige, was getan werden kann, das Risiko so weit wie möglich durch einen mehrschichtigen Ansatz zu mindern, der durch die Implementierung eines mehrschichtigen Circle of Trust angesprochen wird.

Wie das obige Diagramm zeigt, gibt es innerhalb des Circle of Trust fünf Vertrauensschichten (oder, wenn man so will, Verteidigungslinien), und zwar folgende:

Perimetersicherheit:

Sie wird häufig als erste Verteidigungslinie betrachtet, da sie die gesamte Grenze des Netzwerks umfasst. Sie wird zum Beispiel als „Mauer“ zwischen der privaten und lokal verwalteten Seite des Netzes und der öffentlichen Seite des Internets betrachtet. Erstere wird in der Regel als „Intranet“ bezeichnet, während letztere als „Internet“ bekannt ist. An diesem Punkt werden in der Regel Softwareanwendungen wie Antimalware- und Antivirenpakete auf den Workstations der Endbenutzer und den internen Servern installiert. Die Hauptidee dabei ist, bösartige Datenpakete herauszufiltern, die tiefer in die IT-Infrastruktur eindringen könnten. Ein Beispiel hierfür wären Phishing-E-Mails, die gefährliche Schadprogramme enthalten, entweder durch Dateianhänge (z. B. DOC, XLS oder PPT) oder gefälschte Links.

Netzwerksicherheit:

Nach der Sicherung des Perimeters ist die nächste Verteidigungsebene oder Schicht innerhalb des Circle of Trust die Netzwerkinfrastruktur. Diese kann als Teilmenge der IT-Infrastruktur betrachtet werden, die alle digitalen Werte in einer Organisation enthält. Das Hauptziel besteht hier darin, die gemeinsam genutzten Ressourcen und sensiblen Daten zu schützen, auf die nur Benutzer innerhalb der Organisation mit den entsprechenden Berechtigungen zugreifen können. Dies kann auch netzwerkbasierte Ressourcen umfassen, die sowohl in der internen als auch in der externen Umgebung des Unternehmens genutzt werden. So kann es beispielsweise vorkommen, dass Remote-Benutzer außerhalb des Netzwerks virtuelle Meetings über Zoom oder andere Videokonferenz-Tools abhalten und andere Benutzer, die von einem Büro innerhalb des Netzwerks aus arbeiten, einbeziehen. In Anbetracht der zahlreichen Bedrohungen, die hier auftreten können, muss sichergestellt werden, dass alle Kommunikationswege gesichert und mit einem Höchstmaß an Verschlüsselung versehen sind. In diesem Szenario wird die Sicherheit von VoIP und Instant Messaging zu einem entscheidenden Faktor.

Endpunktsicherheit:

Sobald die Kommunikationsleitungen des Netzes von der externen und internen Umgebung (und sogar umgekehrt, sowie diejenigen, die sich lokal in der Netzinfrastruktur befinden) gesichert wurden, besteht das nächste Ziel in einem mehrstufigen Circle of Trust Sicherheitsmodell darin, die Endpunkte zu schützen, die sich sowohl an den Ziel- als auch an den Ursprungspunkten befinden. Dazu gehören die Server, Desktops, Laptops, Smartphones und andere drahtlose Geräte. Wenn beispielsweise eine E-Mail-Nachricht von einem entfernten Mitarbeiter an einen Mitarbeiter im Büro übertragen wird, müssen auch die Geräte, die zur Übertragung dieser Nachricht verwendet werden, gesichert werden. Dies ist ein Aspekt, der von vielen Unternehmen heutzutage oft übersehen wird. Infolgedessen kann die MCA leicht in Hintertüren eindringen, die hier offen gelassen wurden, und ganz einfach Malware einsetzen, die sich sogar heimlich ihren Weg durch die gesicherten Kommunikationsleitungen und in Ihre Netzwerkinfrastruktur bahnen kann. Eine der besten Möglichkeiten, diese Endpunkte zu schützen, besteht darin, einen gut definierten und regelmäßigen Prozess für die Bereitstellung und Installation der erforderlichen Software-Patches und -Upgrades und sogar der erforderlichen Firmware-Upgrades auf den Endpunkten zu gewährleisten. Sie können sogar softwarebasierte Firewalls auf diesen Endpunkten installieren, um einen zusätzlichen Schutz zu gewährleisten.

Anwendungssicherheit:

Wenn das Netzwerk und die Endpunkte abgesichert sind, ist die nächste Verteidigungsschicht im Circle of Trust die Anwendungssicherheit, die berücksichtigt werden muss. Dabei handelt es sich in der Regel um die Softwarepakete, die installiert werden, um die Benutzer bei der Ausübung ihrer täglichen Aufgaben zu schützen (dazu gehören sowohl handelsübliche als auch vom Unternehmen entwickelte Anwendungen). Zu dieser Ebene gehören auch die Anwendungen, die von einem Unternehmen für die Nutzung durch seine Kunden erstellt wurden. Da diese Anwendungen in der Regel webbasiert sind und von überall auf der Welt aufgerufen werden können, sollte die Sicherung dieser Anwendungen eine der höchsten Prioritäten für IT-Sicherheitsteams sein. Zu den typischen Sicherheitsrisiken von Webanwendungen gehören die folgenden:

- Cross Site Scripting

- Denial of Service (DoS)-Angriffe

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

Einer der Hauptgründe für die Gefährdung dieser Anwendungen liegt darin, dass der zur Erstellung und Entwicklung der Anwendung(en) verwendete Quellcode nicht gründlich auf Schwachstellen getestet wurde, Schwachstellen oder Lücken getestet wurde. Softwareentwickler stehen häufig unter dem Druck, Projekte im Rahmen des Budgets und pünktlich an den Kunden zu liefern. Um diese beiden Ziele zu erreichen, werden häufig APIs von Open-Source-Plattformen verwendet. Leider werden diese APIs in vielen Fällen nicht ausreichend auf Sicherheit getestet. Das Ergebnis können zahllose unentdeckte Hintertüren sein, die MCAs ein leichtes Spiel bieten, einzudringen. Deshalb ist es so wichtig, den Quellcode sowohl aus statischer als auch aus dynamischer Sicht zu überprüfen. Selbst wenn eine Webanwendung als einigermaßen sicher gilt, ist es besonders wichtig, sie durch andere Mechanismen zu schützen, z. B. durch Datenbank-Scans und sichere Gateways.

Datensicherheit:

Datensicherheit kann als die ultimative Verteidigungsschicht innerhalb des Circle of Trust betrachtet werden und verdient als solche die größte Aufmerksamkeit auf einer 24 x 7 x 365 Basis. Dieser innere Bereich des Circle of Trust enthält in der Regel die sensibelsten Daten eines Unternehmens und die Datensätze mit personenbezogenen Daten (PII). Die Arten von Daten lassen sich in drei große Kategorien einteilen:

- Hochsensible Daten. Dazu gehören nicht nur personenbezogene Daten, sondern auch Finanzdaten, geistiges Eigentum und andere unternehmenskritische Daten, z. B. Forschungsdaten, die über Konkurrenten oder Gegner gesammelt wurden.

- Daten mit mittlerer Sensibilität. Dies sind die Art von Datensätzen, auf die die meisten Benutzer innerhalb der Organisation in gewissem Maße zugreifen können. Sollten sie jedoch in die Hände eines böswilligen Dritten fallen, könnten sie dennoch katastrophalen Schaden anrichten.

- Daten mit geringer Sensibilität. Dies sind die Arten von Datensätzen, auf die Kunden oder Benutzer außerhalb einer Organisation über ein spezielles Anmeldeportal zugreifen können, das sich hinter der Haupt-Website befindet, die nach außen gerichtet ist.

Ungeachtet der Sensibilitätsstufe ist es für Organisationen von entscheidender Bedeutung, alle ihre Daten so weit wie möglich zu schützen. Eines der gängigen Tools zur Erreichung dieses Ziels ist das Identity Access Management (IAM). Hier kommen mehrere Authentifizierungsebenen zum Einsatz, z. B. eine Passwort/PIN-Kombination, ein RSA-Token und sogar eine biometrische Modalität (z. B. Fingerabdruck und/oder Iriserkennung). Unternehmen sollten auch die Datenlöschung für den Fall nutzen, dass ein drahtloses Gerät, das einem Benutzer vom Unternehmen zur Verfügung gestellt wurde, verloren geht oder gestohlen wird. In diesem Fall kann ein Fernbefehl verwendet werden, um alle Daten auf dem Gerät zu löschen, bevor es in die Hände eines Betrügers fällt.

Schlussfolgerungen

Insgesamt wurde in diesem Artikel das mehrstufige Modell des Circle of Trust und die gängigsten Sicherheitstechnologien, die darin enthalten sind, näher untersucht. Wo genau sich die einzelnen Werkzeuge oder Anwendungen innerhalb des Circle of Trust befinden und wie viele Schichten erforderlich sind, hängt ganz von den individuellen Sicherheitsanforderungen des jeweiligen Unternehmens ab.

Leave a Reply