Cerchio di fiducia

Tempo di lettura stimato: 7 minuti

Il cerchio di fiducia: A Multi-Tiered Approach to Cybersecurity

Nel complesso panorama informativo odierno, una delle più grandi sfide per i professionisti della tecnologia dell’informazione (IT) e della cybersecurity è come stabilire un ambiente di fiducia nell’era dell’ipermobilità con tutto ciò che vive da qualche parte nel cloud. Da un perimetro in continua espansione guidato dalla necessità di un accesso “sempre e ovunque” alle risorse di rete, ai vettori di attacco in evoluzione, al traffico sempre più criptato, è particolarmente cruciale adottare un modello Circle of Trust per mantenere la compatibilità con i modi in cui il mondo accede, memorizza e, infine, protegge i dati.

La sicurezza si basa sulla fiducia. La fiducia richiede la capacità di confermare, senza ombra di dubbio, l’identità di qualsiasi individuo che può avere accesso a risorse di rete condivise. Questo sembra essere una sfida abbastanza semplice da superare implementando un modello Zero-Trust – non fidarsi di nulla finché non può essere verificato. Anche se ottimo in teoria, applicare un modello Zero-Trust alle situazioni del mondo reale diventa una sfida perché ci deve essere un certo livello base di fiducia implicita per installare qualsiasi tipo di strumento per proteggere la rete.

E’ qui che entra in gioco il modello Circle of Trust a più livelli ed è il punto focale di questo articolo.

Cos’è il Circle of Trust

Un Circle of Trust è essenzialmente un perimetro definito dall’utente per tracciare le linee intorno a cui i dati possono essere condivisi e con chi possono essere condivisi. L’implementazione di un approccio a più livelli all’interno del Circle of Trust, permette la massima flessibilità con vari gradi di fiducia per l’accessibilità alle risorse di rete condivise. Indipendentemente dalla funzione particolare di uno strumento, o da dove lo strumento si colloca all’interno del Circle of Trust, è sempre più imperativo per le organizzazioni implementare un approccio completo e a più livelli per proteggere i loro ambienti IT.

È anche importante notare che uno degli altri scopi primari del Circle of Trust è anche quello di creare questo approccio a più livelli per rafforzare le vostre linee di difesa. Per esempio, se si implementa solo una, e se questa viene penetrata, allora ovviamente tutto è a rischio e vulnerabile ad un attacco informatico. Molti esperti di Cybersecurity hanno richiesto almeno un approccio a due livelli, ma anche questo non è sufficiente, poiché abili Malicious Cyber Actors (MCA) possono facilmente penetrare quei livelli, a seconda di quanto siano motivati a raggiungere qualsiasi cosa si trovi dietro quelle linee di difesa.

Pertanto, la regola fondamentale ora è quella di implementare almeno tre, e preferibilmente anche più livelli di difesa. Il pensiero qui è che se l’MCA può sfondare il primo strato, le probabilità statistiche di sfondare ogni strato successivo si abbassano notevolmente. Tenete a mente che non esiste una cosa come essere immuni al 100% da un attacco informatico.

Aziende, governi, istituzioni educative, ospedali – ogni tipo di organizzazione è una potenziale vittima; quindi, l’unica cosa che può essere fatta è quella di mitigare il rischio il più possibile attraverso un approccio a strati affrontato implementando un cerchio di fiducia a più livelli.

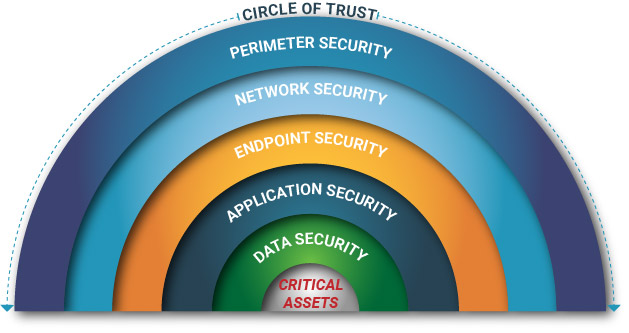

Come mostra il diagramma qui sopra, all’interno del Circle of Trust, ci sono cinque livelli di fiducia (o se volete, linee di difesa), e sono i seguenti:

Sicurezza perimetrale:

Questa è molto spesso considerata la prima linea di difesa, in quanto comprende l’intero confine della rete. Per esempio, questo è considerato un “muro” tra il lato privato e gestito localmente della rete, e il lato pubblico di Internet. Il primo è tipicamente indicato come “Intranet”, e il secondo è noto come “Internet”. A questo punto, si vedranno tipicamente applicazioni software, come quelle dell’antimalware, e pacchetti antivirus distribuiti sulle workstation degli utenti finali e sui server interni. L’idea principale qui è quella di filtrare i pacchetti di dati dannosi che potrebbero penetrare più in profondità nell’infrastruttura IT. Un esempio potrebbe essere quello delle e-mail di phishing che trasportano pericolosi carichi di malware, sia attraverso allegati di file (come quelli di .DOC, .XLS, o .PPT) o link spoofed.

Sicurezza della rete:

Una volta che il perimetro è stato reso sicuro, il prossimo livello di difesa, o strato all’interno del cerchio di fiducia, è l’infrastruttura di rete. Questa può essere vista come un sottoinsieme dell’infrastruttura IT, che contiene tutte le risorse digitali in un’organizzazione. L’obiettivo principale è quello di aiutare a proteggere le risorse condivise e i dati sensibili, accessibili solo agli utenti all’interno dell’organizzazione a cui sono stati concessi i permessi appropriati. Questo può anche includere risorse di rete che vengono utilizzate sia negli ambienti interni che esterni dell’organizzazione. Per esempio, si possono avere utenti remoti al di fuori della rete che conducono riunioni virtuali attraverso Zoom, o qualsiasi altro strumento di videoconferenza, e impegnano altri utenti che lavorano da un ufficio che è all’interno della rete. Date le minacce che abbondano qui, è necessario assicurarsi che tutte le linee di comunicazione siano protette e fortificate con i più alti livelli di crittografia. In questo scenario, è qui che la sicurezza del VoIP e della messaggistica istantanea diventa critica.

Sicurezza degli endpoint:

Una volta che le linee di comunicazione della rete sono state protette dagli ambienti esterni e interni (e anche viceversa, così come quelle che risiedono localmente nell’infrastruttura di rete), l’obiettivo successivo in un modello di sicurezza Circle of Trust a più livelli è proteggere gli endpoint che risiedono nei punti di destinazione e nei punti di origine. Questi includono i server, i desktop, i laptop, gli smartphone e altri dispositivi wireless. Per esempio, se un messaggio e-mail viene trasmesso da un dipendente remoto a uno che si trova in ufficio, anche i dispositivi utilizzati per trasmettere quel messaggio devono essere resi sicuri. Questa è in realtà una parte che è spesso trascurata da molte organizzazioni oggi. Come risultato, l’MCA può facilmente penetrare le backdoor che sono lasciate aperte qui, e abbastanza facilmente distribuire malware che può anche farsi strada segretamente attraverso le linee di comunicazione protette, e nella vostra infrastruttura di rete. Uno dei modi migliori per proteggere questi endpoint è quello di assicurarsi di mantenere un processo ben definito e regolare in termini di distribuzione e installazione delle patch e degli aggiornamenti software necessari, e anche degli aggiornamenti del firmware necessari. È anche possibile installare firewall basati su software su questi endpoint, per una misura aggiuntiva di protezione.

Sicurezza delle applicazioni:

Una volta che la rete e gli endpoint sono stati protetti, il prossimo livello di difesa nel cerchio della fiducia che deve essere considerato è la sicurezza delle applicazioni. Questi sono tipicamente i pacchetti software installati per proteggere gli utenti mentre svolgono le loro funzioni lavorative quotidiane (questo include sia le applicazioni off the shelf che quelle create dall’azienda). Inclusi in questo livello sono quelle applicazioni create da un’organizzazione per l’uso da parte dei suoi clienti. Poiché queste sono solitamente basate sul web e vi si può accedere da qualsiasi parte del mondo, la sicurezza di queste applicazioni dovrebbe essere una delle massime priorità per i team di sicurezza IT. Alcuni tipici rischi per la sicurezza delle applicazioni Web sono i seguenti:

- Cross Site Scripting

- Denial of Service (DoS) attacks

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

Una delle ragioni principali per cui queste applicazioni sono a grave rischio è perché il codice sorgente utilizzato per creare e sviluppare le applicazioni non è stato accuratamente testato per qualsiasi vulnerabilità, debolezze o lacune. Gli sviluppatori di software sono spesso sotto pressione per consegnare progetti sotto il budget e in tempo al cliente. Al fine di soddisfare entrambi questi obiettivi, le API provenienti da piattaforme open source sono spesso utilizzate. Sfortunatamente, in molti casi queste API non sono adeguatamente testate per la sicurezza. Il risultato finale può essere innumerevoli backdoor non rilevate lasciate alle spalle, creando una facile opportunità per gli MCA di fare irruzione. Questo è il motivo per cui è fondamentale avere delle revisioni del codice sorgente sia dal punto di vista statico che dinamico. Anche dopo che un’applicazione Web è ritenuta ragionevolmente sicura, è ancora particolarmente importante proteggerla attraverso l’uso di altri meccanismi, come la scansione dei database e i gateway protetti.

Sicurezza dei dati:

La sicurezza dei dati può essere considerata l’ultimo strato di difesa all’interno del Circolo della fiducia e, come tale, merita la massima attenzione 24 ore su 24, 7 giorni su 7, 365 giorni all’anno. Questo regno interno del Circle of Trust contiene tipicamente i dati più sensibili di un’organizzazione e i record di informazioni personali identificabili (PII). I tipi di dati possono rientrare in tre grandi categorie:

- Dati ad alta sensibilità. Questo non solo include PII, ma anche registri finanziari, proprietà intellettuale, e altri dati critici per la missione, come la ricerca di informazioni raccolte su concorrenti o avversari.

- Dati di sensibilità media. Questi sono il tipo di insiemi di dati a cui la maggior parte degli utenti all’interno dell’organizzazione può accedere in un modo o nell’altro. Tuttavia, se capita di cadere nelle mani di una terza parte malintenzionata, potrebbe ancora causare danni successivi e catastrofici.

- Dati a bassa sensibilità. Questi sono i tipi di set di dati a cui possono accedere i clienti o gli utenti al di fuori di un’organizzazione, attraverso un portale di accesso speciale che si trova dietro il sito web principale, rivolto all’esterno.

A prescindere dal livello di sensibilità, è fondamentale per le organizzazioni salvaguardare tutti i loro dati nella misura massima possibile. Uno degli strumenti comuni utilizzati per soddisfare questo obiettivo è l’Identity Access Management (IAM). Questo è dove vengono utilizzati più livelli di autenticazione, come l’uso della combinazione password/PIN, un token RSA, e anche una modalità biometrica (come l’impronta digitale e/o il riconoscimento dell’iride). Le organizzazioni dovrebbero anche fare uso del Data Wiping nel caso in cui un dispositivo wireless rilasciato a un utente dall’organizzazione venga perso o rubato. In questo caso, un comando remoto può essere utilizzato per cancellare tutti i dati sul dispositivo prima che cada nelle mani di un MCA.

Conclusioni

In generale, questo articolo ha esaminato in dettaglio il modello a più livelli del Circle of Trust e le tecnologie di sicurezza più comuni stratificate al suo interno. Esattamente dove risiedono ciascuno degli strumenti o delle applicazioni all’interno del Circle of Trust, e quanti strati sono necessari, dipende interamente dai requisiti di sicurezza unici di ciascuna organizzazione.

Leave a Reply