Förtroendecirkel

Beräknad lästid: 7 minuter

Förtroendecirkeln: I dagens komplexa informationslandskap är en av de största utmaningarna för IT- och cybersäkerhetsexperter hur man skapar en betrodd miljö i en tid av hypermobilitet där allting finns någonstans i molnet. Från en ständigt växande omkrets som drivs av behovet av tillgång till nätverksresurser ”när som helst och var som helst”, till de alltmer utvecklade angreppsvektorerna och den alltmer krypterade trafiken, är det särskilt viktigt att anta en modell med en förtroendecirkel för att bibehålla kompatibiliteten med de sätt på vilka världen får tillgång till, lagrar och i slutändan säkrar data.

Säkerhet bygger på förtroende. Förtroende kräver förmågan att utan minsta tvivel bekräfta identiteten hos varje individ som kan ha tillgång till delade nätverksresurser. Detta verkar vara en tillräckligt enkel utmaning att övervinna genom att införa en nollförtroendemodell – lita inte på någonting förrän det kan verifieras. Även om det är bra i teorin blir det en utmaning att tillämpa en nollförtroendemodell i verkliga situationer, eftersom det måste finnas en viss grundläggande nivå av implicit förtroende för att installera någon form av verktyg för att skydda nätverket.

Det är här som den flerstegsbaserade Circle of Trust-modellen kommer in i bilden och är den centrala punkten i den här artikeln.

Vad är Circle of Trust

En Circle of Trust är i huvudsak en användardefinierad omkrets för att dra linjerna kring vilka data som kan delas, och med vem de kan delas. Genom att implementera en strategi med flera nivåer inom Circle of Trust kan man uppnå maximal flexibilitet med olika grader av förtroende för tillgång till delade nätverksresurser. Oavsett ett verktygs särskilda funktion, eller var det verktyget befinner sig inom Circle of Trust, är det alltmer nödvändigt för organisationer att implementera en heltäckande, flerskiktad strategi för att säkra sina IT-miljöer.

Det är också viktigt att notera att ett av de andra, primära syftena med Circle of Trust är att skapa denna flerskiktade strategi för att förstärka dina försvarslinjer. Om du till exempel bara implementerar ett, och om det penetreras, så är naturligtvis allting i riskzonen och sårbart för en cyberattack. Många cybersäkerhetsexperter har krävt minst två nivåer, men inte ens detta är tillräckligt eftersom skickliga cyberaktörer kan lätt tränga igenom dessa nivåer, beroende på hur motiverade de är för att nå det som ligger bakom försvarslinjerna.

Därför är den viktigaste regeln nu att införa minst tre, och helst ännu fler, lager av försvar. Tanken här är att om MCA kan bryta igenom det första lagret, så minskar de statistiska oddsen för att de ska bryta igenom varje efterföljande lager kraftigt. Kom ihåg att det inte finns något sådant som att vara 100 procent immun mot en cyberattack.

Företag, regeringar, utbildningsinstitutioner, sjukhus – alla typer av organisationer är potentiella offer; därför är det enda som kan göras att minska risken så mycket som möjligt genom en strategi med flera lager som tas upp genom att införa en förtroendecirkel med flera nivåer.

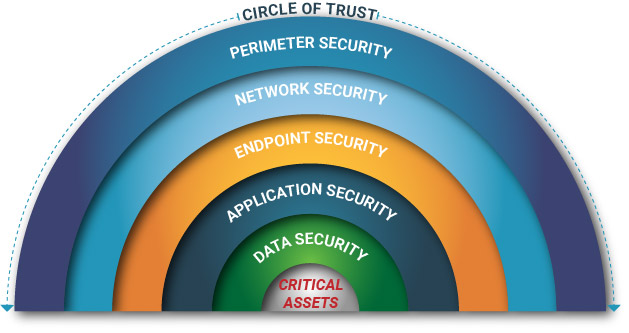

Som diagrammet ovan visar finns det inom Circle of Trust fem lager av förtroende (eller om man så vill, försvarslinjer), och de är följande:

Perimetersäkerhet:

Detta anses ofta vara den första försvarslinjen, eftersom den omfattar hela nätverksgränsen. Till exempel anses detta vara en ”mur” mellan den privata och lokalt hanterade sidan av nätverket och den offentliga sidan av Internet. Den förstnämnda sidan kallas vanligen ”intranätet” och den sistnämnda ”Internet”. Vid denna tidpunkt ser man vanligtvis att programvarutillämpningar, t.ex. antimalware- och antiviruspaket, installeras på arbetsstationer för slutanvändare och interna servrar. Huvudtanken här är att filtrera bort skadliga datapaket som kan tränga djupare in i IT-infrastrukturen. Ett exempel på detta är nätfiskemejl med farlig skadlig kod, antingen genom filbilagor (t.ex. .DOC, .XLS eller .PPT) eller förfalskade länkar.

Nätverkssäkerhet:

När omkretsen har säkrats är nätverksinfrastrukturen nästa försvarsnivå, eller skikt inom Circle of Trust, nätverksinfrastrukturen. Detta kan ses som en delmängd av IT-infrastrukturen, som innehåller alla digitala tillgångar i en organisation. Huvudsyftet är här att hjälpa till att skydda de delade resurserna och känsliga data, som endast är tillgängliga för användare inom organisationen som har fått lämpliga behörigheter. Detta kan även omfatta nätverksbaserade resurser som används i både organisationens interna och externa miljöer. Du kan till exempel ha fjärranvändare utanför nätverket som genomför virtuella möten via Zoom, eller något annat videokonferensverktyg, och som engagerar andra användare som arbetar från ett kontor som ligger inom nätverket. Med tanke på de hot som finns här är det nödvändigt att se till att alla kommunikationslinjer är säkrade och befästa med högsta möjliga krypteringsnivå. I detta scenario är det här som VoIP- och Instant Messaging-säkerheten blir kritisk.

Säkerhet för slutpunkter:

När nätverkets kommunikationslinjer har säkrats från externa och interna miljöer (och till och med tvärtom, liksom de som finns lokalt i nätverksinfrastrukturen), är nästa mål i en säkerhetsmodell med flera nivåer av Circle of Trust att skydda slutpunkterna, som finns både vid målpunkterna och vid utgångspunkterna. Dessa omfattar servrar, stationära datorer, bärbara datorer, smartphones och andra trådlösa enheter. Om till exempel ett e-postmeddelande överförs från en fjärranställd till en anställd på kontoret måste de enheter som används för att överföra meddelandet också säkras. Detta är faktiskt en del som ofta förbises av många organisationer idag. Detta leder till att MCA lätt kan tränga in genom bakdörrar som lämnas öppna här och ganska lätt sprida skadlig kod som till och med kan ta sig hemligt genom de säkra kommunikationslinjerna och in i din nätverksinfrastruktur. Ett av de bästa sätten att säkra dessa slutpunkter är att se till att ni upprätthåller en väldefinierad och regelbunden process när det gäller att distribuera och installera nödvändiga programvarupatchar och uppgraderingar, och även nödvändiga uppgraderingar av den fasta programvaran till dem. Du kan till och med installera mjukvarubaserade brandväggar på dessa slutpunkter för att få ytterligare skydd.

Applikationssäkerhet:

När nätverket och slutpunkterna har säkrats är nästa försvarslager i Circle of Trust som måste beaktas applikationssäkerhet. Dessa är vanligtvis de programpaket som installeras för att skydda användarna när de utför sina dagliga arbetsuppgifter (detta inkluderar både program från hyllan och företagsskapade program). I det här lagret ingår de program som skapas av en organisation för att användas av dess kunder. Eftersom dessa program vanligtvis är webbaserade och kan nås från var som helst i världen, bör skyddet av dessa program vara en av de högsta prioriteringarna för IT-säkerhetsgrupperna. Några typiska säkerhetsrisker för webbapplikationer är följande:

- Cross Site Scripting

- Denial of Service (DoS) attacker

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

.

En av de främsta orsakerna till att dessa tillämpningar löper stor risk är att källkoden som används för att skapa och utveckla tillämpningarna inte har testats grundligt för att upptäcka eventuella sårbarheter, svagheter eller luckor. Programvaruutvecklare är ofta pressade att leverera projekt under budget och i tid till kunden. För att uppnå båda dessa mål används ofta API:er från plattformar med öppen källkod. Tyvärr är dessa API:er i många fall inte tillräckligt säkerhetstestade. Slutresultatet kan vara att otaliga oupptäckta bakdörrar lämnas kvar och skapar en lätt möjlighet för MCA:er att bryta sig in. Därför är det viktigt att granska källkoden ur både det statiska och det dynamiska perspektivet. Även efter att en webbapplikation anses vara någorlunda säker är det fortfarande särskilt viktigt att skydda den med hjälp av andra mekanismer, t.ex. databasskanning och säkrade gateways.

Datasäkerhet:

Datasäkerheten kan betraktas som det yttersta försvarsskiktet inom Circle of Trust och förtjänar som sådan mest uppmärksamhet dygnet runt. Detta inre område av Circle of Trust innehåller vanligtvis en organisations mest känsliga data och poster med personlig identifierbar information (PII). Datatyperna kan delas in i tre breda kategorier:

- Högkänsliga uppgifter. Detta omfattar inte bara PII, utan även finansiella register, immateriella rättigheter och andra uppdragskritiska uppgifter, t.ex. forskningsinformation som samlats in om konkurrenter eller motståndare.

- Medelkänsliga uppgifter. Detta är den typ av datamängder som de flesta användare inom organisationen kan få tillgång till i någon grad. Men om den råkar hamna i händerna på en illvillig tredje part kan den ändå orsaka efterföljande, katastrofala skador.

- Lågkänsliga data. Detta är den typ av datamängder som kan nås av kunder eller användare utanför en organisation, genom en särskild inloggningsportal som ligger bakom den huvudsakliga, externt inriktade webbplatsen.

Oavsett vilken känslighetsnivå som helst är det avgörande för organisationer att skydda alla sina data i så stor utsträckning som möjligt. Ett av de vanligaste verktygen som används för att uppnå detta mål är Identity Access Management (IAM). Här används flera lager av autentisering, t.ex. en kombination av lösenord/PIN, en RSA-token och till och med en biometrisk modalitet (t.ex. fingeravtryck och/eller irisigenkänning). Organisationer bör också använda sig av Data Wiping om en trådlös enhet som organisationen har utfärdat till en användare råkar gå förlorad eller bli stulen. I detta fall kan ett fjärrkommando användas för att radera alla data på enheten innan den hamnar i händerna på en MCA.

Slutsatser

Sammanfattningsvis har den här artikeln närmare undersökt den flerskiktade modellen Circle of Trust och de vanligaste säkerhetsteknikerna som finns inom den. Exakt var de olika verktygen eller applikationerna befinner sig inom Circle of Trust, och hur många lager som är nödvändiga, är helt beroende av varje organisations unika säkerhetskrav.

Leave a Reply