Circle of Trust

Overslag over læsetid: 7 minutter

The Circle of Trust: En flerstrenget tilgang til cybersikkerhed

I nutidens komplekse informationslandskab er en af de største underliggende udfordringer for fagfolk inden for informationsteknologi (IT) og cybersikkerhed, hvordan man etablerer et tillidsfuldt miljø i en tid med hypermobilitet, hvor alting lever et sted i skyen. Fra en stadigt voksende perimeter drevet af behovet for “anytime-anywhere” adgang til netværksressourcer, til de skiftende angrebsvektorer, til den stadig mere krypterede trafik, er det særligt afgørende at vedtage en Circle of Trust-model for at opretholde kompatibilitet med de måder, hvorpå verden får adgang til, lagrer og i sidste ende sikrer data.

Sikkerhed er baseret på tillid. Tillid kræver, at man uden skygge af tvivl kan bekræfte identiteten af enhver person, der kan have adgang til fælles netværksressourcer. Dette synes at være en simpel nok udfordring at overvinde ved at implementere en Zero-Trust-model – stol ikke på noget, før det kan verificeres. Selv om det er godt i teorien, bliver det en udfordring at anvende en Zero-Trust-model i den virkelige verden, fordi der skal være et vist grundlæggende niveau af implicit tillid for at installere nogen form for værktøj til at beskytte netværket.

Det er her, at den flerstrengede Circle of Trust-model kommer ind i billedet og er omdrejningspunktet for denne artikel.

Hvad er Circle of Trust

En Circle of Trust er i bund og grund en brugerdefineret perimeter til at trække grænser for, hvilke data der må deles, og med hvem de må deles. Implementering af en tilgang med flere niveauer inden for tillidscirklen giver mulighed for maksimal fleksibilitet med forskellige grader af tillid til adgangen til delte netværksressourcer. Uanset et værktøjs særlige funktion, eller hvor det pågældende værktøj befinder sig inden for Circle of Trust, er det i stigende grad nødvendigt for organisationer at implementere en omfattende, flerstrenget tilgang til at sikre deres IT-miljøer.

Det er også vigtigt at bemærke, at et af de andre, primære formål med Circle of Trust også er at skabe denne flerstrengede tilgang til at styrke dine forsvarslinjer. Hvis man f.eks. kun implementerer én, og hvis den bliver penetreret, så er alting naturligvis i fare og sårbart over for et cyberangreb. Mange cybersikkerhedseksperter har opfordret til mindst to niveauer, men selv det er ikke nok, da dygtige ondsindede cyberaktører (MCA’er) let kan trænge igennem disse niveauer, afhængigt af hvor motiverede de er for at nå det, der ligger bag disse forsvarslinjer.

Der er derfor den vigtigste regel nu at gennemføre mindst tre og helst endnu flere forsvarslag. Tanken her er, at hvis MCA kan bryde igennem det første lag, er den statistiske chance for, at de kan bryde igennem hvert efterfølgende lag, stærkt nedsat. Husk på, at der ikke findes noget, der hedder at være 100 % immun over for et cyberangreb.

Erhverv, regeringer, uddannelsesinstitutioner, hospitaler – alle typer organisationer er potentielle ofre; derfor er det eneste, der kan gøres, at mindske denne risiko så meget som muligt gennem en lagdelt tilgang, som adresseres ved at implementere en flerstrenget tillidscirkel.

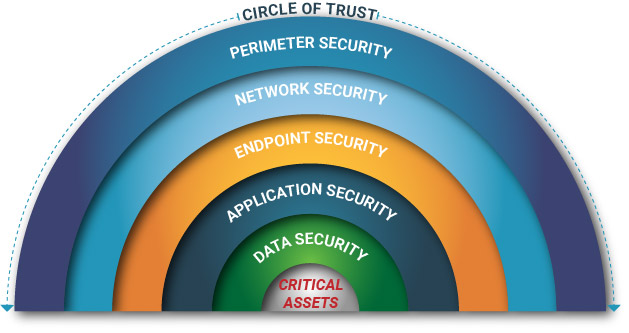

Som diagrammet ovenfor viser, er der inden for Circle of Trust fem lag af tillid (eller om man vil, forsvarslinjer), og de er som følger:

Perimetersikkerhed:

Dette anses meget ofte for at være den første forsvarslinje, da det omfatter hele netværksgrænsen. Det anses f.eks. for at være en “mur” mellem den private og lokalt forvaltede side af netværket og den offentlige side af internettet. Førstnævnte kaldes typisk for “intranet”, og sidstnævnte kaldes “internettet”. På dette tidspunkt vil man typisk se, at softwareapplikationer som f.eks. antimalware- og antiviruspakker bliver installeret på slutbrugernes arbejdsstationer og interne servere. Hovedidéen her er at filtrere skadelige datapakker fra, som kan trænge dybere ind i it-infrastrukturen. Et eksempel herpå er f.eks. phishing-e-mails med farlige malware-nytelaster, enten via vedhæftede filer (f.eks. .DOC, .XLS eller .PPT) eller forfalskede links.

Netværkssikkerhed:

Når perimeteren er blevet sikret, er det næste forsvarsniveau eller lag inden for Circle of Trust netværksinfrastrukturen. Dette kan ses som en delmængde af it-infrastrukturen, som indeholder alle de digitale aktiver i en organisation. Hovedformålet er her at hjælpe med at beskytte de delte ressourcer og følsomme data, som kun er tilgængelige for brugere i organisationen, der har fået de rette tilladelser. Dette kan også omfatte netværksbaserede ressourcer, der bruges i både organisationens interne og eksterne miljøer. Du kan f.eks. have fjernbrugere uden for netværket, der gennemfører virtuelle møder via Zoom eller en række andre videokonferenceværktøjer, og som inddrager andre brugere, der arbejder fra et kontor inden for netværket. I betragtning af de trusler, der er mange her, er det nødvendigt at sikre, at alle kommunikationslinjer er sikret og befæstet med den højeste grad af kryptering. I dette scenario er det her, at VoIP- og Instant Messaging-sikkerheden bliver afgørende.

Endpunktssikkerhed:

Når netværkslinjerne er blevet sikret fra de eksterne og interne miljøer (og endda omvendt, samt dem, der befinder sig lokalt i netværksinfrastrukturen), er det næste mål i en flerstrenget Circle of Trust-sikkerhedsmodel at beskytte de endpoints, der befinder sig på destinationspunkterne såvel som på oprindelsespunkterne. Disse omfatter servere, stationære computere, bærbare computere, smartphones og andre trådløse enheder. Hvis f.eks. en e-mail-meddelelse sendes fra en fjernansat medarbejder til en medarbejder på kontoret, skal de enheder, der bruges til at sende meddelelsen, også være sikre. Dette er faktisk en del, der ofte overses af mange organisationer i dag. Som følge heraf kan MCA let trænge ind gennem bagdøre, der er efterladt åbne her, og ganske let udbrede malware, som endda kan finde vej i det skjulte gennem de sikrede kommunikationslinjer og ind i din netværksinfrastruktur. En af de bedste måder at sikre disse slutpunkter på er at sørge for at opretholde en veldefineret og regelmæssig proces med hensyn til at implementere og installere de nødvendige softwarepatches og -opgraderinger og endda også de nødvendige firmwareopgraderinger til dem. Du kan endda installere softwarebaserede firewalls på disse endpoints for at opnå endnu mere beskyttelse.

Applikationssikkerhed:

Når netværket og endpoints er blevet sikret, er det næste forsvarslag i Circle of Trust, der skal tages i betragtning, applikationssikkerhed. Det er typisk de softwarepakker, der installeres for at beskytte brugerne, når de udfører deres daglige arbejdsopgaver (dette omfatter både apps fra hylden og apps oprettet af virksomheden). Dette lag omfatter også de applikationer, der er oprettet af en organisation til brug for dens kunder. Da disse applikationer normalt er webbaserede og kan tilgås hvor som helst i verden, bør sikring af disse applikationer være en af de højeste prioriteter for it-sikkerhedsteams. Nogle af de typiske sikkerhedsrisici ved webapplikationer omfatter følgende:

- Cross Site Scripting

- Denial of Service (DoS)-angreb

- SQL-injektion

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

En af de primære årsager til, at disse applikationer er i alvorlig fare, er, at den kildekode, der er anvendt til at skabe og udvikle applikationen/applikationerne, ikke er blevet grundigt testet for sårbarheder, svagheder eller huller. Softwareudviklere er ofte under pres for at levere projekter inden for budgettet og til tiden til kunden. For at opfylde begge disse mål anvendes ofte API’er, der stammer fra open source-platforme. Desværre er disse API’er i mange tilfælde ikke tilstrækkeligt testet med hensyn til sikkerhed. Slutresultatet kan være utallige uopdagede bagdøre, der efterlades, og som giver MCA’er en nem mulighed for at bryde ind. Derfor er det afgørende at få foretaget en gennemgang af kildekoden fra både det statiske og det dynamiske perspektiv. Selv efter at en webapplikation anses for at være rimeligt sikker, er det stadig særligt vigtigt at beskytte den ved hjælp af andre mekanismer som f.eks. databasescanning og sikrede gateways.

Datasikkerhed:

Datasikkerhed kan betragtes som det ultimative forsvarslag inden for Circle of Trust og fortjener som sådan den største opmærksomhed på en 24 x 7 x 365-basis. Dette indre område af Circle of Trust indeholder typisk en organisations mest følsomme data og PII-registreringer (Personal Identifiable Information). Datatyperne kan falde ind under tre overordnede kategorier:

- Højfølsomme data. Dette omfatter ikke kun PII, men også finansielle optegnelser, intellektuel ejendom og andre missionskritiske data, f.eks. forskningsoplysninger, der er indsamlet om konkurrenter eller modstandere.

- Medium Sensitive Data. Det er den type datasæt, som de fleste brugere i organisationen i et eller andet omfang kan få adgang til. Men hvis de tilfældigvis falder i hænderne på en ondsindet tredjepart, kan de stadig forårsage efterfølgende katastrofal skade.

- Data af lav følsomhed. Det er den slags datasæt, som kunder eller brugere uden for en organisation kan få adgang til via en særlig login-portal, der ligger bag det primære, eksternt orienterede websted.

Uanset hvad følsomhedsniveauet måtte være, er det afgørende for organisationer at beskytte alle deres data i videst muligt omfang. Et af de almindelige værktøjer, der anvendes til at opfylde dette mål, er Identity Access Management (IAM). Her anvendes flere lag af autentificering, f.eks. ved hjælp af en kombination af password/PIN, et RSA-token og endda en biometrisk modalitet (f.eks. fingeraftryk og/eller irisgenkendelse). Organisationer bør også gøre brug af Data Wiping i tilfælde af, at en trådløs enhed, som organisationen har udstedt til en bruger, bliver tabt eller stjålet. I dette tilfælde kan en fjernkommando bruges til at slette alle data på enheden, før den falder i hænderne på en MCA.

Konklusioner

Samlet set har denne artikel nærmere undersøgt den flerstrengede model for Circle of Trust og de mest almindelige sikkerhedsteknologier, der er lagdelt indeni. Præcis hvor de enkelte værktøjer eller applikationer befinder sig inden for Circle of Trust, og hvor mange lag der er nødvendige, afhænger helt og holdent af den enkelte organisations unikke sikkerhedskrav.

Leave a Reply