A bizalom köre

A becsült olvasási idő: 7 perc

A bizalom köre: A Multi-Tiered Approach to Cybersecurity

A mai összetett információs környezetben az informatikai (IT) és kiberbiztonsági szakemberek számára az egyik legnagyobb alapvető kihívás az, hogy hogyan lehet megbízható környezetet létrehozni a hipermobilitás korában, amikor minden valahol a felhőben él. A hálózati erőforrásokhoz való “bármikor és bárhol”-hozzáférés igénye által vezérelt, egyre bővülő határok, a fejlődő támadási vektorok és az egyre inkább titkosított forgalom miatt különösen fontos a bizalmi kör modelljének elfogadása annak érdekében, hogy a világ hozzáférési, tárolási és végső soron adatbiztonsági módszereivel kompatibilis maradjon.

A biztonság alapja a bizalom. A bizalom megköveteli, hogy minden kétséget kizáróan meg lehessen erősíteni bármely olyan személy személyazonosságát, aki hozzáférhet a megosztott hálózati erőforrásokhoz. Ez elég egyszerű kihívásnak tűnik ahhoz, hogy egy zéró bizalmi modell megvalósításával leküzdhető legyen – ne bízzunk semmiben, amíg az nem ellenőrizhető. Bár elméletben nagyszerű, a nulla bizalom modell alkalmazása a valós helyzetekben kihívást jelent, mivel a hálózat védelmére szolgáló bármilyen eszköz telepítéséhez szükség van valamilyen alapvető szintű implicit bizalomra.

Ez az a pont, ahol a többszintű bizalmi kör modell a képbe kerül, és ez a cikk középpontjában áll.

Mi az a bizalmi kör

A bizalmi kör lényegében egy felhasználó által meghatározott határvonal, amely köré meg lehet húzni azokat a vonalakat, amelyeken az adatokat meg lehet osztani, és amelyekkel azokat meg lehet osztani. A bizalmi körön belüli többszintű megközelítés megvalósítása maximális rugalmasságot tesz lehetővé a megosztott hálózati erőforrásokhoz való hozzáférés különböző mértékű bizalmával. Függetlenül az eszköz konkrét funkciójától, illetve attól, hogy az adott eszköz hol helyezkedik el a bizalmi körön belül, a szervezetek számára egyre inkább elengedhetetlen, hogy átfogó, többszintű megközelítést alkalmazzanak informatikai környezetük biztonsága érdekében.

A bizalmi kör egyik másik, elsődleges célja, hogy szintén ezt a többszintű megközelítést hozza létre a védelmi vonalak megerősítésére. Ha például csak egyet valósít meg, és ha azt áttörik, akkor nyilvánvalóan minden veszélyben van, és ki van téve a kibertámadásnak. Sok kiberbiztonsági szakértő legalább kétszintű megközelítést sürget, de még ez sem elég, mivel a képzett rosszindulatú kibertámadók (MCA) könnyen áthatolhatnak ezeken a szinteken, attól függően, hogy mennyire motiváltak, hogy elérjék azt, ami a védelmi vonalak mögött van.

Ezért a főszabály most az, hogy legalább három, de lehetőleg még több védelmi szintet kell megvalósítani. A gondolkodásmód itt az, hogy ha az MCA át tud törni az első rétegen, akkor minden további réteg áttörésének statisztikai esélye nagymértékben csökken. Ne feledje, hogy nem létezik olyan, hogy 100%-ban immunis a kibertámadásokkal szemben.

Vállalkozások, kormányok, oktatási intézmények, kórházak – minden típusú szervezet potenciális áldozat; ezért az egyetlen dolog, amit tehetünk, hogy a lehető legnagyobb mértékben csökkentjük ezt a kockázatot egy többszintű bizalmi kör megvalósításával kezelt, többszintű megközelítéssel.

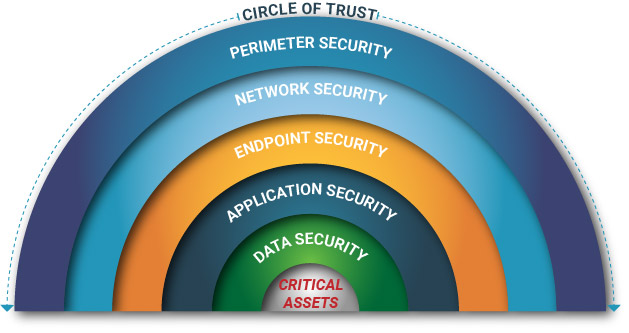

Amint a fenti ábra mutatja, a bizalmi körön belül öt bizalmi réteg (vagy ha úgy tetszik, védelmi vonal) létezik, és ezek a következők:

Perimeter Security:

Ezt nagyon gyakran tekintik az első védelmi vonalnak, mivel a hálózat teljes határát lefedi. Ezt tekintik például a hálózat privát és helyileg kezelt oldala, valamint az internet nyilvános oldala közötti “falnak”. Az előbbit általában “Intranet”-nek, az utóbbit pedig “Internet”-nek nevezik. Ezen a ponton jellemzően a végfelhasználói munkaállomásokon és a belső szervereken telepített szoftveralkalmazásokat, például a kártevőirtó és vírusirtó csomagokat láthatjuk. A fő ötlet itt az, hogy kiszűrjék a rosszindulatú adatcsomagokat, amelyek mélyebben behatolhatnak az IT-infrastruktúrába. Erre példa az adathalász e-mailek, amelyek veszélyes rosszindulatú programok hasznos terhelését hordozzák, akár fájlmellékleteken (például .DOC, .XLS vagy .PPT), akár hamisított linkeken keresztül.

Hálózati biztonság:

Miután a kerületet biztosítottuk, a következő védelmi szint vagy réteg a bizalmi körön belül a hálózati infrastruktúra. Ez az IT-infrastruktúra részhalmazának tekinthető, amely a szervezet összes digitális eszközét tartalmazza. A fő cél itt az, hogy segítsen megvédeni a megosztott erőforrásokat és az érzékeny adatokat, amelyekhez csak a szervezeten belüli, megfelelő jogosultságokkal rendelkező felhasználók férhetnek hozzá. Ide tartozhatnak a szervezet belső és külső környezetében egyaránt használt hálózati alapú erőforrások is. Például előfordulhat, hogy a hálózaton kívüli távoli felhasználók virtuális megbeszéléseket tartanak a Zoom vagy bármely más videokonferencia-eszköz segítségével, és más, a hálózaton belüli irodából dolgozó felhasználókat vonnak be. Tekintettel az itt burjánzó fenyegetésekre, meg kell győződni arról, hogy minden kommunikációs vonal biztosítva van, és a legmagasabb szintű titkosítással van megerősítve. Ebben a forgatókönyvben itt válik kritikussá a VoIP és az azonnali üzenetküldés biztonsága.

A végpontok biztonsága:

Mihelyt a hálózati kommunikációs vonalakat biztosítottuk a külső és a belső környezetből (és akár fordítva, valamint a hálózati infrastruktúrában helyileg találhatóakat is), a következő cél a többszintű bizalmi kör biztonsági modelljében a cél- és a kiindulási pontokon található végpontok védelme. Ide tartoznak a szerverek, asztali számítógépek, laptopok, okostelefonok és egyéb vezeték nélküli eszközök. Ha például egy e-mail üzenetet egy távoli alkalmazottól az irodában tartózkodó alkalmazottnak továbbítanak, akkor az üzenet továbbítására használt eszközöket is biztonságossá kell tenni. Ez az a rész, amelyet manapság sok szervezet gyakran figyelmen kívül hagy. Ennek eredményeképpen az MCA könnyen behatolhat az itt nyitva hagyott hátsó ajtókon, és elég könnyen telepíthet rosszindulatú szoftvereket, amelyek akár a biztonságos kommunikációs vonalakon keresztül titokban utat törhetnek maguknak az Ön hálózati infrastruktúrájába. E végpontok védelmének egyik legjobb módja, ha gondoskodik arról, hogy jól meghatározott és rendszeres folyamatot tartson fenn a szükséges szoftverjavítások és -frissítések, sőt a szükséges firmware-frissítések telepítése és telepítése tekintetében. A további védelem érdekében akár szoftveralapú tűzfalakat is telepíthet ezekre a végpontokra.

Alkalmazásbiztonság:

Amikor a hálózat és a végpontok már biztosítva vannak, a bizalmi kör következő védelmi rétege, amelyet figyelembe kell venni, az alkalmazásbiztonság. Ezek jellemzően azok a szoftvercsomagok, amelyeket a felhasználók védelme érdekében telepítenek, miközben napi munkaköri feladataikat végzik (ide tartoznak a polcról beszerezhető és a vállalat által létrehozott alkalmazások is). Ebbe a rétegbe tartoznak azok az alkalmazások, amelyeket egy szervezet az ügyfelei által történő használatra hozott létre. Mivel ezek általában webalapúak, és a világ bármely pontjáról elérhetők, az IT-biztonsági csapatok számára ezen alkalmazások biztosítása az egyik legfontosabb prioritás kell, hogy legyen. Néhány tipikus webes alkalmazás biztonsági kockázata a következő:

- Cross Site Scripting

- Denialial of Service (DoS) támadások

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflow

.

Az egyik fő oka annak, hogy ezek az alkalmazások komoly veszélynek vannak kitéve, az, hogy az alkalmazás(ok) létrehozásához és fejlesztéséhez használt forráskódot nem tesztelték alaposan a sebezhetőségek szempontjából, gyengeségeket vagy hiányosságokat. A szoftverfejlesztők gyakran nyomás alatt állnak, hogy a projekteket a költségvetésen belül és határidőre szállítsák le az ügyfélnek. E két célkitűzés teljesítése érdekében gyakran használnak nyílt forráskódú platformokról származó API-kat. Sajnos sok esetben ezeket az API-kat nem tesztelik megfelelően a biztonság szempontjából. A végeredmény az lehet, hogy számtalan észrevétlen hátsó ajtó marad hátra, ami könnyű lehetőséget teremt az MCA-k számára a betörésre. Ezért kulcsfontosságú a forráskód felülvizsgálata mind statikus, mind dinamikus szempontból. Még azután is, hogy egy webalkalmazást ésszerűen biztonságosnak ítéltek, különösen fontos, hogy más mechanizmusok, például adatbázis-ellenőrzés és biztonságos átjárók alkalmazásával védjük azt.

Adatbiztonság:

Az adatbiztonság tekinthető a bizalom körén belül a végső védelmi rétegnek, és mint ilyen, a legnagyobb figyelmet érdemli a 24 x 7 x 365 alapon. A Bizalom Körének ez a belső területe tipikusan a szervezet legérzékenyebb adatait és a Személyes Azonosítható Információk (PII) rekordjait tartalmazza. Az adattípusok három nagy kategóriába sorolhatók:

- Magas érzékenységű adatok. Ide nem csak a PII tartoznak, hanem a pénzügyi nyilvántartások, a szellemi tulajdon és más küldetéskritikus adatok, például a versenytársakról vagy ellenfelekről gyűjtött kutatási információk is.

- Közepes érzékenységű adatok. Ezek olyan típusú adatkészletek, amelyekhez a szervezeten belül a legtöbb felhasználó valamilyen mértékben hozzáférhet. Ha azonban történetesen egy rosszindulatú harmadik fél kezébe kerülnek, akkor is okozhatnak későbbi, katasztrofális károkat.

- Alacsony érzékenységű adatok. Ezek olyan típusú adatkészletek, amelyekhez a szervezeten kívüli ügyfelek vagy felhasználók is hozzáférhetnek egy speciális bejelentkezési portálon keresztül, amely a fő, kifelé néző weboldal mögött helyezkedik el.

Függetlenül az érzékenységi szinttől, a szervezetek számára létfontosságú, hogy minden adatukat a lehető legnagyobb mértékben védjék. Az egyik leggyakrabban használt eszköz ennek a célnak az elérésére az Identity Access Management (IAM). Itt a hitelesítés több rétegét használják, például jelszó/PIN kombinációt, RSA tokent vagy akár biometrikus modalitást (például ujjlenyomat- és/vagy íriszfelismerést). A szervezeteknek az adattörlést is igénybe kell venniük arra az esetre, ha a szervezet által a felhasználónak kiadott vezeték nélküli eszköz elveszne vagy ellopnák. Ebben az esetben egy távoli parancs segítségével az eszközön lévő összes adatot törölni lehet, mielőtt az egy MCA kezébe kerülne.

Következtetések

Ez a cikk összességében részletesebben megvizsgálta a bizalmi kör többszintű modelljét, és a benne lévő leggyakoribb biztonsági technológiákat. Az, hogy az egyes eszközök vagy alkalmazások pontosan hol helyezkednek el a Bizalom Körén belül, és hány rétegre van szükség, teljes mértékben az egyes szervezetek egyedi biztonsági követelményeitől függ.

Leave a Reply