Circle of Trust

Estimated Reading Time: 7 minutes

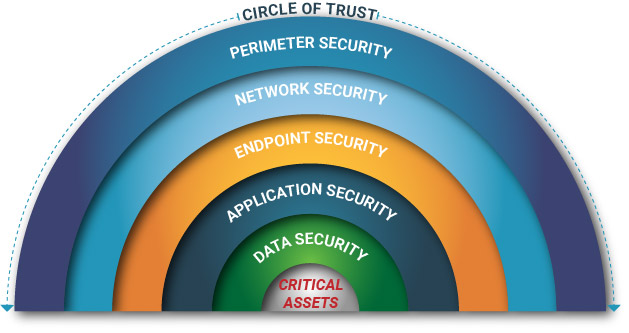

The Circle of Trust(トラストの輪)。 サイバーセキュリティに対する多層的なアプローチ

今日の複雑な情報状況において、情報技術(IT)とサイバーセキュリティの専門家にとって最大の根本的な課題の1つは、すべてがクラウド上のどこかに存在する超可動性の時代に、どのようにして信頼できる環境を確立するかということです。 ネットワーク リソースへの「いつでもどこでも」アクセスの必要性によって拡大し続ける境界線から、進化する攻撃ベクトル、ますます暗号化されるトラフィックまで、世界がデータにアクセスし、保存し、最終的に保護する方法との互換性を維持するために、信頼の輪のモデルを採用することは特に重要です。 信頼には、共有ネットワーク リソースにアクセスする可能性がある個人の身元を、疑いの余地なく確認する能力が必要です。 これは、ゼロ信頼モデルを実装することで克服できる簡単な課題のように思われます – 検証できるようになるまで何も信用しないことです。 理論的には素晴らしいことですが、ネットワークを保護するための何らかのツールをインストールするためには、ある程度の基本的なレベルの暗黙の信頼が必要なため、ゼロ信頼モデルを現実の状況に適用することは困難です。 信頼の輪の中で多層的なアプローチを実装することにより、共有ネットワーク リソースへのアクセスに対する信頼の度合いを変化させながら、最大限の柔軟性を持たせることができます。 ツールの特定の機能や、Circle of Trust 内でのツールの位置に関係なく、IT 環境を保護するために包括的で多層的なアプローチを実装することは、組織にとってますます不可欠になっています。 たとえば、1 つだけ実装して、それが侵入された場合、明らかにすべてが危険にさらされ、サイバー攻撃に対して脆弱になります。 多くのサイバーセキュリティ専門家は、少なくとも 2 層のアプローチを求めていますが、これでも十分ではありません。熟練した悪質なサイバー行為者 (MCA) は、防衛線の背後にあるものに到達しようとするモチベーション次第で、これらの層を容易に突破することができるからです。 MCAが最初の層を突破できれば、その後の各層を突破する統計的確率は大幅に下がるという考え方です。 企業、政府機関、教育機関、病院など、あらゆる種類の組織が潜在的な被害者であり、唯一できることは、多層的な信頼の輪を実装することで対処する層別アプローチを通じて、そのリスクをできる限り軽減することです。

上の図が示すように、Circle of Trust の中には、5 つの信頼層(あるいは、防御線)があり、それらは次のとおりです:

Perimeter Security:

これは、ネットワークの境界全体を網羅するので、非常によく最初の防御線と見なされています。 たとえば、これはネットワークのプライベートおよびローカル管理側と、インターネットのパブリック側との間の「壁」であると考えられています。 前者は「イントラネット」、後者は「インターネット」と呼ばれるのが一般的です。 このとき、エンドユーザーのワークステーションや社内サーバーには、アンチマルウェアやアンチウィルスパッケージなどのソフトウェアアプリケーションが導入されているのが一般的です。 その主な目的は、ITインフラストラクチャに深く入り込む可能性のある悪意のあるデータパケットを排除することです。 この例として、危険なマルウェア ペイロードを含むフィッシング電子メール、添付ファイル (DOC、XLS、PPT など)、または偽装リンクが挙げられます。

Network Security:

境界が保護されたら、次のレベルの防御、または信頼の輪の内側の層は、ネットワーク インフラストラクチャになります。 これは、組織内のすべてのデジタル資産を含む IT インフラストラクチャのサブセットと見なすことができます。 主な目的は、組織内の適切な権限を与えられたユーザーのみがアクセスできる共有リソースと機密データを保護することです。 また、組織の内部環境と外部環境の両方で使用されるネットワークベースのリソースも含まれることがあります。 例えば、ネットワーク外のリモートユーザーがZoomやその他のビデオ会議ツールを使って仮想会議を行い、ネットワーク内のオフィスで働く他のユーザーと関わることができます。 このような脅威が存在する場合、すべての通信回線を最高レベルの暗号化で保護し、強化することが必要です。 このシナリオでは、VoIP とインスタント メッセージングのセキュリティが重要になります。

Endpoint Security:

外部および内部環境 (またはその逆、ネットワーク インフラのローカルに存在するもの) からのネットワーク通信ラインが保護されたら、多層信頼関係モデルの次の目的は、送信先および送信元のポイントに存在するエンドポイントを保護することです。 これには、サーバー、デスクトップ、ラップトップ、スマートフォン、その他のワイヤレスデバイスが含まれます。 例えば、遠隔地の社員からオフィスにいる社員に電子メールのメッセージを送信する場合、そのメッセージを送信するために使用されるデバイスも同様に安全でなければなりません。 実はこの部分は、今日の多くの組織で見落とされがちな部分なのです。 その結果、MCAはここで開け放たれたバックドアに簡単に侵入し、保護された通信回線を通じてネットワーク・インフラに密かに侵入するマルウェアを簡単に展開することができるようになるのです。 これらのエンドポイントを保護する最善の方法の一つは、必要なソフトウェアのパッチやアップグレード、さらには必要なファームウェアのアップグレードを展開しインストールするという点で、明確に定義された定期的なプロセスを維持することを確認することである。

Application Security:

ネットワークとエンドポイントが保護されたら、信頼の輪の次の防御層として考慮しなければならないのはアプリケーション セキュリティです。 これは通常、ユーザーが日々の職務を遂行する際に保護するためにインストールされるソフトウェア パッケージです (市販のアプリケーションと企業が作成したアプリケーションの両方が含まれます)。 この層に含まれるのは、顧客が使用するために組織が作成したアプリケーションです。 これらのアプリケーションは通常 Web ベースであり、世界中のどこからでもアクセスできるため、これらのアプリケーションのセキュリティ確保は、IT セキュリティチームにとって最優先事項の 1 つであるべきです。 典型的な Web アプリケーションのセキュリティリスクには、次のようなものがあります。

- Cross Site Scripting

- Denial of Service (DoS) attacks

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

これらのアプリケーションが重大なリスクにさらされる主な理由の 1 つは、アプリケーションの作成および開発に使用されたソース コードが、あらゆる脆弱性について徹底的にテストされていないためです。 弱点、ギャップ ソフトウェア開発者は、クライアントに対して予算と納期を厳守してプロジェクトを遂行しなければならないというプレッシャーに頻繁にさらされています。 この2つの目標を達成するために、オープンソースプラットフォームに由来するAPIが頻繁に使用されています。 しかし、多くの場合、これらのAPIはセキュリティの観点から十分にテストされていません。 その結果、無数の未検出のバックドアが残され、MCAが侵入するための容易な機会を作り出している可能性があります。 そのため、静的および動的な観点からソースコードレビューを行うことが非常に重要です。

Data Security:

Data Security は、Circle of Trust 内の究極の防御層と考えることができ、24 x 7 x 365ベースで最も注意を払うべきものであると言えます。 この「信頼の輪」の内側の領域には、通常、組織の最も機密性の高いデータや個人識別情報 (PII) の記録が含まれています。 データの種類は、大きく3つのカテゴリーに分類されます。 これには、PII だけでなく、財務記録、知的財産、および競合他社や敵対者について収集した研究情報などのミッションクリティカルなデータも含まれます。

どのような機密性のレベルであっても、組織にとって、すべてのデータを可能な限り保護することは重要です。 この目的を達成するために使用される一般的なツールの 1 つが、アイデンティティ アクセス管理 (IAM) です。 これは、パスワードとPINの組み合わせ、RSAトークン、さらにはバイオメトリクス・モダリティ(指紋や虹彩認識など)の使用など、複数のレイヤーで認証を行う方法です。 組織は、組織がユーザーに発行した無線デバイスを紛失したり盗まれたりした場合に備えて、データ・ワイピングを利用することも必要である。 この場合、MCA の手に渡る前に、リモート コマンドを使用してデバイス上のすべてのデータを消去することができます。

結論

全体として、この記事では、Circle of Trust の多層モデルと、その中で層になっている最も一般的なセキュリティ技術を詳しく調査しました。 各ツールやアプリケーションが信頼の輪のどこに位置し、何層必要かは、各組織独自のセキュリティ要件に完全に依存します。

Leave a Reply