Cercul de încredere

Timp estimat de lectură: 7 minute

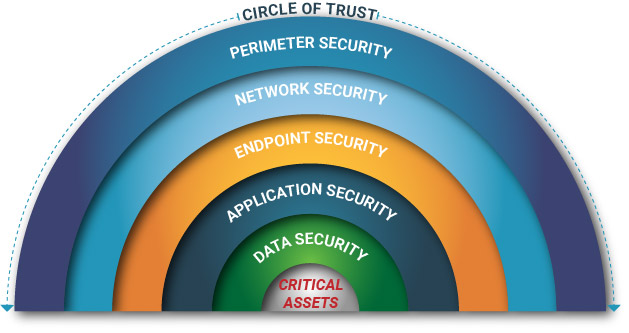

Cercul de încredere: O abordare pe mai multe niveluri a securității cibernetice

În peisajul informațional complex de astăzi, una dintre cele mai mari provocări subiacente pentru profesioniștii din domeniul tehnologiei informației (IT) și al securității cibernetice, este cum să stabilească un mediu de încredere în era hipermobilității, cu totul trăind undeva în cloud. De la un perimetru în continuă expansiune determinat de nevoia de acces „oricând și oriunde” la resursele de rețea, la vectorii de atac în evoluție, la traficul din ce în ce mai criptat, este deosebit de crucială adoptarea unui model de cerc de încredere pentru a menține compatibilitatea cu modurile în care lumea accesează, stochează și, în cele din urmă, securizează datele.

Securitatea se bazează pe încredere. Încrederea necesită capacitatea de a confirma, fără nici o umbră de îndoială, identitatea oricărei persoane care poate avea acces la resursele de rețea partajate. Aceasta pare că ar fi o provocare destul de simplă de depășit prin implementarea unui model de încredere zero – să nu ai încredere în nimic până în momentul în care poate fi verificat. Deși este grozav în teorie, aplicarea unui model Zero-Trust în situații din lumea reală devine o provocare, deoarece trebuie să existe un anumit nivel de bază de încredere implicită pentru a instala orice fel de instrument de protecție a rețelei.

Aici intră în joc modelul de cerc de încredere pe mai multe niveluri și este punctul central al acestui articol.

Ce este cercul de încredere

Un cerc de încredere este, în esență, un perimetru definit de utilizator pentru a trasa liniile în jurul cărora pot fi partajate datele și cu cine pot fi partajate. Implementarea unei abordări pe mai multe niveluri în cadrul cercului de încredere, permite o flexibilitate maximă cu grade diferite de încredere pentru accesibilitatea la resursele de rețea partajate. Indiferent de funcția particulară a unui instrument sau de locul în care se situează acel instrument în cadrul Cercului de încredere, este din ce în ce mai imperios necesar ca organizațiile să implementeze o abordare cuprinzătoare, pe mai multe niveluri, pentru a-și securiza mediile IT.

Este, de asemenea, important de remarcat că unul dintre celelalte scopuri principale ale Cercului de încredere este de a crea, de asemenea, această abordare pe mai multe niveluri pentru a vă fortifica liniile de apărare. De exemplu, dacă implementați doar una, iar dacă aceasta este penetrată, atunci, evident, totul este în pericol și vulnerabil la un atac cibernetic. Mulți experți în securitate cibernetică au cerut cel puțin o abordare pe două niveluri, dar nici măcar acest lucru nu este suficient, deoarece actorii cibernetici rău intenționați (Malicious Cyber Actors – MCA) calificați pot penetra cu ușurință aceste niveluri, în funcție de cât de motivați sunt să ajungă la ceea ce se află în spatele acelor linii de apărare.

Prin urmare, regula cardinală acum este de a implementa cel puțin trei și, de preferință, chiar mai multe niveluri de apărare. Gândirea aici este că, dacă MCA poate străpunge primul strat, șansele statistice ca ei să străpungă fiecare strat ulterior sunt mult diminuate. Rețineți că nu există ceva de genul a fi 100% imun la un atac cibernetic.

Business-uri, guverne, instituții de învățământ, spitale – orice tip de organizație o potențială victimă; prin urmare, singurul lucru care poate fi făcut este să reducem acest risc cât mai mult posibil printr-o abordare pe straturi, abordată prin implementarea unui cerc de încredere pe mai multe niveluri.

După cum arată diagrama de mai sus, în cadrul Cercului de Încredere, există cinci straturi de încredere (sau, dacă vreți, linii de apărare), iar acestea sunt următoarele:

Securitatea perimetrală:

Aceasta este foarte des considerată a fi prima linie de apărare, deoarece cuprinde întreaga graniță a rețelei. De exemplu, aceasta este considerată a fi un „zid” între partea privată și administrată local a rețelei și partea publică a internetului. Prima este denumită de obicei „Intranet”, iar cea de-a doua este cunoscută sub numele de „Internet”. În acest moment, veți vedea de obicei aplicații software, cum ar fi cele antimalware și pachetele antivirus, care sunt implementate pe stațiile de lucru ale utilizatorilor finali și pe serverele interne. Ideea principală aici este de a filtra pachetele de date malițioase care ar putea pătrunde mai adânc în infrastructura IT. Un exemplu în acest sens ar fi e-mailurile de phishing care transportă încărcături periculoase de malware, fie prin intermediul fișierelor atașate (cum ar fi cele de tip .DOC, .XLS sau .PPT), fie prin intermediul unor link-uri falsificate.

Securitatea rețelei:

După ce perimetrul a fost securizat, următorul nivel de apărare, sau stratul din interiorul cercului de încredere, este infrastructura rețelei. Aceasta poate fi privită ca un subset al infrastructurii IT, care conține toate activele digitale dintr-o organizație. Obiectivul principal este aici de a ajuta la protejarea resurselor partajate și a datelor sensibile, accesibile doar utilizatorilor din cadrul organizației care au primit permisiunile corespunzătoare. Aceasta poate include, de asemenea, resursele bazate pe rețea care sunt utilizate atât în mediul intern, cât și în cel extern al organizației. De exemplu, este posibil să aveți utilizatori aflați la distanță, în afara rețelei, care organizează întâlniri virtuale prin Zoom sau orice alt instrument de videoconferință și care angajează alți utilizatori care lucrează dintr-un birou aflat în interiorul rețelei. Având în vedere amenințările care abundă aici, este necesar să vă asigurați că toate liniile de comunicare sunt securizate și fortificate cu cele mai înalte niveluri de criptare. În acest scenariu, iată unde securitatea VoIP și a mesageriei instantanee devine critică.

Securitatea punctelor finale:

După ce liniile de comunicații din rețea au fost securizate din mediile externe și interne (și chiar invers, precum și cele care rezidă local în infrastructura de rețea), următorul obiectiv într-un model de securitate Circle of Trust pe mai multe niveluri este protejarea punctelor finale care rezidă atât la punctele de destinație, cât și la cele de origine. Printre acestea se numără serverele, calculatoarele de birou, laptopurile, smartphone-urile și alte dispozitive fără fir. De exemplu, dacă un mesaj de e-mail este transmis de la un angajat de la distanță la unul care se află la birou, dispozitivele utilizate pentru a transmite mesajul trebuie să fie, de asemenea, securizate. Aceasta este, de fapt, o parte care este adesea trecută cu vederea de multe organizații din ziua de azi. Ca urmare, MCA poate pătrunde cu ușurință prin ușile din spate care sunt lăsate deschise aici și, destul de ușor, să implementeze programe malware care își pot face drum pe ascuns chiar și prin liniile de comunicații securizate și să pătrundă în infrastructura dumneavoastră de rețea. Una dintre cele mai bune modalități de a securiza aceste puncte finale este să vă asigurați că mențineți un proces bine definit și regulat în ceea ce privește desfășurarea și instalarea patch-urilor și actualizărilor software necesare și chiar a actualizărilor de firmware necesare pentru acestea, de asemenea. Puteți chiar să instalați firewall-uri bazate pe software pe aceste puncte finale, pentru o măsură suplimentară de protecție.

Securitatea aplicațiilor:

După ce rețeaua și punctele finale au fost securizate, următorul nivel de apărare în cercul de încredere care trebuie luat în considerare este securitatea aplicațiilor. Acestea sunt, de obicei, pachetele software instalate pentru a proteja utilizatorii în timp ce își desfășoară funcțiile profesionale zilnice (aceasta include atât aplicațiile din comerț, cât și cele create de companie). În acest strat sunt incluse acele aplicații create de o organizație pentru a fi utilizate de clienții săi. Deoarece acestea sunt, de obicei, bazate pe web și pot fi accesate de oriunde în lume, securizarea acestor aplicații ar trebui să fie una dintre cele mai importante priorități pentru echipele de securitate IT. Unele riscuri tipice pentru securitatea aplicațiilor Web includ următoarele:

- Cross Site Scripting

- Atacuri de negare a serviciului (DoS)

- Injecție SQL

- Falsificare a cererilor Cross Site Request

- Corupție de memorie

- Depășiri de memorie tampon

- Depășiri de memorie tampon

.

Unul dintre motivele principale pentru care aceste aplicații sunt expuse unui risc grav este faptul că codul sursă utilizat pentru crearea și dezvoltarea aplicației (aplicațiilor) nu a fost testat temeinic pentru orice vulnerabilitate, slăbiciuni sau lacune. Dezvoltatorii de software sunt în mod frecvent sub presiune pentru a livra clientului proiecte în limita bugetului și la timp. Pentru a îndeplini aceste două obiective, sunt utilizate frecvent API-uri provenite de la platforme open source. Din păcate, în multe cazuri, aceste API-uri nu sunt testate în mod adecvat din punct de vedere al securității. Rezultatul final poate fi nenumărate backdoor-uri nedetectate lăsate în urmă, creând o oportunitate ușoară de pătrundere pentru MCA-uri. Acesta este motivul pentru care este esențial să se efectueze revizuiri ale codului sursă atât din perspectivă statică, cât și dinamică. Chiar și după ce o aplicație Web este considerată ca fiind rezonabil de sigură, este deosebit de important să o protejăm prin utilizarea altor mecanisme, cum ar fi scanarea bazelor de date și gateway-uri securizate.

Securitatea datelor:

Securitatea datelor poate fi considerată ca fiind ultimul strat de apărare în cadrul Cercului de încredere și, ca atare, merită cea mai mare atenție 24 x 7 x 365 de ore. Acest tărâm interior al Cercului de încredere conține, de obicei, cele mai sensibile date ale unei organizații și înregistrări de informații personale identificabile (PII). Tipurile de date se pot încadra în trei mari categorii:

- Date de mare sensibilitate. Acestea includ nu numai PII, ci și înregistrări financiare, proprietate intelectuală și alte date critice pentru misiune, cum ar fi informații de cercetare colectate despre concurenți sau adversari.

- Date de sensibilitate medie. Acestea sunt tipul de seturi de date care pot fi accesate de majoritatea utilizatorilor din cadrul organizației într-o măsură sau alta. Cu toate acestea, dacă se întâmplă să cadă în mâinile unei terțe părți rău intenționate, ar putea totuși să provoace daune ulterioare, catastrofale.

- Date de sensibilitate scăzută. Acestea sunt tipurile de seturi de date care pot fi accesate de clienți sau utilizatori din afara unei organizații, printr-un portal special de autentificare care se află în spatele site-ului principal, orientat spre exterior.

Indiferent de nivelul de sensibilitate, este esențial ca organizațiile să își protejeze toate datele în cea mai mare măsură posibilă. Unul dintre instrumentele utilizate în mod obișnuit pentru a îndeplini acest obiectiv este managementul accesului la identitate (IAM). Aici se utilizează mai multe niveluri de autentificare, cum ar fi utilizarea unei combinații parolă/PIN, a unui token RSA și chiar a unei modalități biometrice (cum ar fi recunoașterea amprentelor digitale și/sau a irisului). Organizațiile ar trebui, de asemenea, să utilizeze ștergerea datelor în cazul în care un dispozitiv fără fir eliberat unui utilizator de către organizație se întâmplă să fie pierdut sau furat. În acest caz, se poate utiliza o comandă de la distanță pentru a șterge toate datele de pe dispozitiv înainte ca acesta să cadă în mâinile unui MCA.

Concluzii

În general, acest articol a examinat mai în detaliu modelul pe mai multe niveluri al Cercului de încredere și cele mai comune tehnologii de securitate stratificate în cadrul acestuia. Locul exact în care fiecare dintre instrumente sau aplicații se află în cadrul Cercului de încredere și câte straturi sunt necesare depinde în întregime de cerințele de securitate unice ale fiecărei organizații.

.

Leave a Reply