Círculo de Confiança

Tempo de Leitura Estimado: 7 minutos

O Círculo de Confiança: A Multi-Tiered Approach to Cybersecurity

No complexo cenário atual da informação, um dos maiores desafios subjacentes para os profissionais da tecnologia da informação (TI) e da cibersegurança, é como estabelecer um ambiente de confiança na era da hipermobilidade com tudo o que vive em algum lugar na nuvem. Desde um perímetro em constante expansão, impulsionado pela necessidade de acesso “a qualquer hora e em qualquer lugar” aos recursos da rede, aos vetores de ataque em evolução, até o tráfego cada vez mais criptografado, é particularmente crucial adotar um modelo de Círculo de Confiança, a fim de manter a compatibilidade com as formas pelas quais o mundo acessa, armazena e, em última instância, protege os dados.

A segurança é baseada na confiança. A confiança requer a capacidade de confirmar, sem sombra de dúvida, a identidade de qualquer indivíduo que possa ter acesso aos recursos da rede compartilhada. Isto parece ser um desafio suficientemente simples para ser superado implementando um modelo Zero-Trust – não confie em nada até ao momento em que possa ser verificado. Embora grande em teoria, aplicar um modelo Zero-Trust a situações do mundo real torna-se um desafio porque tem de haver algum nível básico de confiança implícita para instalar qualquer tipo de ferramenta para proteger a rede.

É aqui que o Modelo de Círculo de Confiança multi-níveis entra em jogo e é o ponto focal deste artigo.

O que é o Círculo de Confiança

Um Círculo de Confiança é essencialmente um perímetro definido pelo utilizador para desenhar as linhas à volta das quais os dados podem ser partilhados, e com quem podem ser partilhados. A implementação de uma abordagem multi-níveis dentro do Círculo de Confiança, permite a máxima flexibilidade com diferentes graus de confiança para a acessibilidade aos recursos da rede partilhada. Independentemente da função específica de uma ferramenta, ou onde essa ferramenta se encontra dentro do Círculo de Confiança, é cada vez mais imperativo que as organizações implementem uma abordagem abrangente e multi-níveis para proteger seus ambientes de TI.

Também é importante notar que um dos objetivos principais do Círculo de Confiança é também criar essa abordagem multi-níveis para fortificar suas linhas de defesa. Por exemplo, se você implementar apenas uma, e se isso for penetrado, então obviamente tudo está em risco e vulnerável a um ataque cibernético. Muitos especialistas em Segurança Cibernética pediram pelo menos uma abordagem de dois níveis, mas mesmo isso não é suficiente, já que Atores Cibernéticos (MCAs) habilidosos podem facilmente penetrar nesses níveis, dependendo de quão motivados estão para alcançar o que quer que esteja por trás dessas linhas de defesa.

Por isso, a regra cardinal agora é implementar pelo menos três, e de preferência até mais camadas de defesa. O pensamento aqui é que se o MCA pode romper a primeira camada, as probabilidades estatísticas deles romperem cada camada subsequente são grandemente reduzidas. Tenha em mente que não existe tal coisa como ser 100% imune a um ataque cibernético.

Negócios, Governos, Instituições Educacionais, Hospitais – Todo e qualquer tipo de organização uma vítima potencial; portanto, a única coisa que pode ser feita é mitigar esse risco tanto quanto possível através de uma abordagem em camadas, abordada através da implementação de um Círculo de Confiança multi-níveis.

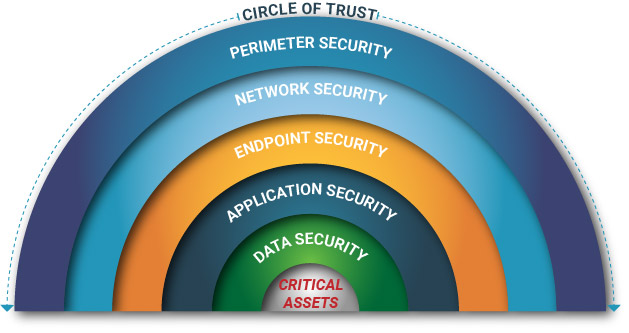

Como o diagrama acima mostra, dentro do Círculo de Confiança, existem cinco camadas de confiança (ou se preferir, linhas de defesa), e são as seguintes:

Segurança do perímetro:

Esta é muitas vezes considerada a primeira linha de defesa, uma vez que abrange todo o limite da rede. Por exemplo, isto é considerado como um “muro” entre o lado privado e gerenciado localmente da rede, e o lado público da Internet. O primeiro é tipicamente referido como a “Intranet”, e o segundo é conhecido como a “Internet”. Neste ponto, você normalmente verá aplicações de software, como as de antimalware, e pacotes antivírus sendo implantados em estações de trabalho de usuários finais e servidores internos. A idéia principal aqui é filtrar pacotes de dados maliciosos que poderiam penetrar mais profundamente na infra-estrutura de TI. Um exemplo disso seriam os e-mails de phishing que carregam cargas perigosas de malware, seja através de anexos de arquivos (como os de .DOC, .XLS ou .PPT) ou links falsificados.

Segurança da Rede:

Após o perímetro ter sido protegido, o próximo nível de defesa, ou camada dentro do Círculo de Confiança, é a Infraestrutura de Rede. Esta pode ser vista como um subconjunto da infraestrutura de TI, que contém todos os ativos digitais de uma organização. O objetivo principal está aqui para ajudar a proteger os recursos compartilhados e os dados sensíveis, acessíveis apenas aos usuários dentro da organização que recebem as permissões apropriadas. Isto também pode incluir recursos baseados em rede que são utilizados tanto no ambiente interno como externo da organização. Por exemplo, você pode ter usuários remotos fora da rede conduzindo reuniões virtuais através do Zoom, ou de qualquer outra ferramenta de videoconferência, e envolvendo outros usuários trabalhando a partir de um escritório que esteja dentro da rede. Dadas as ameaças que abundam aqui, é necessário garantir que todas as linhas de comunicação sejam protegidas e fortificadas com os mais altos níveis de criptografia. Neste cenário, é aqui que a segurança de VoIP e mensagens instantâneas se torna crítica.

Endpoint Security:

Após as linhas de comunicação da rede terem sido protegidas a partir dos ambientes externos e internos (e até mesmo vice-versa, bem como aquelas que residem localmente na Infraestrutura de Rede), o próximo objetivo em um modelo de segurança Circle of Trust de múltiplos níveis é proteger os pontos finais que residem nos pontos de destino, bem como os pontos de origem. Estes incluem os servidores, desktops, laptops, smartphones e outros dispositivos sem fio. Por exemplo, se uma mensagem de e-mail está sendo transmitida de um funcionário remoto para um funcionário que está no escritório, os dispositivos usados para transmitir essa mensagem também devem ser tornados seguros. Esta é uma parte que muitas vezes é negligenciada por muitas organizações hoje em dia. Como resultado, o MCA pode facilmente penetrar em backdoors que são deixados abertos aqui, e muito facilmente implantar malware que pode até mesmo fazer o seu caminho secretamente através das linhas seguras de comunicações, e para a sua infra-estrutura de rede. Uma das melhores maneiras de proteger esses pontos terminais é garantir que você mantenha um processo bem definido e regular em termos de implantação e instalação dos patches e atualizações de software necessários, e até mesmo as atualizações de firmware necessárias para eles também. Você pode até mesmo instalar firewalls baseados em software nesses endpoints, para uma medida adicional de proteção.

Segurança da Aplicação:

Após a Rede e os Endpoints terem sido protegidos, a próxima camada de defesa no Círculo de Confiança que precisa ser considerada é a segurança da Aplicação. Estes são tipicamente os pacotes de software instalados para proteger os usuários enquanto eles conduzem suas funções diárias de trabalho (isto inclui tanto os aplicativos criados fora da prateleira quanto os criados pela empresa). Incluídas nesta camada estão as aplicações criadas por uma organização para serem utilizadas pelos seus clientes. Como estas são normalmente baseadas na Web e podem ser acessadas de qualquer lugar do mundo, proteger estas aplicações deve ser uma das maiores prioridades para as equipes de Segurança de TI. Alguns riscos típicos da segurança de aplicações Web incluem o seguinte:

- Cross Site Scripting

- Ataques de Negação de Serviço (DoS)

- Injeção deSQL

- Falsificação de Solicitação de Site Cruzado

- Corrupção da Memória

- Explosões de Buffer

Uma das principais razões pelas quais estas aplicações estão em grave risco é porque o código fonte usado para criar e desenvolver a(s) aplicação(ões) não foi completamente testado quanto a quaisquer vulnerabilidades, fraquezas, ou lacunas. Os desenvolvedores de software estão frequentemente sob pressão para entregar projetos abaixo do orçamento e dentro do prazo para o cliente. A fim de atender a ambos os objetivos, APIs provenientes de plataformas de código aberto são freqüentemente utilizadas. Infelizmente, em muitos casos, essas APIs não são adequadamente testadas quanto à segurança. O resultado final pode ser incontáveis backdoors não detectados deixados para trás criando uma oportunidade fácil para os MCAs invadirem. É por isso que é crucial ter revisões de código fonte tanto da perspectiva estática quanto da dinâmica. Mesmo depois de uma aplicação Web ser considerada razoavelmente segura, ainda é especialmente importante protegê-la através do uso de outros mecanismos, tais como scan de bases de dados e Gateways seguros.

Data Security:

Data Security pode ser considerada como a última camada de defesa dentro do Círculo de Confiança e, como tal, merece a maior atenção numa base de 24 x 7 x 365. Este domínio interno do Círculo de Confiança contém normalmente os dados mais sensíveis de uma organização e os registos de Informação Pessoal Identificável (IIP). Os tipos de dados podem ser classificados em três categorias amplas:

- Dados de Alta Sensibilidade. Isso inclui não apenas os dados de identificação pessoal, mas também registros financeiros, propriedade intelectual e outros dados de missão crítica, tais como inteligência de pesquisa coletada sobre concorrentes ou adversários.

- Dados de Sensibilidade Média. Estes são os tipos de conjuntos de dados que podem ser acessados pela maioria dos usuários dentro da organização em algum grau ou em outro. No entanto, se acontecer de cair nas mãos de um terceiro malicioso, ainda pode causar danos subsequentes e catastróficos.

- Dados de Baixa Sensibilidade. Estes são os tipos de conjuntos de dados que podem ser acessados por clientes ou usuários fora da organização, através de um portal de login especial que fica atrás do site principal, voltado para o exterior.

Independentemente do nível de sensibilidade, é fundamental para as organizações salvaguardar ao máximo todos os seus dados. Uma das ferramentas comuns usadas para atingir esse objetivo é o Gerenciamento de Acesso à Identidade (IAM). É aqui que são usadas múltiplas camadas de autenticação, como a combinação senha/PIN, um token RSA, e até mesmo uma modalidade Biométrica (como impressão digital e/ou Reconhecimento de Íris). As organizações também devem fazer uso da Limpeza de Dados no caso de um dispositivo sem fio emitido para um usuário pela organização ser perdido ou roubado. Neste caso, um comando remoto pode ser usado para apagar todos os dados do dispositivo antes que ele caia nas mãos de um MCA.

Conclusions

Overall, este artigo examinou com mais detalhes o modelo multi-camadas do Círculo de Confiança, e as tecnologias de segurança mais comuns dispostas dentro dele. Exatamente onde cada uma das ferramentas ou aplicações reside dentro do Círculo de Confiança, e quantas camadas são necessárias, depende totalmente dos requisitos de segurança únicos de cada organização.

Leave a Reply