Circle of Trust

Estimated Reading Time: 7 minutes

The Circle of Trust: A Multi-Tiered Approach to Cybersecurity

W dzisiejszym złożonym krajobrazie informacyjnym jednym z największych wyzwań dla specjalistów ds. technologii informacyjnych (IT) i bezpieczeństwa cybernetycznego jest to, jak ustanowić zaufane środowisko w erze hipermobilności, w której wszystko żyje gdzieś w chmurze. Od stale rozszerzającego się obwodu napędzanego przez potrzebę dostępu do zasobów sieciowych „zawsze i wszędzie”, do ewoluujących wektorów ataków, do coraz bardziej szyfrowanego ruchu, szczególnie istotne jest przyjęcie modelu Circle of Trust w celu zachowania zgodności ze sposobami, w jakie świat uzyskuje dostęp, przechowuje i ostatecznie zabezpiecza dane.

Bezpieczeństwo opiera się na zaufaniu. Zaufanie wymaga zdolności do potwierdzenia, bez cienia wątpliwości, tożsamości każdej osoby, która może mieć dostęp do wspólnych zasobów sieciowych. Wydaje się, że byłoby to dość proste wyzwanie do pokonania poprzez wdrożenie modelu Zero-Trust – nie ufaj niczemu, dopóki nie będzie można tego zweryfikować. Podczas gdy świetnie w teorii, zastosowanie modelu Zero-Trust do rzeczywistych sytuacji staje się wyzwaniem, ponieważ musi istnieć jakiś podstawowy poziom ukrytego zaufania, aby zainstalować jakiekolwiek narzędzie do ochrony sieci.

To jest, gdzie wielopoziomowy model Circle of Trust wchodzi w grę i jest głównym punktem tego artykułu.

Co to jest Circle of Trust

Krąg zaufania jest zasadniczo zdefiniowanym przez użytkownika obwodem, aby narysować linie, wokół których dane mogą być udostępniane i z kim mogą być udostępniane. Wdrożenie wielopoziomowego podejścia w ramach kręgu zaufania, pozwala na maksymalną elastyczność z różnymi stopniami zaufania dla dostępności do wspólnych zasobów sieciowych. Niezależnie od konkretnej funkcji narzędzia, lub gdzie to narzędzie siedzi w Circle of Trust, jest coraz bardziej konieczne dla organizacji, aby wdrożyć kompleksowe, wielowarstwowe podejście do zabezpieczenia swoich środowisk IT.

Jest również ważne, aby zauważyć, że jednym z innych, podstawowych celów Circle of Trust jest również stworzenie tego wielowarstwowego podejścia do wzmocnienia linii obrony. Na przykład, jeśli wdrożysz tylko jedną linię obrony, i jeśli zostanie ona spenetrowana, wtedy oczywiście wszystko jest zagrożone i podatne na cyberatak. Wielu ekspertów ds. bezpieczeństwa cybernetycznego wzywa do stosowania co najmniej dwóch warstw, ale nawet to nie wystarczy, ponieważ wykwalifikowani złośliwi cyberaktywiści (MCA) mogą z łatwością przeniknąć przez te warstwy, w zależności od tego, jak bardzo są zmotywowani, aby dotrzeć do tego, co znajduje się za tymi liniami obrony.

W związku z tym, kardynalną zasadą jest teraz wdrożenie co najmniej trzech, a najlepiej nawet więcej warstw obrony. Chodzi o to, że jeśli MCA przebije się przez pierwszą warstwę, to statystyczne szanse na przebicie się przez każdą następną znacznie maleją. Należy pamiętać, że nie istnieje coś takiego jak 100% odporność na cyberatak.

Biznesy, rządy, instytucje edukacyjne, szpitale – każdy rodzaj organizacji jest potencjalną ofiarą; dlatego jedyną rzeczą, jaką można zrobić, jest maksymalne ograniczenie tego ryzyka poprzez zastosowanie podejścia warstwowego, polegającego na wdrożeniu wielowarstwowego Kręgu Zaufania.

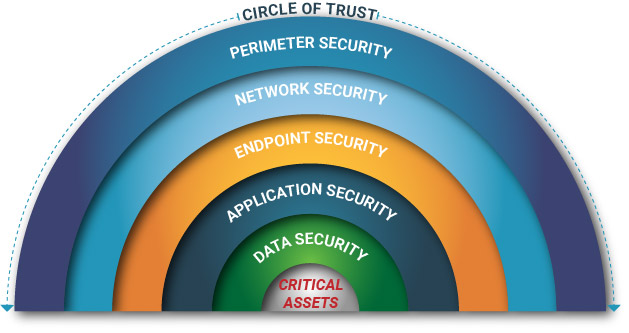

Jak diagram powyżej pokazuje, w ramach Koła Zaufania, istnieje pięć warstw zaufania (lub jeśli chcesz, linie obrony), i są one następujące:

Perimeter Security:

To jest bardzo często uważane za pierwszą linię obrony, jak to obejmuje całą granicę sieci. Na przykład, jest to uważane za „ścianę” między prywatnym i lokalnie zarządzanej stronie sieci, i publicznej stronie Internetu. Pierwszy jest zwykle określany jako „Intranet”, a drugi jest znany jako „Internet”. W tym momencie, zwykle można zobaczyć aplikacje oprogramowania, takie jak te z antimalware, i pakiety antywirusowe są wdrażane na stacjach roboczych użytkowników końcowych i serwerów wewnętrznych. Główną ideą jest tutaj filtrowanie złośliwych pakietów danych, które mogłyby przeniknąć głębiej do infrastruktury IT. Przykładem tego mogą być wiadomości Phishing Emails przenoszące niebezpieczne złośliwe oprogramowanie, albo poprzez załączniki (takie jak .DOC, .XLS, lub .PPT) lub spoofed linki.

Bezpieczeństwo sieci:

Po zabezpieczeniu obwodu, następnym poziomem obrony, lub warstwą wewnątrz Circle of Trust, jest Infrastruktura sieciowa. Może być ona postrzegana jako podzbiór infrastruktury IT, która zawiera wszystkie zasoby cyfrowe w organizacji. Głównym celem jest tutaj pomoc w ochronie współdzielonych zasobów i wrażliwych danych, do których dostęp mają tylko ci użytkownicy w organizacji, którzy posiadają odpowiednie uprawnienia. Może to również obejmować zasoby oparte na sieci, które są wykorzystywane zarówno w środowisku wewnętrznym, jak i zewnętrznym organizacji. Na przykład, zdalni użytkownicy spoza sieci mogą prowadzić wirtualne spotkania za pośrednictwem Zoom lub innych narzędzi do wideokonferencji, a także angażować innych użytkowników pracujących w biurze znajdującym się wewnątrz sieci. Biorąc pod uwagę zagrożenia, które tutaj występują, konieczne jest upewnienie się, że wszystkie linie komunikacyjne są zabezpieczone i wzmocnione za pomocą najwyższych poziomów szyfrowania. W tym scenariuszu, to właśnie bezpieczeństwo VoIP i Instant Messaging staje się krytyczne.

Endpoint Security:

Odkąd linie komunikacyjne sieci zostały zabezpieczone ze środowiska zewnętrznego i wewnętrznego (a nawet odwrotnie, jak również te, które rezydują lokalnie w infrastrukturze sieciowej), następnym celem w wielowarstwowym modelu bezpieczeństwa Circle of Trust jest ochrona punktów końcowych, które rezydują w punktach docelowych, jak również w punktach początkowych. Należą do nich serwery, komputery stacjonarne, laptopy, smartfony i inne urządzenia bezprzewodowe. Na przykład, jeśli wiadomość e-mail jest przesyłana od zdalnego pracownika do jednego, który jest w biurze, urządzenia używane do przesyłania tej wiadomości muszą być również wykonane bezpieczne, jak również. Jest to część, która jest często pomijana przez wiele dzisiejszych organizacji. W rezultacie, MCA może łatwo przeniknąć przez pozostawione tu otwarte backdoory i dość łatwo wdrożyć złośliwe oprogramowanie, które może nawet potajemnie przedostać się przez zabezpieczone linie komunikacyjne do infrastruktury sieciowej. Jednym z najlepszych sposobów zabezpieczenia tych punktów końcowych jest upewnienie się, że utrzymujesz dobrze zdefiniowany i regularny proces wdrażania i instalowania wymaganych poprawek i aktualizacji oprogramowania, a nawet koniecznych aktualizacji firmware’u. Możesz nawet zainstalować programowe firewalle na tych punktach końcowych, dla jeszcze większej ochrony.

Bezpieczeństwo aplikacji:

Po zabezpieczeniu sieci i punktów końcowych, następną warstwą obrony w kręgu zaufania, którą należy rozważyć jest bezpieczeństwo aplikacji. Są to zazwyczaj pakiety oprogramowania instalowane w celu ochrony użytkowników podczas wykonywania przez nich codziennych zadań (dotyczy to zarówno aplikacji dostępnych na rynku, jak i tworzonych przez firmę). W tej warstwie znajdują się również aplikacje stworzone przez organizację do użytku przez jej klientów. Ponieważ są one zazwyczaj oparte na sieci Web i można do nich uzyskać dostęp z dowolnego miejsca na świecie, zabezpieczenie tych aplikacji powinno być jednym z najwyższych priorytetów dla zespołów bezpieczeństwa IT. Niektóre typowe zagrożenia bezpieczeństwa aplikacji sieciowych obejmują następujące elementy:

- Cross Site Scripting

- Ataki typu DoS (Denial of Service)

- SQL Injection

- Cross Site Request Forgery

- Memory Corruption

- Buffer Overflows

.

Jednym z głównych powodów, dla których te aplikacje są narażone na poważne ryzyko, jest fakt, że kod źródłowy użyty do stworzenia i rozwoju aplikacji (aplikacji) nie został dokładnie przetestowany pod kątem wszelkich podatności, słabości lub luk. Twórcy oprogramowania są często pod presją, aby dostarczyć klientowi projekt w ramach budżetu i na czas. Aby spełnić oba te cele, często wykorzystuje się interfejsy API pochodzące z platform open source. Niestety, w wielu przypadkach te interfejsy API nie są odpowiednio przetestowane pod kątem bezpieczeństwa. Efektem końcowym może być pozostawienie niezliczonej ilości niewykrytych backdoorów, które stwarzają łatwą okazję do włamania się dla MCA. Dlatego tak ważne jest przeprowadzanie przeglądów kodu źródłowego zarówno z perspektywy statycznej, jak i dynamicznej. Nawet po uznaniu aplikacji internetowej za rozsądnie zabezpieczoną, nadal szczególnie ważne jest chronienie jej za pomocą innych mechanizmów, takich jak skanowanie baz danych i zabezpieczone bramy.

Bezpieczeństwo danych:

Bezpieczeństwo danych można uznać za ostateczną warstwę obrony w ramach Koła Zaufania i jako takie zasługuje na największą uwagę w trybie 24 x 7 x 365. Ta wewnętrzna sfera Koła Zaufania zazwyczaj zawiera najbardziej wrażliwe dane organizacji oraz zapisy dotyczące informacji umożliwiających identyfikację osób (PII). Rodzaje danych można podzielić na trzy szerokie kategorie:

- Dane o wysokiej wrażliwości. Obejmują one nie tylko informacje osobiste, ale także zapisy finansowe, własność intelektualną i inne dane o znaczeniu krytycznym, takie jak dane wywiadowcze zebrane na temat konkurentów lub przeciwników.

- Dane o średniej wrażliwości. Są to typy zbiorów danych, do których dostęp może mieć większość użytkowników w organizacji, w takim lub innym stopniu. Jeśli jednak dostaną się one w ręce złośliwej strony trzeciej, nadal mogą spowodować późniejsze, katastrofalne szkody.

- Dane o niskiej wrażliwości. Są to rodzaje zbiorów danych, które mogą być dostępne dla klientów lub użytkowników spoza organizacji, poprzez specjalny portal logowania, który znajduje się za główną, zewnętrzną stroną internetową.

Niezależnie od tego, jaki jest poziom wrażliwości, krytyczne znaczenie dla organizacji ma zabezpieczenie wszystkich swoich danych w maksymalnym możliwym stopniu. Jednym z popularnych narzędzi wykorzystywanych do osiągnięcia tego celu jest zarządzanie dostępem do tożsamości (IAM). Polega to na zastosowaniu wielu warstw uwierzytelniania, takich jak kombinacja hasła i numeru PIN, token RSA, a nawet modalność biometryczna (np. rozpoznawanie linii papilarnych i/lub tęczówki oka). Organizacje powinny również korzystać z funkcji Data Wiping w przypadku, gdy urządzenie bezprzewodowe wydane użytkownikowi przez organizację zostanie zgubione lub skradzione. W tym przypadku, zdalne polecenie może być użyte do wymazania wszystkich danych na urządzeniu, zanim wpadnie ono w ręce MCA.

Wnioski

Ogółem, ten artykuł zbadał bardziej szczegółowo wielowarstwowy model Koła Zaufania i najbardziej powszechne technologie bezpieczeństwa w nim zawarte. To, gdzie dokładnie znajduje się każde z narzędzi lub aplikacji w ramach Koła zaufania i ile warstw jest niezbędnych, zależy w pełni od unikalnych wymagań bezpieczeństwa każdej organizacji.

.

Leave a Reply