Cercle de confiance

Temps de lecture estimé : 7 minutes

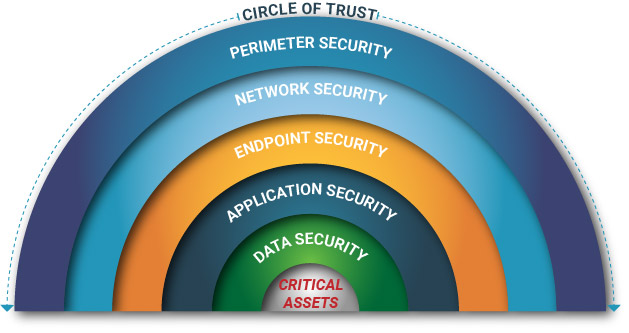

Le cercle de confiance : Une approche à plusieurs niveaux de la cybersécurité

Dans le paysage informationnel complexe d’aujourd’hui, l’un des plus grands défis sous-jacents pour les professionnels des technologies de l’information (TI) et de la cybersécurité, est de savoir comment établir un environnement de confiance à l’ère de l’hypermobilité avec tout vivant quelque part dans le nuage. Qu’il s’agisse d’un périmètre en constante expansion motivé par le besoin d’un accès » n’importe quand et n’importe où » aux ressources du réseau, de l’évolution des vecteurs d’attaque ou du trafic de plus en plus crypté, il est particulièrement crucial d’adopter un modèle de cercle de confiance afin de maintenir la compatibilité avec les façons dont le monde accède aux données, les stocke et, finalement, les sécurise.

La sécurité repose sur la confiance. La confiance exige la capacité de confirmer, sans l’ombre d’un doute, l’identité de tout individu qui peut avoir accès aux ressources partagées du réseau. Cela semble être un défi assez simple à surmonter en mettant en œuvre un modèle de confiance zéro – ne faire confiance à rien jusqu’à ce qu’il puisse être vérifié. Bien que formidable en théorie, l’application d’un modèle de confiance zéro à des situations réelles devient un défi parce qu’il doit y avoir un certain niveau de base de confiance implicite pour installer toute sorte d’outil pour protéger le réseau.

C’est là que le modèle de cercle de confiance à plusieurs niveaux entre en jeu et est le point central de cet article.

Qu’est-ce que le cercle de confiance

Un cercle de confiance est essentiellement un périmètre défini par l’utilisateur pour tracer les lignes autour desquelles les données peuvent être partagées, et avec qui elles peuvent être partagées. La mise en œuvre d’une approche à plusieurs niveaux au sein du cercle de confiance, permet une flexibilité maximale avec des degrés de confiance variables pour l’accessibilité aux ressources réseau partagées. Indépendamment de la fonction particulière d’un outil, ou de la place de cet outil dans le Cercle de Confiance, il est de plus en plus impératif pour les organisations de mettre en œuvre une approche complète et à plusieurs niveaux pour sécuriser leurs environnements informatiques.

Il est également important de noter que l’un des autres, principaux objectifs du Cercle de Confiance est également de créer cette approche à plusieurs niveaux pour fortifier vos lignes de défense. Par exemple, si vous n’en mettez qu’une seule en place et qu’elle est pénétrée, tout est évidemment en danger et vulnérable à une cyberattaque. De nombreux experts en cybersécurité ont appelé à une approche à au moins deux niveaux, mais même cela ne suffit pas car des cyberacteurs malveillants (MCA) qualifiés peuvent facilement pénétrer ces niveaux, en fonction de leur motivation à atteindre ce qui se trouve derrière ces lignes de défense.

C’est pourquoi la règle cardinale est désormais de mettre en œuvre au moins trois, et de préférence encore plus de couches de défense. La pensée ici est que si le MCA peut percer la première couche, les chances statistiques de les voir percer chaque couche suivante sont grandement réduites. Gardez à l’esprit qu’il n’existe pas d’immunité à 100 % contre une cyberattaque.

Entreprises, gouvernements, établissements d’enseignement, hôpitaux – Tout type d’organisation une victime potentielle ; par conséquent, la seule chose à faire est d’atténuer ce risque autant que possible par une approche à plusieurs couches adressée par la mise en œuvre d’un Cercle de confiance à plusieurs niveaux.

Comme le montre le diagramme ci-dessus, dans le Cercle de confiance, il y a cinq couches de confiance (ou si vous voulez, des lignes de défense), et elles sont les suivantes :

Sécurité du périmètre :

Ceci est très souvent considéré comme la première ligne de défense, car elle englobe toute la limite du réseau. Par exemple, on considère qu’il s’agit d’un « mur » entre le côté privé et géré localement du réseau, et le côté public de l’Internet. Le premier est généralement appelé « Intranet », et le second « Internet ». À ce stade, vous verrez généralement des applications logicielles, telles que celles des logiciels anti-malware et des antivirus, déployées sur les postes de travail des utilisateurs finaux et les serveurs internes. L’idée principale est de filtrer les paquets de données malveillants qui pourraient pénétrer plus profondément dans l’infrastructure informatique. Un exemple de cela serait les courriels de phishing transportant des charges utiles dangereuses de logiciels malveillants, soit par le biais de pièces jointes de fichiers (tels que ceux de .DOC, .XLS, ou .PPT) ou de liens usurpés.

Sécurité du réseau:

Une fois que le périmètre a été sécurisé, le prochain niveau de défense, ou couche à l’intérieur du cercle de confiance, est l’infrastructure du réseau. Celle-ci peut être considérée comme un sous-ensemble de l’infrastructure informatique, qui contient tous les actifs numériques d’une organisation. L’objectif principal est ici d’aider à protéger les ressources partagées et les données sensibles, accessibles uniquement aux utilisateurs de l’organisation qui disposent des autorisations appropriées. Cela peut également inclure les ressources basées sur le réseau qui sont utilisées dans les environnements internes et externes de l’organisation. Par exemple, vous pouvez avoir des utilisateurs distants à l’extérieur du réseau qui organisent des réunions virtuelles via Zoom, ou tout autre outil de vidéoconférence, et qui engagent d’autres utilisateurs travaillant depuis un bureau situé à l’intérieur du réseau. Compte tenu des menaces qui abondent ici, il est nécessaire de s’assurer que toutes les lignes de communication sont sécurisées et fortifiées avec les plus hauts niveaux de cryptage. Dans ce scénario, c’est là que la sécurité de la VoIP et de la messagerie instantanée devient critique.

Sécurité des points d’extrémité:

Une fois que les lignes de communication du réseau ont été sécurisées depuis les environnements externes et internes (et même vice versa, ainsi que celles qui résident localement dans l’infrastructure du réseau), l’objectif suivant dans un modèle de sécurité à plusieurs niveaux du Cercle de confiance est de protéger les points d’extrémité qui résident aux points de destination ainsi qu’aux points d’origine. Il s’agit des serveurs, des ordinateurs de bureau, des ordinateurs portables, des smartphones et d’autres dispositifs sans fil. Par exemple, si un message électronique est transmis d’un employé distant à un autre qui se trouve au bureau, les dispositifs utilisés pour transmettre ce message doivent également être sécurisés. C’est en fait un aspect qui est souvent négligé par de nombreuses organisations aujourd’hui. Par conséquent, le MCA peut facilement pénétrer dans les portes dérobées qui sont laissées ouvertes ici et déployer assez facilement des logiciels malveillants qui peuvent même se frayer un chemin discret à travers les lignes de communication sécurisées et dans votre infrastructure réseau. L’une des meilleures façons de sécuriser ces points d’extrémité est de s’assurer que vous maintenez un processus bien défini et régulier en termes de déploiement et d’installation des correctifs et des mises à jour logicielles nécessaires, et même des mises à jour de firmware nécessaires. Vous pouvez même installer des pare-feu logiciels sur ces points d’extrémité, pour une mesure de protection encore plus grande.

Sécurité des applications:

Une fois que le réseau et les points d’extrémité ont été sécurisés, la prochaine couche de défense dans le cercle de confiance qui doit être considérée est la sécurité des applications. Il s’agit généralement des progiciels installés pour protéger les utilisateurs dans l’exercice de leurs fonctions professionnelles quotidiennes (cela inclut les apps disponibles sur le marché et celles créées par l’entreprise). Cette couche inclut les applications créées par une organisation pour être utilisées par ses clients. Étant donné qu’elles sont généralement basées sur le Web et que l’on peut y accéder de n’importe où dans le monde, la sécurisation de ces applications devrait être l’une des principales priorités des équipes de sécurité informatique. Voici quelques risques typiques liés à la sécurité des applications Web :

- Scripts intersites

- Attaques par déni de service (DoS)

- Injection de données SQL

- Falsification de requêtes intersites

- Corruption de mémoire

- Dépassements de tampons

.

L’une des principales raisons pour lesquelles ces applications courent un risque grave est que le code source utilisé pour créer et développer la ou les applications n’a pas été testé de manière approfondie pour détecter toute vulnérabilité, les faiblesses ou les lacunes. Les développeurs de logiciels sont souvent soumis à des pressions pour livrer les projets dans les limites du budget et dans les délais impartis au client. Afin d’atteindre ces deux objectifs, les API provenant de plateformes open source sont fréquemment utilisées. Malheureusement, dans de nombreux cas, la sécurité de ces API n’est pas suffisamment testée. Le résultat final peut être un nombre incalculable de portes dérobées non détectées, créant ainsi une opportunité facile pour les MCA de s’introduire. C’est pourquoi il est essentiel de procéder à des examens du code source, tant du point de vue statique que dynamique. Même après qu’une application Web est jugée raisonnablement sûre, il reste particulièrement important de la protéger par l’utilisation d’autres mécanismes, tels que le balayage des bases de données et les passerelles sécurisées.

Sécurité des données:

La sécurité des données peut être considérée comme la couche de défense ultime au sein du Cercle de confiance et, en tant que telle, mérite la plus grande attention sur une base 24 x 7 x 365. Ce royaume intérieur du Cercle de confiance contient généralement les données les plus sensibles d’une organisation et les enregistrements d’informations personnelles identifiables (PII). Les types de données peuvent être classés en trois grandes catégories :

- Données de haute sensibilité. Il s’agit non seulement des PII, mais aussi des dossiers financiers, de la propriété intellectuelle et d’autres données essentielles à la mission, comme les renseignements de recherche recueillis sur les concurrents ou les adversaires.

- Données de sensibilité moyenne. Il s’agit du type de jeux de données auxquels la plupart des utilisateurs de l’organisation peuvent accéder à un degré ou à un autre. Cependant, s’il arrive qu’ils tombent entre les mains d’un tiers malveillant, ils pourraient tout de même causer des dommages ultérieurs catastrophiques.

- Données de faible sensibilité. Ce sont les types d’ensembles de données auxquels peuvent accéder les clients ou les utilisateurs extérieurs à une organisation, par le biais d’un portail de connexion spécial qui se trouve derrière le site Web principal, tourné vers l’extérieur.

Quel que soit le niveau de sensibilité, il est essentiel pour les organisations de sauvegarder toutes leurs données dans toute la mesure du possible. L’un des outils couramment utilisés pour atteindre cet objectif est la gestion des accès aux identités (IAM). Il s’agit d’utiliser plusieurs niveaux d’authentification, comme une combinaison mot de passe/NIP, un jeton RSA et même une modalité biométrique (comme la reconnaissance des empreintes digitales et/ou de l’iris). Les organisations devraient également recourir à l’effacement des données en cas de perte ou de vol d’un appareil sans fil remis à un utilisateur par l’organisation. Dans ce cas, une commande à distance peut être utilisée pour effacer toutes les données de l’appareil avant qu’il ne tombe entre les mains d’un MCA.

Conclusions

Dans l’ensemble, cet article a examiné de plus près le modèle à plusieurs niveaux du Cercle de confiance, et les technologies de sécurité les plus courantes qui y sont superposées. La place exacte de chacun des outils ou applications dans le Cercle de confiance, et le nombre de couches nécessaires, dépendent entièrement des exigences de sécurité uniques de chaque organisation.

Leave a Reply