Luottamuksen ympyrä

Arvioitu lukuaika: 7 minuuttia

Luottamuksen ympyrä: A Multi-Tiered Approach to Cybersecurity

Tämän päivän monimutkaisessa tietomaailmassa yksi suurimmista tietotekniikan (IT) ja kyberturvallisuuden ammattilaisten taustalla olevista haasteista on se, miten luoda luotettava ympäristö hypermobiliteetin aikakaudella, jolloin kaikki asuu jossain pilvessä. Verkkoresurssien ”milloin tahansa ja missä tahansa” -käytön tarpeesta johtuvan yhä laajenevan kehän, kehittyvien hyökkäysvektoreiden ja yhä salatumman liikenteen vuoksi on erityisen tärkeää ottaa käyttöön Circle of Trust -malli, jotta voidaan säilyttää yhteensopivuus niiden tapojen kanssa, joilla maailma käyttää, tallentaa ja viime kädessä myös suojata tietoja.

Turvallisuus perustuu luottamukseen. Luottamus edellyttää kykyä varmistaa ilman epäilyksen häivääkään jokaisen sellaisen henkilön henkilöllisyys, jolla voi olla pääsy jaettuihin verkkoresursseihin. Tämä näyttäisi olevan riittävän yksinkertainen haaste, joka voitaisiin ratkaista toteuttamalla nollaluottamusmalli – ei luota mihinkään, ennen kuin se voidaan todentaa. Vaikka nollaluottamusmalli on teoriassa hieno, sen soveltaminen reaalimaailman tilanteisiin on haastavaa, koska on oltava jonkinlainen implisiittisen luottamuksen perustaso, jotta voidaan asentaa minkäänlaisia työkaluja verkon suojaamiseksi.

Tässä kohtaa moniportainen luottamuspiiri (Circle of Trust) -malli astuu kuvaan, ja se on tämän artikkelin keskipiste.

Mikä on luottamuspiiri (Circle of Trust)

Luottamuspiiri (Circle of Trust) on pohjimmiltaan käyttäjän itsensä määrittelemä kehä, joka piirtää rajan sille, minkälaista dataa jaetaan, ja sen ympärille ja minkä tahon kanssa sitä voidaan jakaa. Moniportaisen lähestymistavan toteuttaminen luottamuspiirin sisällä mahdollistaa maksimaalisen joustavuuden ja eriasteisen luottamuksen jaettujen verkkoresurssien käyttöön. Riippumatta työkalun erityisestä tehtävästä tai siitä, missä kohtaa Circle of Trustia työkalu sijaitsee, organisaatioiden on yhä tärkeämpää ottaa käyttöön kattava, monitasoinen lähestymistapa IT-ympäristönsä suojaamiseksi.

On myös tärkeää huomata, että yksi Circle of Trustin muista ensisijaisista tarkoituksista on myös luoda tämä monitasoinen lähestymistapa puolustuslinjojen vahvistamiseksi. Jos esimerkiksi otetaan käyttöön vain yksi, ja jos siihen tunkeudutaan, kaikki on tietysti vaarassa ja haavoittuvaista tietoverkkohyökkäyksille. Monet kyberturva-asiantuntijat ovat vaatineet vähintään kaksitasoista lähestymistapaa, mutta tämäkään ei riitä, sillä ammattitaitoiset pahansuovat kybertoimijat voivat helposti tunkeutua näiden tasojen läpi riippuen siitä, kuinka motivoituneita he ovat pääsemään käsiksi siihen, mitä näiden puolustuslinjojen takana on.

Tämän vuoksi pääsääntö on nyt ottaa käyttöön vähintään kolme, mieluiten jopa useampi puolustuslinja. Tässä ajatellaan, että jos MCA pystyy murtautumaan ensimmäisen kerroksen läpi, tilastollinen todennäköisyys sille, että he murtautuvat jokaisen seuraavan kerroksen läpi, pienenee huomattavasti. Muista, että ei ole olemassa sellaista asiaa kuin 100-prosenttinen immuuni verkkohyökkäykselle.

Yritykset, hallitukset, oppilaitokset, sairaalat – kaikki organisaatiotyypit ovat potentiaalisia uhreja, joten ainoa asia, joka voidaan tehdä, on pienentää riskiä mahdollisimman paljon monikerroksisella lähestymistavalla, jota käsitellään ottamalla käyttöön monikerroksinen luottamusjärjestelmä.

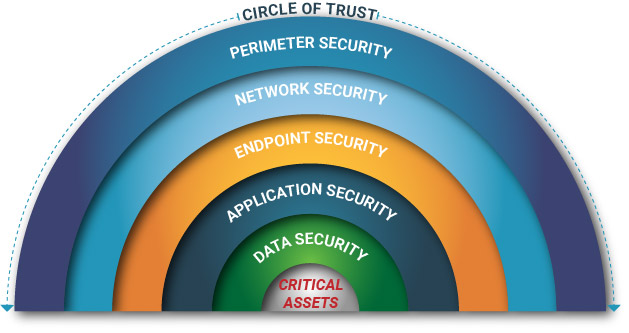

Kuten yllä olevasta kaaviosta käy ilmi, Circle of Trustin sisällä on viisi luottamuksen tasoa (tai, jos niin halutaan, puolustuslinjaa), ja ne ovat seuraavat:

Perimeter Security:

Tätä pidetään hyvin usein ensimmäisenä puolustuslinjana, koska se kattaa koko verkon rajan. Tätä pidetään esimerkiksi ”muurina” verkon yksityisen ja paikallisesti hallinnoidun puolen ja Internetin julkisen puolen välillä. Ensin mainittua kutsutaan yleensä ”sisäverkoksi” ja jälkimmäistä ”internetiksi”. Tässä vaiheessa loppukäyttäjien työasemiin ja sisäisiin palvelimiin asennetaan tyypillisesti ohjelmistosovelluksia, kuten haittaohjelmien torjuntaohjelmia ja virustorjuntapaketteja. Pääajatuksena on suodattaa pois haitalliset tietopaketit, jotka voisivat tunkeutua syvemmälle IT-infrastruktuuriin. Esimerkkinä tästä ovat Phishing-sähköpostiviestit, jotka sisältävät vaarallisia haittaohjelmien hyötykuormia joko tiedostojen liitetiedostojen (kuten .DOC-, .XLS- tai .PPT-tiedostojen) tai väärennettyjen linkkien kautta.

Verkkoturva:

Kun kehä on suojattu, seuraava puolustustaso tai kerros luottamuspiirin sisällä on verkkoinfrastruktuuri. Tätä voidaan pitää IT-infrastruktuurin osajoukkona, joka sisältää kaikki organisaation digitaaliset varat. Päätavoitteena on suojata jaettuja resursseja ja arkaluonteisia tietoja, joihin pääsevät käsiksi vain organisaation käyttäjät, joille on myönnetty asianmukaiset oikeudet. Tähän voivat kuulua myös verkkopohjaiset resurssit, joita käytetään sekä organisaation sisäisissä että ulkoisissa ympäristöissä. Esimerkiksi verkon ulkopuolella voi olla etäkäyttäjiä, jotka pitävät virtuaalisia kokouksia Zoomin tai minkä tahansa muun videoneuvottelutyökalun avulla ja ottavat muita käyttäjiä mukaan työskentelemään toimistosta, joka on verkon sisällä. Koska uhkia on paljon, on välttämätöntä varmistaa, että kaikki viestintäyhteydet on suojattu ja vahvistettu mahdollisimman korkeatasoisella salauksella. Tässä skenaariossa VoIP- ja pikaviestintäsuojauksesta tulee kriittistä.

Päätepisteiden suojaus:

Kun verkon viestintälinjat on suojattu ulkoisesta ja sisäisestä ympäristöstä (ja jopa päinvastoin sekä verkkoinfrastruktuurissa paikallisesti sijaitsevat viestintälinjat), seuraava tavoite moniportaisessa luottamuspiirin (Circle of Trust) turvamallissa on suojata päätepisteet, jotka sijaitsevat sekä määränpäässä että lähdössä olevissa pisteissä. Näitä ovat palvelimet, pöytäkoneet, kannettavat tietokoneet, älypuhelimet ja muut langattomat laitteet. Jos esimerkiksi sähköpostiviesti lähetetään etätyöntekijältä toimistossa olevalle työntekijälle, myös viestin lähettämiseen käytetyt laitteet on suojattava. Tämä on itse asiassa osa-alue, jonka monet organisaatiot nykyään usein unohtavat. Tämän seurauksena MCA voi helposti tunkeutua tässä kohtaa auki jätettyihin takaportteihin ja melko helposti ottaa käyttöön haittaohjelmia, jotka voivat jopa kulkea salaa suojattujen viestintäyhteyksien kautta verkkoinfrastruktuuriin. Yksi parhaista tavoista turvata nämä päätelaitteet on varmistaa, että ylläpidät hyvin määriteltyä ja säännöllistä prosessia, joka koskee tarvittavien ohjelmistopäivitysten ja -korjausten sekä jopa tarvittavien laiteohjelmistopäivitysten käyttöönottoa ja asentamista. Voit jopa asentaa näihin päätelaitteisiin ohjelmistopohjaisia palomuureja, jotka lisäävät suojausta.

Sovellusturva:

Kun verkko ja päätelaitteet on suojattu, seuraava puolustuskerros luottamuksen piirissä, jota on tarkasteltava, on sovellusturva. Nämä ovat tyypillisesti ohjelmistopaketteja, jotka on asennettu suojaamaan käyttäjiä heidän suorittaessaan päivittäisiä työtehtäviään (tähän kuuluvat sekä valmiit että yrityksen luomat sovellukset). Tähän kerrokseen kuuluvat myös ne sovellukset, jotka organisaatio on luonut asiakkaidensa käyttöön. Koska nämä sovellukset ovat yleensä verkkopohjaisia ja niitä voidaan käyttää mistä päin maailmaa tahansa, niiden suojaamisen pitäisi olla yksi IT-turvaryhmien tärkeimmistä prioriteeteista. Tyypillisiä verkkosovellusten tietoturvariskejä ovat muun muassa seuraavat:

- Cross Site Scripting

- Denial of Service (DoS) -hyökkäykset

- SQL Injection

- Cross Site Request Forgery

- Muistin korruptoituminen

- Puskurin ylivuodot

.

Yksi tärkeimmistä syistä, miksi nämä sovellukset ovat vakavassa vaarassa, on se, että sovelluksen (sovellusten) luomiseen ja kehittämiseen käytettyä lähdekoodia ei ole perusteellisesti testattu haavoittuvuuksien varalta, heikkouksia tai aukkoja. Ohjelmistokehittäjillä on usein paineita toimittaa projektit budjetissa ja aikataulussa asiakkaalle. Molempien tavoitteiden saavuttamiseksi käytetään usein avoimen lähdekoodin alustoilta peräisin olevia sovellusrajapintoja. Valitettavasti monissa tapauksissa näitä sovellusrajapintoja ei ole testattu riittävästi tietoturvan osalta. Lopputuloksena voi olla lukemattomia huomaamattomia takaovia, jotka luovat murtohyökkääjille helpon mahdollisuuden murtautua sisään. Siksi on ratkaisevan tärkeää, että lähdekoodia tarkistetaan sekä staattisesta että dynaamisesta näkökulmasta. Jopa sen jälkeen, kun verkkosovellus on katsottu kohtuullisen turvalliseksi, on edelleen erityisen tärkeää suojata se muilla mekanismeilla, kuten tietokantojen tarkistuksella ja suojatuilla yhdyskäytävillä.

Tietoturva:

Tietoturvaa voidaan pitää ylimpänä puolustuskerroksena luottamuksen piirissä, ja siksi se ansaitsee eniten huomiota 24 x 7 x 365 -periaatteella. Tämä Circle of Trustin sisäinen alue sisältää tyypillisesti organisaation arkaluonteisimmat tiedot ja PII-tietueet (Personal Identifiable Information). Tietotyypit voidaan jakaa kolmeen laajaan luokkaan:

- Erittäin arkaluonteiset tiedot. Tähän kuuluvat PII:n lisäksi myös taloudelliset tiedot, henkinen omaisuus ja muut tehtävän kannalta kriittiset tiedot, kuten kilpailijoista tai vastustajista kerätyt tutkimustiedot.

- Keskisensitiiviset tiedot. Nämä ovat sellaisia tietokokonaisuuksia, joihin suurin osa organisaation käyttäjistä voi päästä käsiksi jossain määrin. Jos ne kuitenkin sattuvat joutumaan pahantahtoisen kolmannen osapuolen käsiin, ne voivat silti aiheuttaa myöhempää, katastrofaalista vahinkoa.

- Matala-herkät tiedot. Nämä ovat sellaisia tietokokonaisuuksia, joihin asiakkaat tai organisaation ulkopuoliset käyttäjät voivat päästä käsiksi erityisen kirjautumisportaalin kautta, joka sijaitsee tärkeimmän, ulospäin suuntautuvan verkkosivuston takana.

Ariippumatta arkaluonteisuuden tasosta, organisaatioiden on tärkeää suojata kaikki tietonsa mahdollisimman hyvin. Yksi tämän tavoitteen saavuttamiseen yleisesti käytetyistä työkaluista on Identity Access Management (IAM). Tässä käytetään useita todennuskerroksia, kuten salasanan ja PIN-koodin yhdistelmää, RSA-tunnisteita ja jopa biometrisiä tunnisteita (kuten sormenjälki- ja/tai iiristunnistusta). Organisaatioiden olisi myös hyödynnettävä tietojen pyyhkimistä, jos organisaation käyttäjälle myöntämä langaton laite katoaa tai varastetaan. Tällöin voidaan etäkäskyllä pyyhkiä kaikki laitteessa olevat tiedot ennen kuin se joutuu MCA:n käsiin.

Johtopäätökset

Kaiken kaikkiaan tässä artikkelissa on tarkasteltu tarkemmin luottamuspiirin moniportaista mallia ja sen sisällä olevia yleisimpiä turvatekniikoita. Se, missä kukin työkalu tai sovellus sijaitsee Circle of Trustin sisällä ja kuinka monta kerrosta tarvitaan, riippuu täysin kunkin organisaation yksilöllisistä turvallisuusvaatimuksista.

Leave a Reply