Hacking Grindr Accounts with Copy and Paste

Sexualidade, relacionamentos e encontros online são coisas bastante pessoais. São aspectos das nossas vidas que muitas pessoas escolhem manter privados ou, no mínimo, partilhar apenas com pessoas da nossa escolha. Grindr é “O maior aplicativo de redes sociais do mundo para pessoas gays, bi, trans, e queer” o que para muitas pessoas, o torna particularmente sensível. É sensível não só porque ao usar o site implica a orientação sexual de uma pessoa, mas por causa das ramificações por vezes severas de encaixar dentro da demografia alvo da Grindr. Por exemplo, em 2014 descobriu-se que a polícia egípcia estava usando Grindr para “aprisionar gays”, o que era particularmente preocupante em um país que não estava exatamente a par da igualdade LGBT. Outra demonstração do valor dos dados Grindr veio no ano passado, quando o governo dos EUA considerou que a propriedade chinesa do serviço constituía um risco para a segurança nacional. Em resumo, os dados Grindr são muito pessoais e, inevitavelmente, muito sensíveis por múltiplas razões.

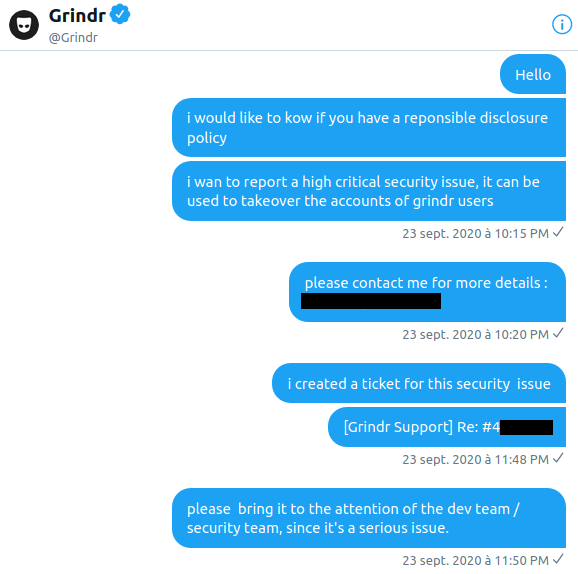

Esta semana eu recebi um DM do pesquisador de segurança Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

Ele queria ajuda para revelar o que ele acreditava ser uma grave vulnerabilidade de segurança e, claramente, ele estava batendo numa parede de tijolos. Eu pedi detalhes técnicos para que eu pudesse validar a autenticidade da sua reivindicação e a informação chegou devidamente. Em uma superfície, as coisas pareciam ruins: tomada de conta completa com um ataque muito trivial. Mas eu queria verificar o ataque e fazê-lo sem violar a privacidade de ninguém, por isso pedi apoio ao Scott Helme:

Scott’s tratou de muitas questões de segurança como esta no passado, além de me ter ajudado com a divulgação da Nissan Leaf há alguns anos atrás também e ficou feliz em ajudar. Tudo o que eu precisava era que o Scott criasse uma conta e me informasse o endereço de e-mail que ele usou, que neste caso, era [email protected].

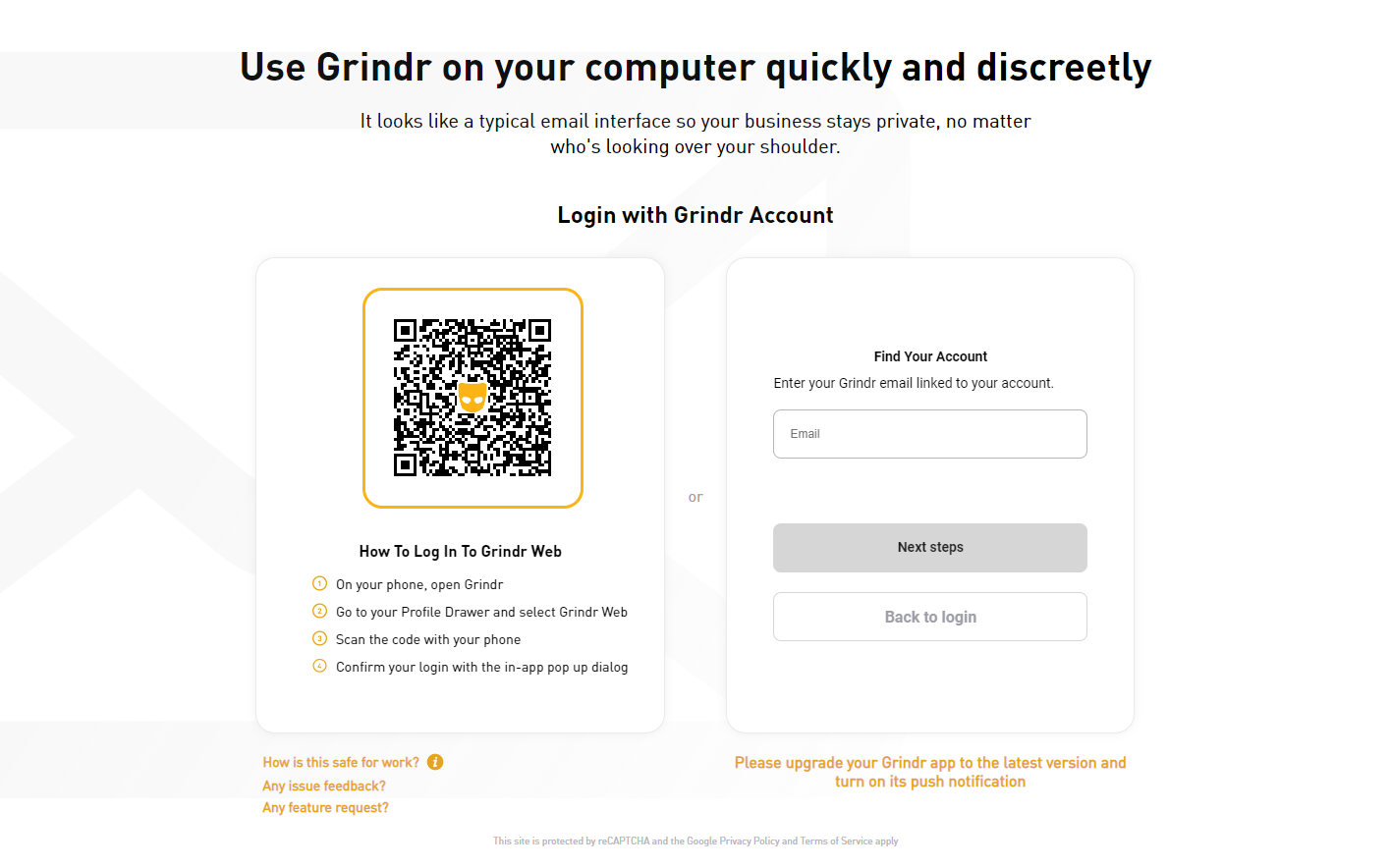

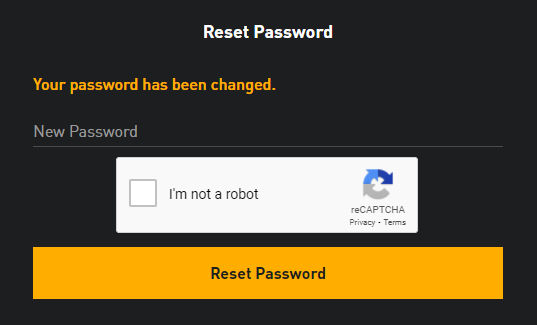

A tomada de conta tudo começou com a página de reset da senha Grindr:

>

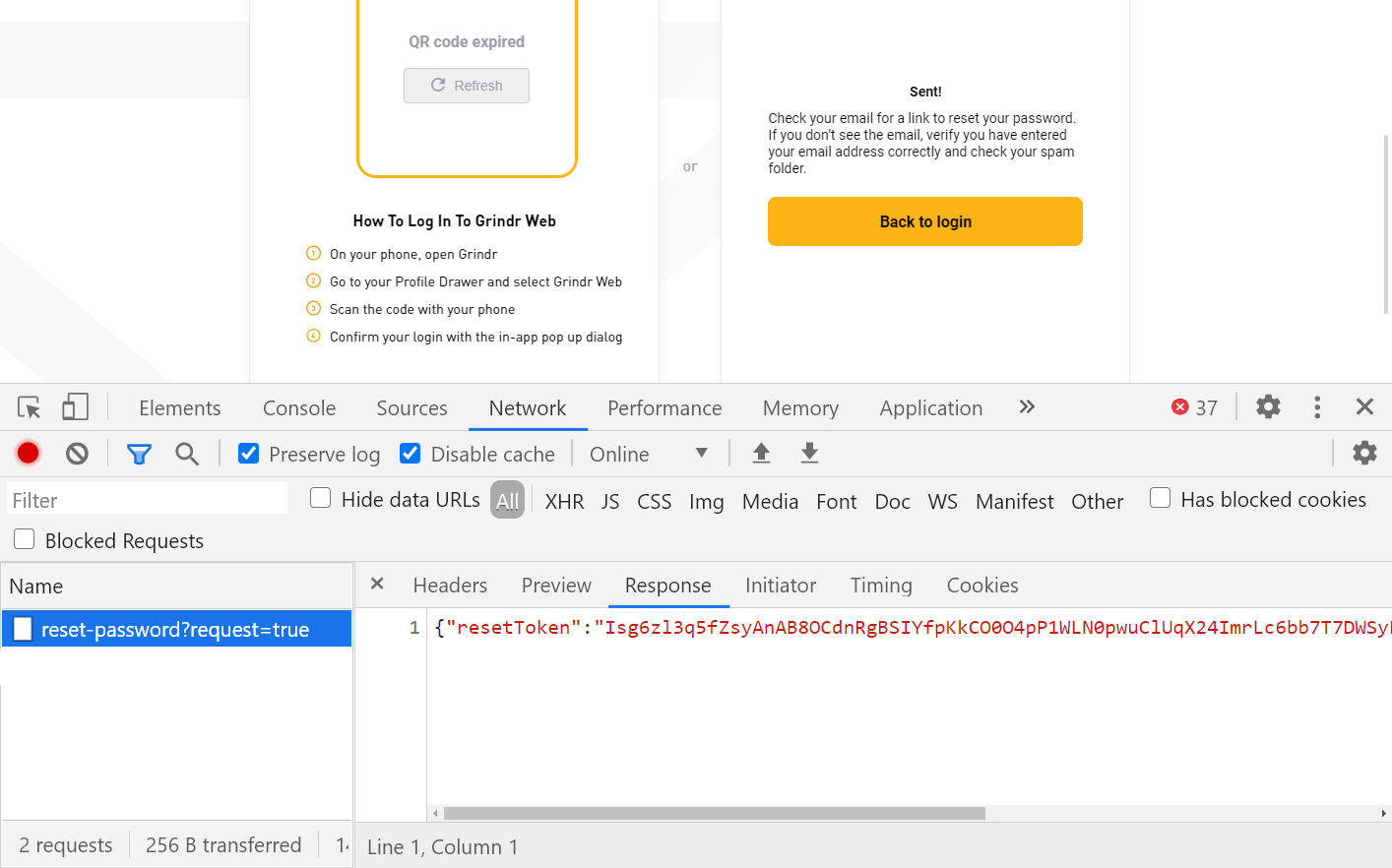

Eu digitei o endereço do Scott, resolvi um e depois recebi a seguinte resposta:

>

Eu abri as ferramentas de desenvolvimento porque o símbolo de reset na resposta é chave. Na verdade, é a chave e eu a copiei na área de transferência antes de colá-la na seguinte URL:

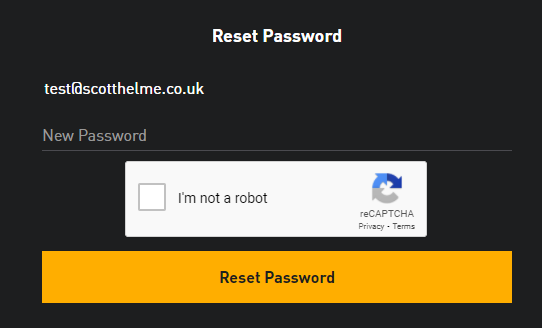

Você verá tanto o token quanto o endereço de e-mail do Scott nessa URL. É fácil para qualquer um estabelecer este padrão criando a sua própria conta Grindr e, em seguida, realizando uma redefinição de senha e olhando para o conteúdo do e-mail que recebe. Ao carregar essa URL, fui solicitado a definir uma nova senha e passar o endereço :

E é isso – a senha foi alterada:

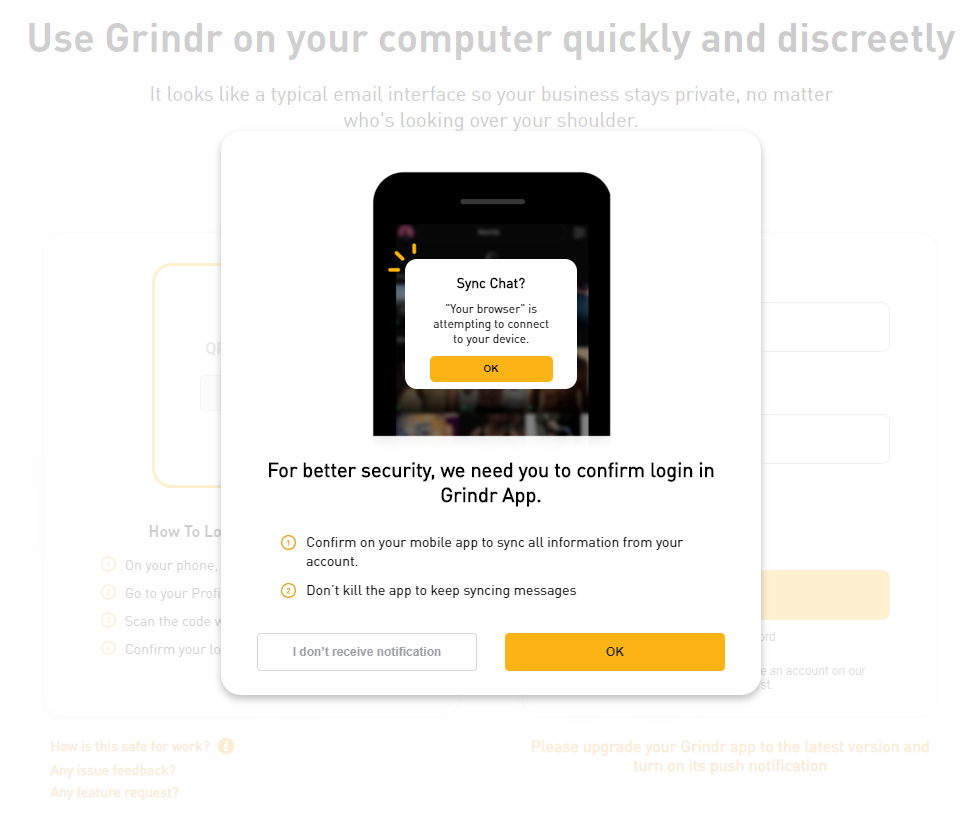

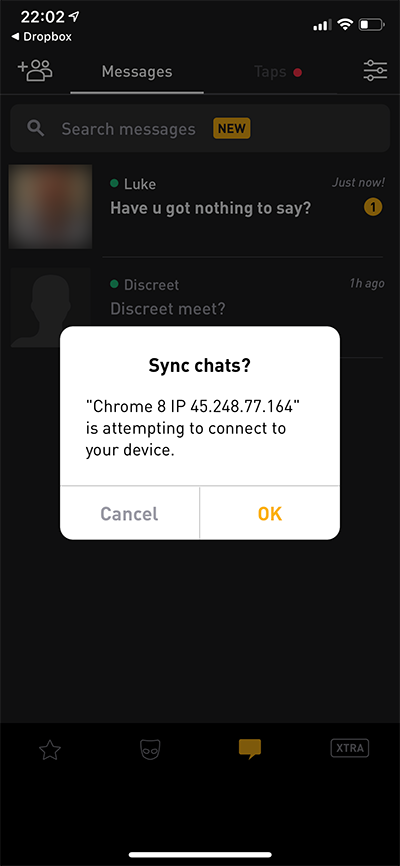

Então entrei na conta mas fui imediatamente apresentado com a seguinte tela:

>

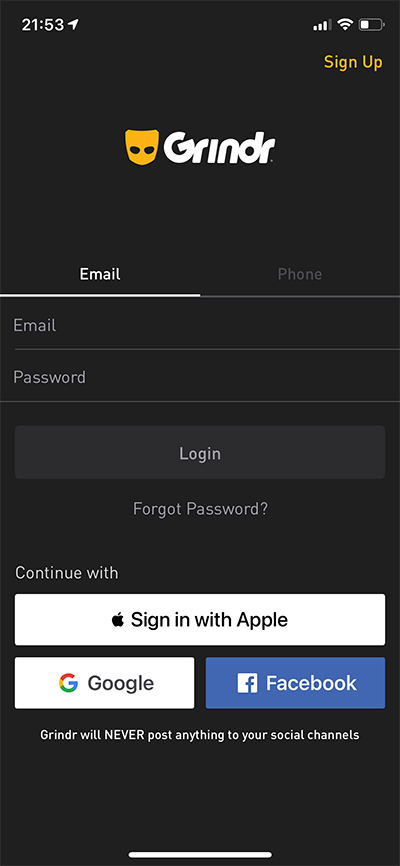

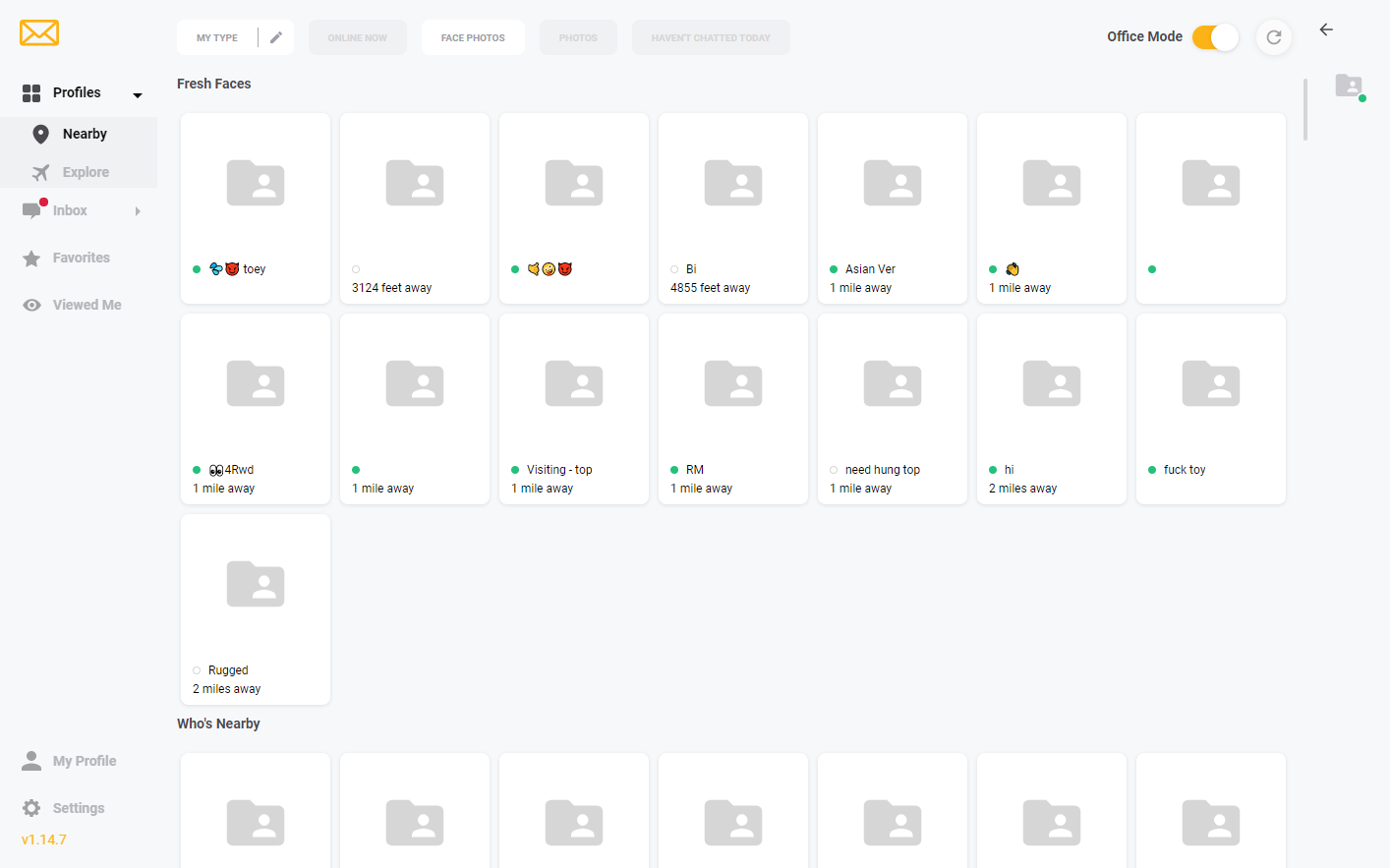

Huh, então você precisa do aplicativo? Muito bem então, vamos entrar através da aplicação:

E… Estou dentro!

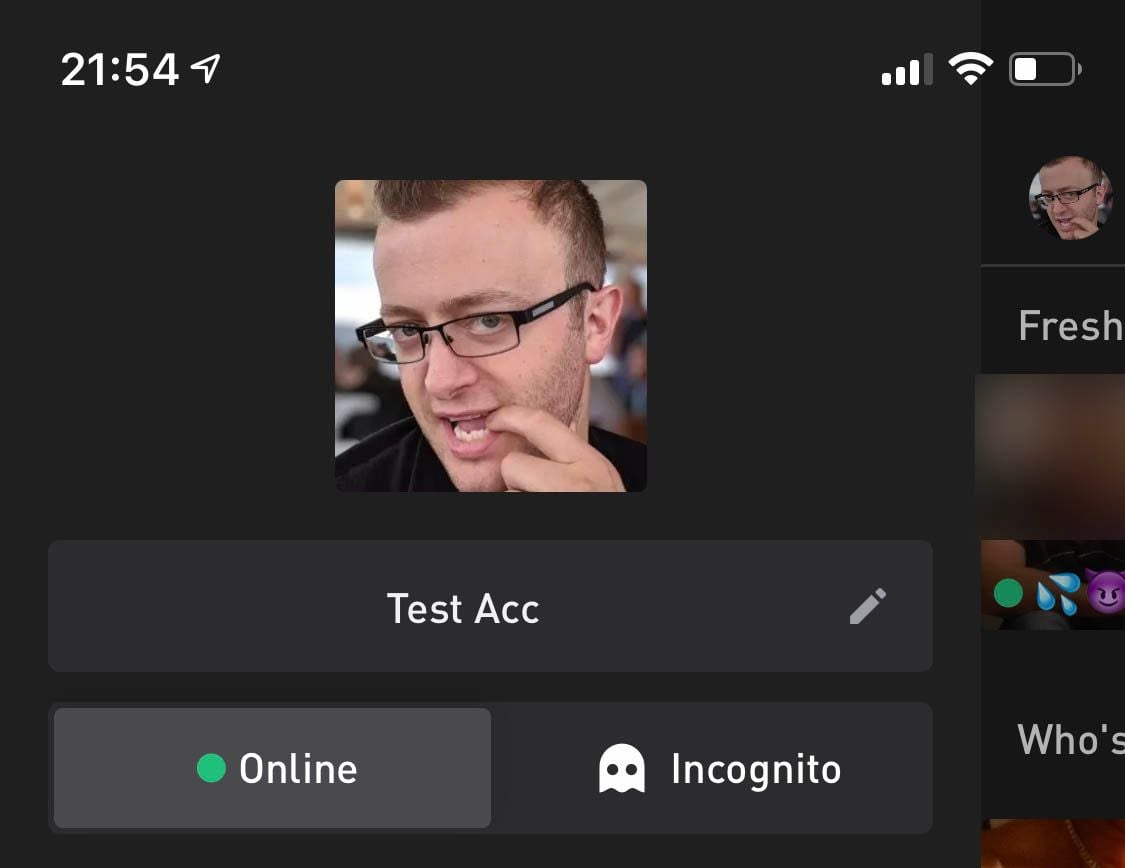

Contabilidade total. O que isso significa é acesso a tudo o que o titular da conta Grindr original teve acesso, por exemplo, à sua foto de perfil (que mudei imediatamente para uma mais apropriada):

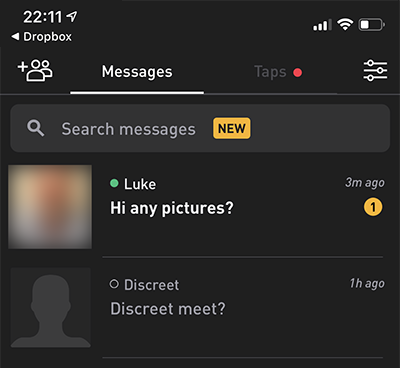

Até agora, Scott começou a receber mensagens privadas, tanto um pedido de encontro pessoal como um pedido de fotos:

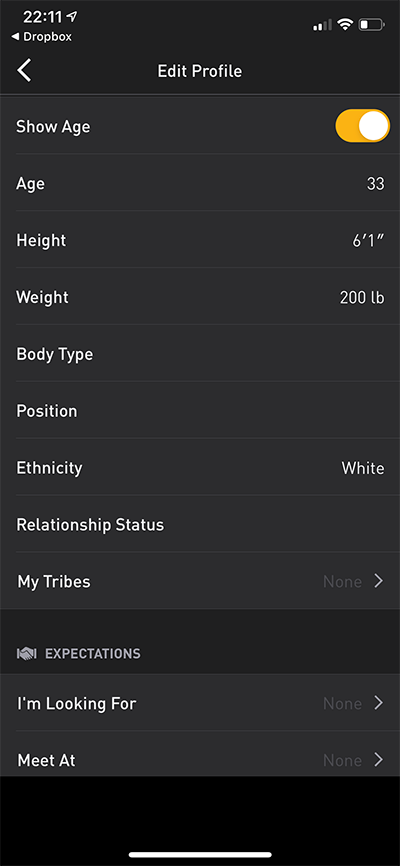

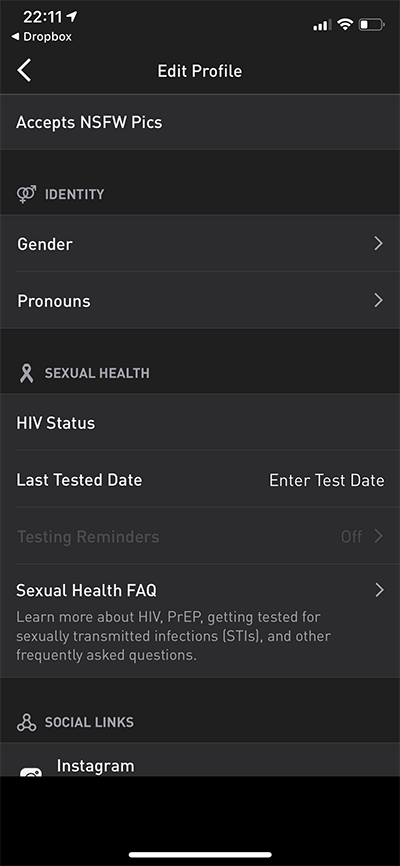

A conversa com o Luke desceu rapidamente e não consigo reproduzi-la aqui, mas a ideia desse diálogo (e se ele as tivesse enviado, as suas fotos) ser acedido por terceiros desconhecidos é extremamente preocupante. Considere também a extensão da informação pessoal que Grindr recolhe e, como nas mensagens do Scott, quaisquer campos preenchidos aqui estariam imediatamente à disposição de qualquer pessoa que acedesse a sua conta simplesmente por conhecer o seu endereço de e-mail:

Alguns anos atrás, Grindr fez manchetes quando foi descoberto que Grindr estava a enviar o estado de HIV a terceiros e dada a sensibilidade destes dados, com razão. Isto, juntamente com muitos dos outros campos acima, é o que torna tão sensacional que os dados eram tão trivialmente acessíveis por qualquer um que pudesse explorar esta simples falha.

E quanto ao site no qual não podia entrar sem ser adiado de volta para a aplicação móvel? Agora que eu tinha entrado no aplicativo com a nova senha do Scott, tentativas subsequentes simplesmente me permitiram autorizar o pedido de login eu mesmo:

E é isso – eu também estou no site:

Esta é uma das técnicas mais básicas de tomada de conta que eu já vi. Não consigo entender porque a ficha de reset – que deve ser uma chave secreta – é devolvida no corpo de resposta de um pedido anonimamente emitido. A facilidade de exploração é incrivelmente baixa e o impacto é obviamente significativo, por isso claramente isto é algo a ser levado a sério…

Exceto que não foi. A pessoa que encaminhou esta vulnerabilidade também compartilhou seu histórico de chat com o suporte Grindr. Depois de alguns to-and-fro, ele forneceu detalhes completos suficientes para verificar facilmente a abordagem de tomada de conta em 24 de setembro. O representante de suporte Grindr declarou que ele tinha “escalado para nossos desenvolvedores” e imediatamente sinalizou o ticket como “resolvido”. Meu contato acompanhou no dia seguinte e pediu uma atualização de status e recebeu… grilos. No dia seguinte, ele tentou contatar os endereços de e-mail de ajuda / suporte também e, após 5 dias de espera e não recebendo uma resposta, entrou em contato comigo. Ele também compartilhou uma captura de tela de sua tentativa de chegar ao Grindr via Twitter DM que, como as outras tentativas de reportar a vulnerabilidade, caiu em ouvidos surdos.

Então eu mesmo tentei encontrar um contato de segurança no Grindr:

Anyone conseguiu um segurança no @Grindr ao qual eles podem me conectar…

– Troy Hunt (@troyhunt) 1 de outubro de 2020

Sou consciente de que enviar um tweet como esse provoca todo o tipo de respostas que inevitavelmente o seguiram e implica que algo cibernético está errado com Grindr. Eu só tweetei publicamente uma vez que tentativas razoáveis de fazer contato privado falharam e com base no parágrafo anterior, essas tentativas foram mais do que razoáveis. Um amigo, na verdade, me enviou no Twitter e sugeriu o seguinte:

Não tenho certeza de que Grindr tweet era necessário, dado que as DMs deles estão abertas e eles chegaram até você logo após

Foi por isso que eu não os enviei:

>

Essa rota foi tentada e falhou e sugiro que a única razão pela qual a conta deles no Twitter me respondeu publicamente foi porque o meu tweet despertou muito interesse.

>

Depois do meu tweet ter saído. Tive várias pessoas imediatamente a contactar-me e a fornecer-me informações de contacto para a sua equipa de segurança. Encaminhei o relatório original e em cerca de uma hora e meia do tweet, o recurso vulnerável estava offline. Pouco tempo depois, ele voltou com uma correção. Para Grindr, apesar da triagem dos relatórios de segurança precisando de trabalho, a resposta deles depois que eu consegui entrar em contato com as pessoas certas foi exemplar. Eis como eles responderam quando abordados pelo infosec journo Zack Whittaker:

Estamos gratos pelo pesquisador que identificou uma vulnerabilidade. O problema relatado foi resolvido. Felizmente, acreditamos ter abordado o problema antes de ter sido explorado por qualquer parte maliciosa. Como parte do nosso compromisso de melhorar a segurança e a proteção do nosso serviço, estamos fazendo uma parceria com uma empresa líder em segurança para simplificar e melhorar a capacidade dos pesquisadores de segurança de relatar problemas como estes. Além disso, em breve anunciaremos um novo programa de recompensa de bugs para fornecer incentivos adicionais para que os pesquisadores nos ajudem a manter nosso serviço seguro no futuro.

No total, este foi um bug ruim com um bom resultado: Grindr se saiu bem assim que entrei em contato com eles, acredito que eles estão fazendo algumas mudanças positivas ao lidar com relatórios de segurança e, é claro, o bug foi corrigido. Oh – e Scott fez alguns novos amigos 😊

Segurança

Leave a Reply