Hakowanie kont Grindr za pomocą Kopiuj i Wklej

Seksualność, związki i randki online są raczej osobistymi sprawami. Są to aspekty naszego życia, że wiele osób decyduje się zachować prywatność lub co najmniej, akcji tylko z ludźmi z naszego wyboru. Grindr jest „Największą na świecie aplikacją społecznościową dla gejów, osób bi, transseksualnych i queer”, co dla wielu osób czyni go szczególnie wrażliwym. Jest to wrażliwe nie tylko dlatego, że korzystanie z serwisu sugeruje czyjąś orientację seksualną, ale z powodu czasami poważnych konsekwencji dopasowania się do docelowej demografii Grindr. Na przykład w 2014 roku egipska policja została uznana za używającą Grindr do „łapania gejów w pułapkę”, co było szczególnie niepokojące w kraju, który nie jest dokładnie na bieżąco z równością LGBT. Innym dowodem na to, jak cenne są dane Grindr przyszedł w zeszłym roku, gdy US gov uznał, że chiński własność usługi stanowi zagrożenie dla bezpieczeństwa narodowego. W skrócie, dane Grindr jest bardzo osobista i nieuchronnie, bardzo wrażliwe z wielu powodów.

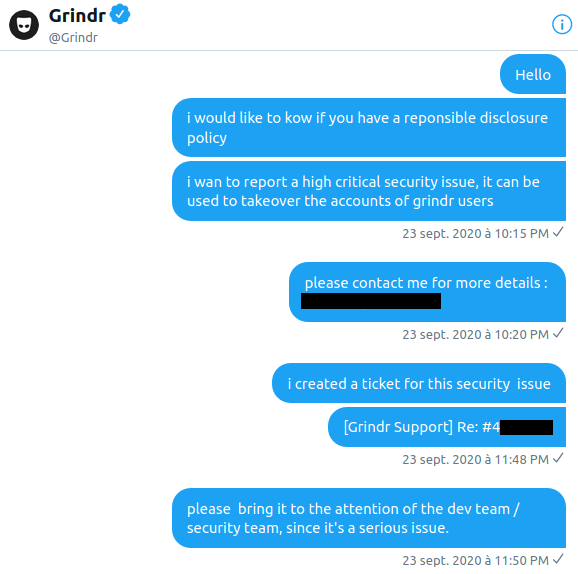

Na początku tego tygodnia otrzymałem Twitter DM od badacza bezpieczeństwa Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

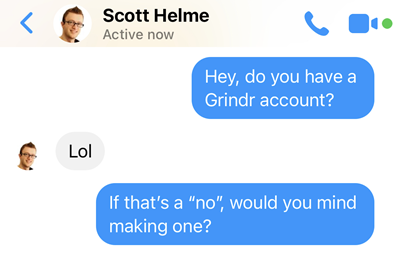

Chciał pomocy w ujawnieniu tego, co uważał za poważną lukę w zabezpieczeniach i wyraźnie, był on uderzając w mur. Poprosiłem o szczegóły techniczne, abym mógł zweryfikować autentyczność jego roszczenia i informacje te dotarły do mnie. Na pierwszy rzut oka, sprawy wyglądały źle: całkowite przejęcie konta przy pomocy bardzo trywialnego ataku. Ale chciałem zweryfikować atak i zrobić to bez naruszania czyjejkolwiek prywatności, więc poprosiłem Scotta Helme o wsparcie:

Scott zajmował się wieloma problemami bezpieczeństwa, takimi jak ten w przeszłości, plus pomógł mi z ujawnieniem Nissana Leaf kilka lat temu i był szczęśliwy, aby pomóc. Wszystko, czego potrzebowałem, to utworzenie konta przez Scotta i podanie adresu e-mail, którego używał, a który w tym przypadku brzmiał [email protected].

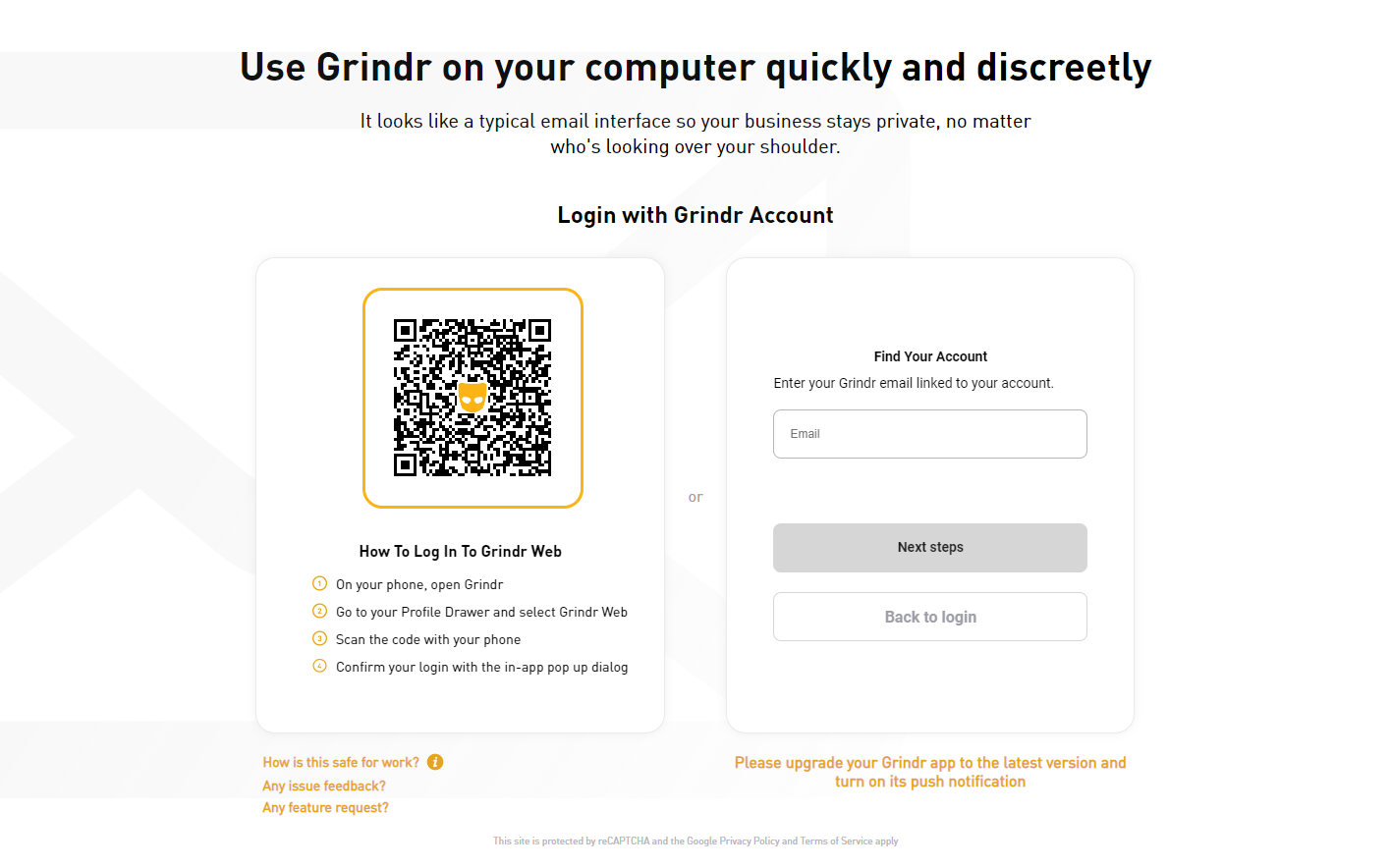

Przejęcie konta zaczęło się od strony resetowania hasła Grindr:

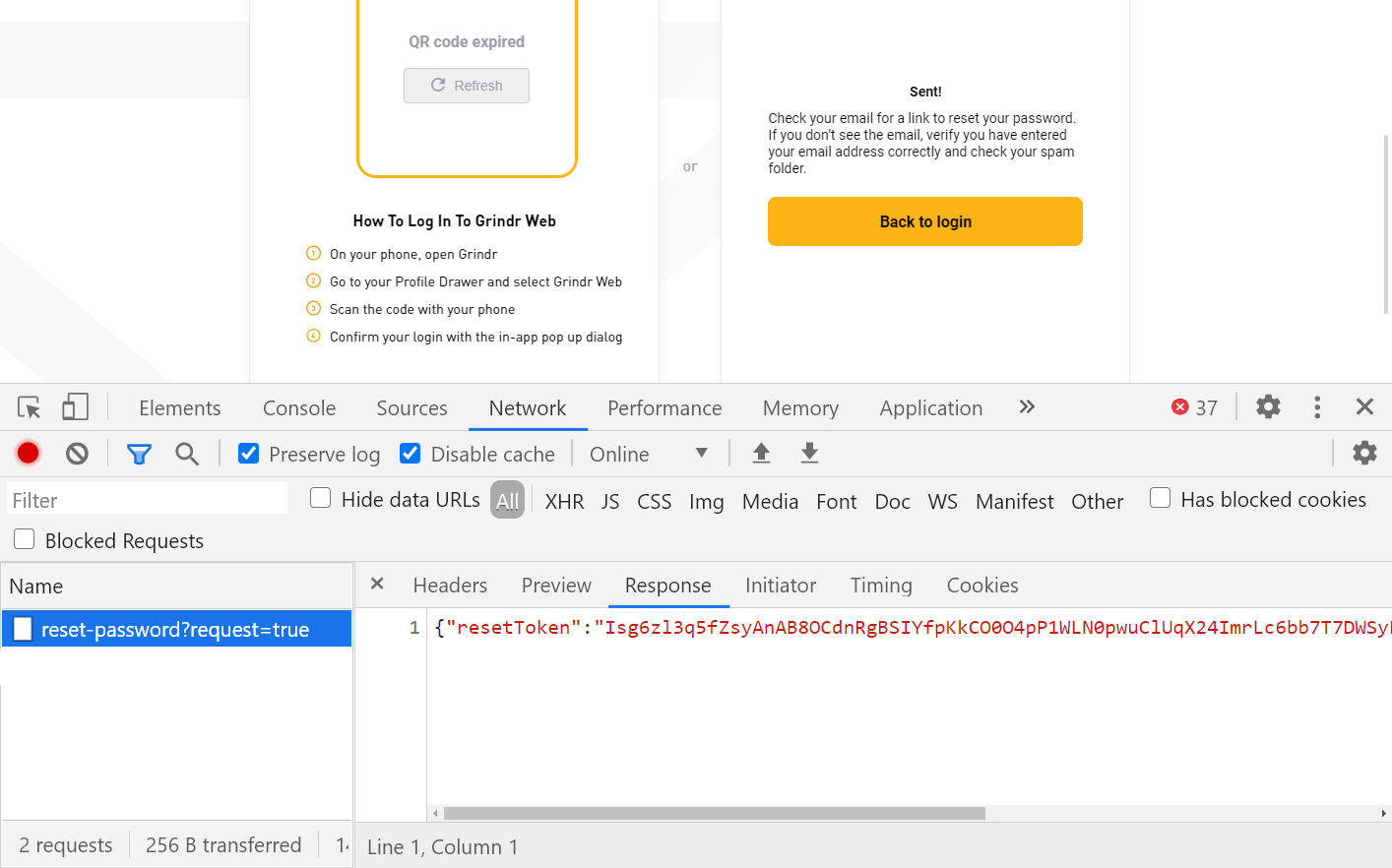

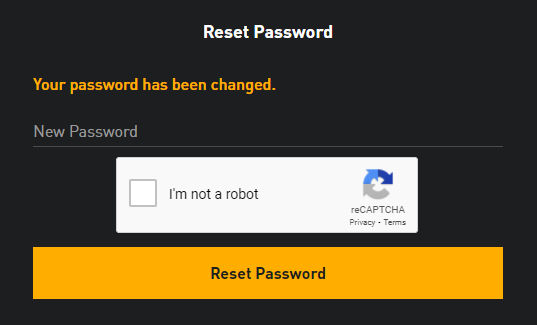

Wpisałem adres Scotta, rozwiązałem a, a następnie otrzymałem następującą odpowiedź:

Wyskoczyłem z narzędziami dev, ponieważ reset token w odpowiedzi jest kluczowy. W rzeczywistości jest to klucz i skopiowałem go do schowka przed wklejeniem go do następującego adresu URL:

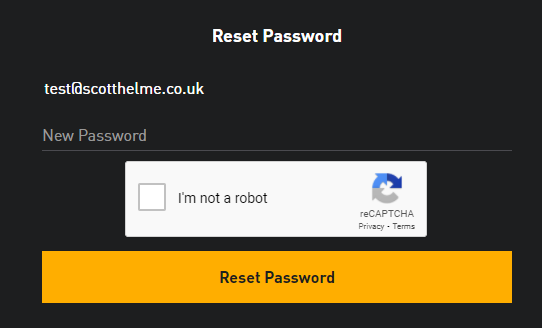

Zobaczysz zarówno token, jak i adres e-mail Scotta w tym adresie URL. Jest to łatwe dla każdego, aby ustalić ten wzór poprzez utworzenie własnego konta Grindr następnie wykonanie resetowania hasła i patrząc na zawartość e-maila, który otrzymują. Kiedy załadowałem ten adres URL, zostałem poproszony o ustawienie nowego hasła i podanie :

I to wszystko – hasło zostało zmienione:

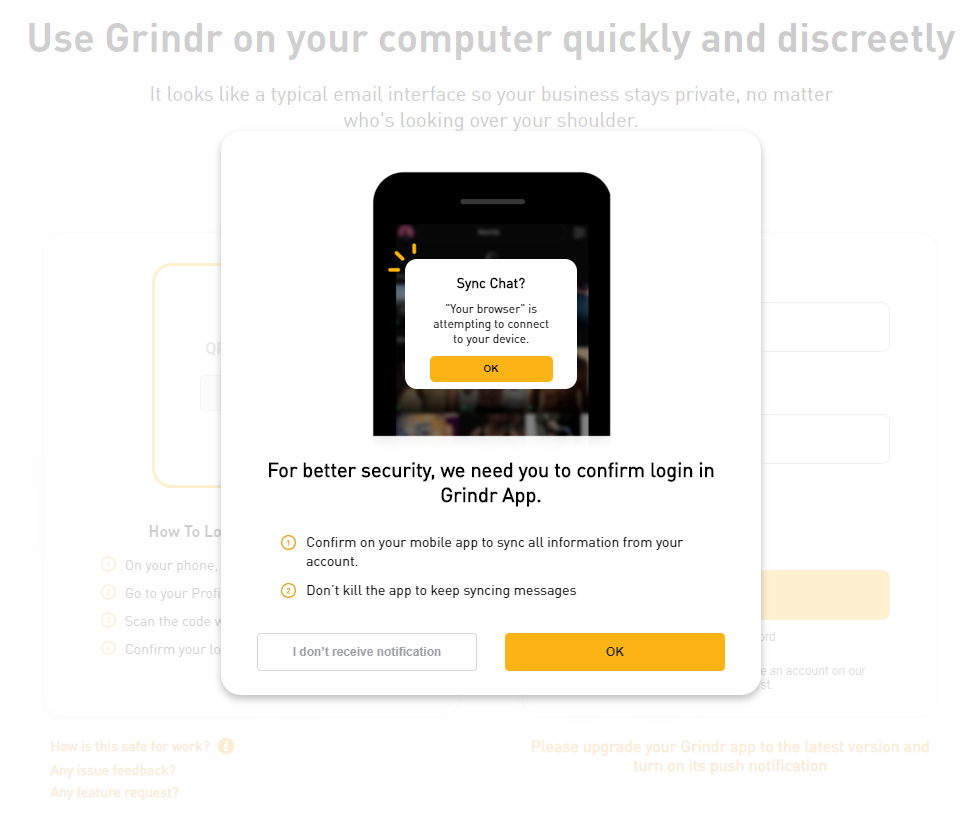

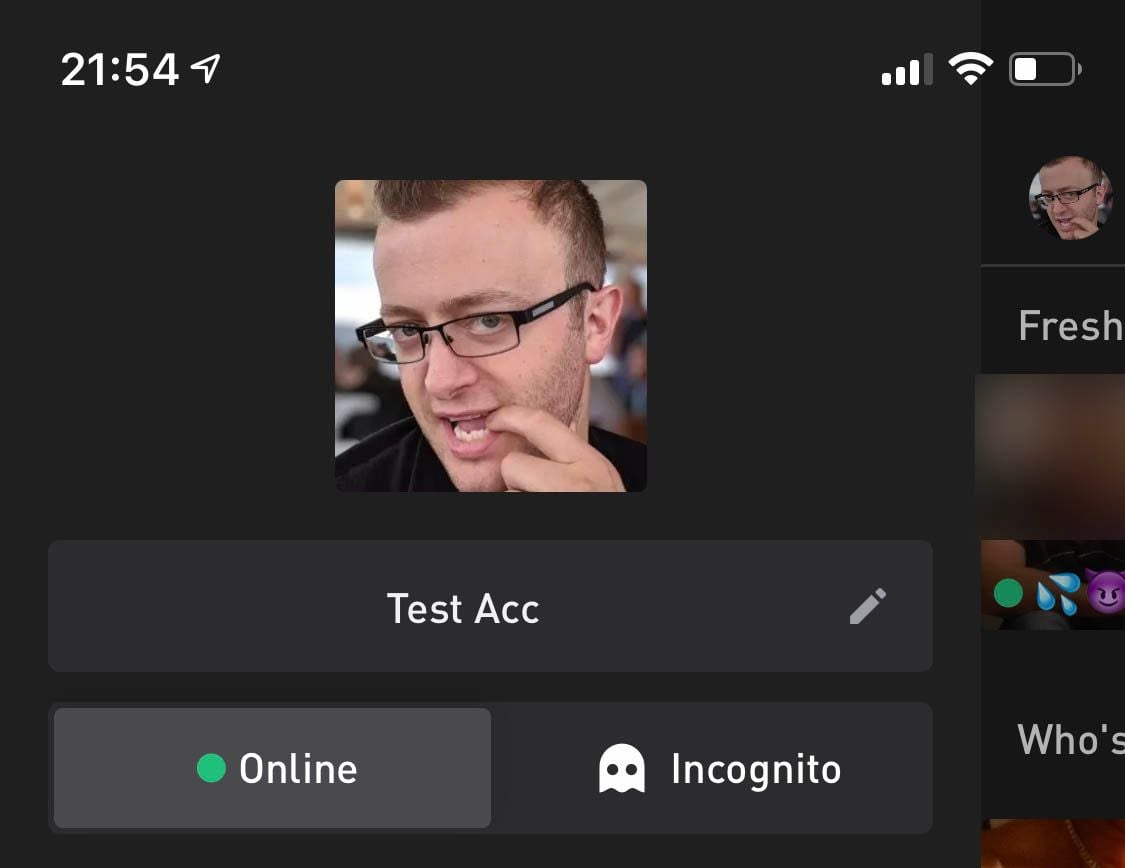

Zalogowałem się więc na konto, ale od razu wyświetlił mi się następujący ekran:

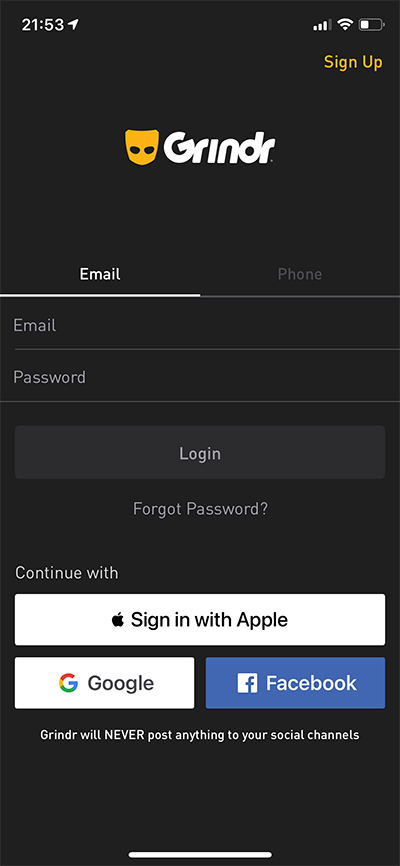

Huh, więc potrzebujesz aplikacji? W porządku, zalogujmy się przez aplikację:

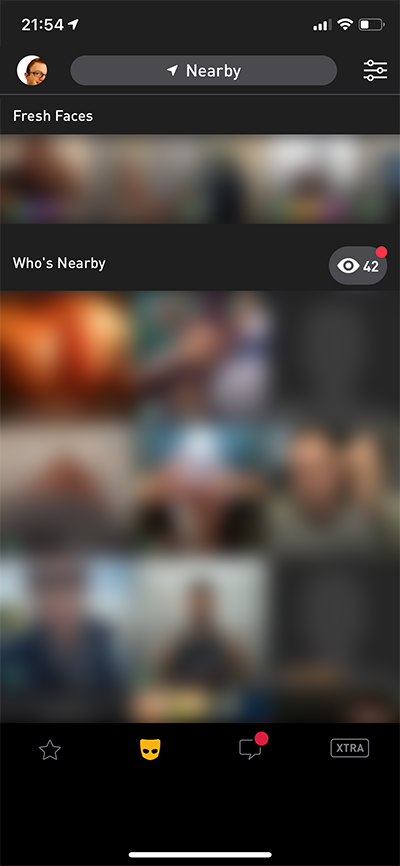

I… I’m in!

Pełne przejęcie konta. Oznacza to dostęp do wszystkiego, do czego miał dostęp oryginalny właściciel konta Grindr, na przykład do jego zdjęcia profilowego (które natychmiast zmieniłem na bardziej odpowiednie):

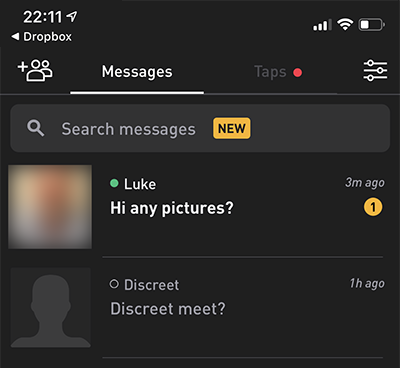

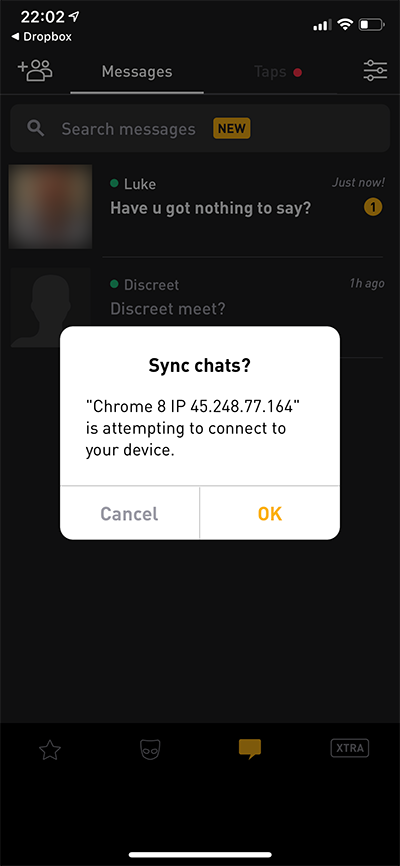

Mniej więcej w tym czasie Scott zaczął otrzymywać prywatne wiadomości, zarówno z prośbą o osobiste spotkanie, jak i z prośbą o zdjęcia:

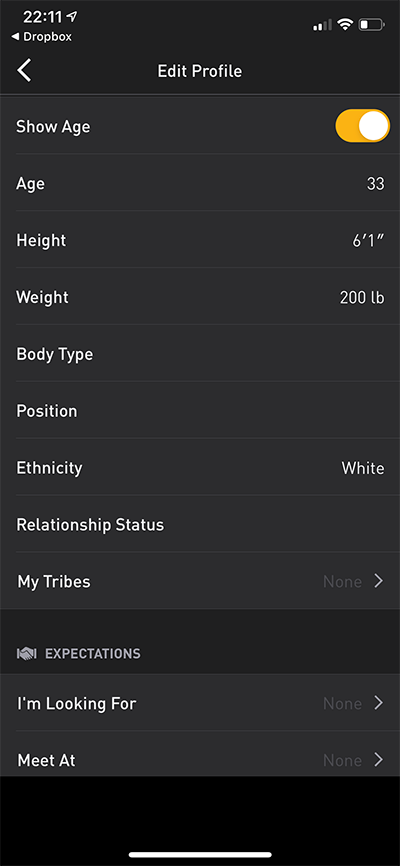

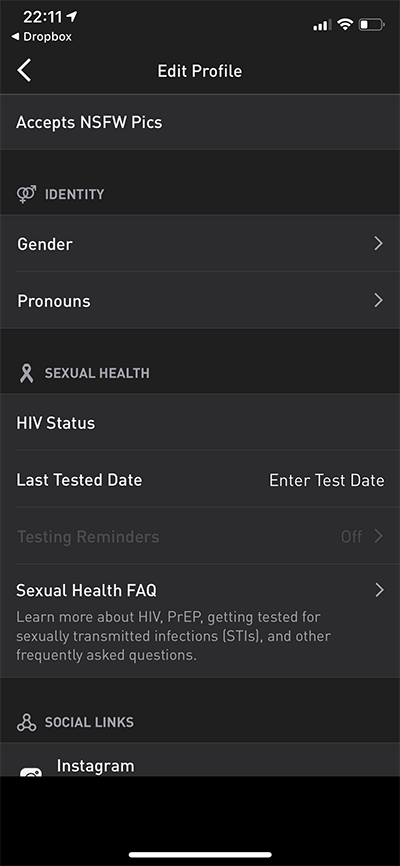

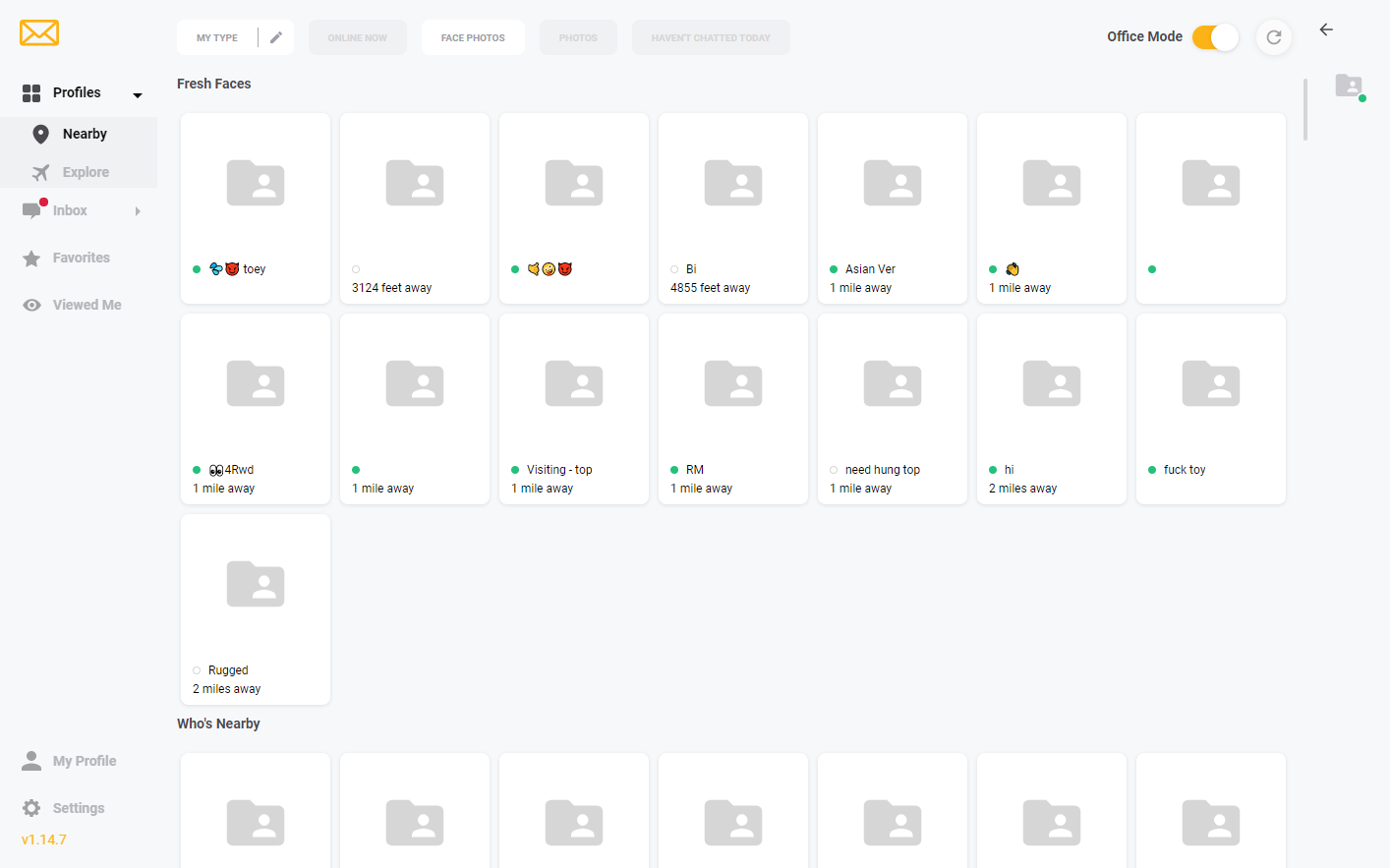

Rozmowa z Lukiem potoczyła się dość szybko i nie mogę jej tutaj odtworzyć, ale myśl o tym, że do tego dialogu (i jeśli je wysłał, do jego zdjęć) miały dostęp nieznane osoby trzecie, jest niezwykle niepokojąca. Rozważmy również zakres informacji osobistych Grindr zbiera i jak z wiadomości Scott, wszelkie wypełnione pola tutaj byłby natychmiast na wyświetlaczu dla każdego, kto uzyskał dostęp do jego konta po prostu znając jego adres e-mail:

Kilka lat temu to zrobił nagłówki, gdy Grindr okazało się być wysyłanie statusu HIV off do osób trzecich i biorąc pod uwagę wrażliwość tych danych, słusznie. To, wraz z wieloma innymi polami powyżej, jest to, co sprawia, że tak sensacyjne, że dane były tak banalnie dostępne dla każdego, kto mógł wykorzystać ten prosty flaw.

A co do strony internetowej nie mogłem zalogować się bez odroczenia z powrotem do aplikacji mobilnej? Teraz, gdy zalogowałem się do aplikacji z nowym hasłem Scotta, kolejne próby pozwalały mi po prostu na samodzielne autoryzowanie żądania logowania:

I to wszystko – jestem też na stronie internetowej:

To jedna z najbardziej podstawowych technik przejmowania kont, jakie widziałem. Nie mogę zrozumieć, dlaczego token resetowania – który powinien być tajnym kluczem – jest zwracany w treści odpowiedzi anonimowo wydanego żądania. Łatwość wykorzystania jest niewiarygodnie niska, a wpływ oczywiście znaczący, więc najwyraźniej jest to coś, co należy traktować poważnie…

Poza tym, że tak nie było. Osoba, która przekazała tę lukę również udostępnił swoją historię czatu z Grindr wsparcia. Po pewnym to-and-fro, dostarczył pełne szczegóły wystarczające do łatwo zweryfikować podejście przejęcia konta na 24 września. Reprezentant wsparcia Grindr stwierdził, że „eskalował to do naszych programistów” i natychmiast oznaczył zgłoszenie jako „rozwiązane”. Mój kontakt śledzony następnego dnia i poprosił o aktualizację statusu i dostał … świerszczy. Następnego dnia próbował skontaktować się z adresami e-mail pomocy / wsparcia, jak również i po 5 dniach oczekiwania i nie otrzymania odpowiedzi, skontaktował się ze mną. Podzielił się również zrzut ekranu z jego próby osiągnięcia Grindr poprzez Twitter DM, który, podobnie jak inne próby zgłoszenia luki, spadł na głuche uszy.

Więc próbowałem znaleźć kontakt bezpieczeństwa w Grindr siebie:

Anyone dostał bezpieczeństwa w @Grindr mogą mnie połączyć?

– Troy Hunt (@troyhunt) Październik 1, 2020

Jestem świadomy, że wysyłanie tweeta jak to wywołuje wszystkie rodzaje odpowiedzi, które nieuchronnie po nim i sugeruje, że coś cyber jest amiss z Grindr. I tylko tweet publicznie raz uzasadnione próby nawiązania kontaktu prywatnie nie powiedzie się i na podstawie poprzedniego akapitu, próby te były bardziej niż uzasadnione. Przyjaciel faktycznie DM’d mnie na Twitterze i zasugerował następujące:

Nie jestem pewien, że Grindr tweet był konieczny, biorąc pod uwagę ich DM są otwarte i dotarli do Ciebie dość szybko po

To dlatego nie DM je:

Ta trasa została wypróbowana i nie udało i sugeruję, że jedynym powodem ich konto Twitter publicznie odpowiedział mi było, ponieważ mój tweet garnered dużo zainteresowania.

Po tym jak mój tweet wyszedł. Miałem wiele osób natychmiast dotrzeć i zapewnić mi informacje kontaktowe dla ich zespołu bezpieczeństwa. Przekazałem oryginalny raport i w ciągu około półtorej godziny od publikacji tweeta, zagrożony zasób był wyłączony. Wkrótce potem, to wrócił z poprawką. W uczciwości do Grindr, pomimo ich triaging raportów bezpieczeństwa wymagających pracy, ich odpowiedź po udało mi się skontaktować się z odpowiednimi ludźmi była wzorowa. Oto jak odpowiedzieli, gdy zwrócił się do nich dziennikarz infosec Zack Whittaker:

Jesteśmy wdzięczni badaczowi, który zidentyfikował lukę. Zgłoszony błąd został naprawiony. Na szczęście wierzymy, że udało nam się rozwiązać problem zanim został on wykorzystany przez złośliwe strony. W ramach naszego zaangażowania w poprawę bezpieczeństwa i ochrony naszych usług, współpracujemy z wiodącą firmą zajmującą się bezpieczeństwem, aby uprościć i poprawić możliwości zgłaszania takich problemów przez badaczy bezpieczeństwa. Ponadto, wkrótce ogłosimy nowy program bug bounty, aby zapewnić dodatkowe zachęty dla badaczy, aby pomóc nam w utrzymaniu naszej usługi bezpieczne przyszłości.

W sumie, to był zły błąd z dobrym wynikiem: Grindr dobrze sobie poradził, gdy się z nimi skontaktowałem, wierzę, że wprowadzają pewne pozytywne zmiany w obsłudze raportów bezpieczeństwa i, oczywiście, błąd został naprawiony. Aha – i Scott poznał kilku nowych przyjaciół 😊

Bezpieczeństwo

Leave a Reply