Hacking Grindr Accounts with Copy and Paste

Sessualità, relazioni e incontri online sono tutte cose piuttosto personali. Sono aspetti della nostra vita che molte persone scelgono di mantenere privati o, per lo meno, di condividere solo con persone di nostra scelta. Grindr è “La più grande app di social networking del mondo per gay, bi, trans e queer”, il che per molte persone lo rende particolarmente sensibile. È sensibile non solo perché l’uso del sito implica il proprio orientamento sessuale, ma per le conseguenze a volte gravi di rientrare nel target demografico di Grindr. Per esempio, nel 2014 si è scoperto che la polizia egiziana usava Grindr per “intrappolare i gay”, cosa particolarmente preoccupante in un paese non esattamente al passo con l’uguaglianza LGBT. Un’altra dimostrazione di quanto siano preziosi i dati di Grindr è arrivata l’anno scorso, quando il governo americano ha ritenuto che la proprietà cinese del servizio costituisse un rischio per la sicurezza nazionale. In breve, i dati di Grindr sono molto personali e inevitabilmente, molto sensibili per molteplici ragioni.

All’inizio di questa settimana ho ricevuto un DM su Twitter dal ricercatore di sicurezza Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

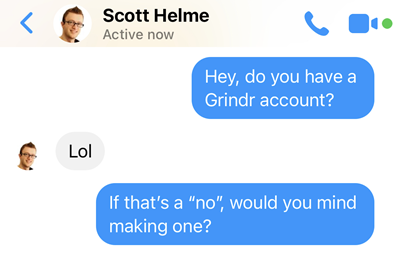

Voleva aiuto per rivelare ciò che credeva fosse una grave vulnerabilità di sicurezza e chiaramente, stava colpendo un muro di mattoni. Ho chiesto dettagli tecnici in modo da poter convalidare l’autenticità della sua richiesta e le informazioni sono debitamente arrivate. In superficie, le cose sembravano brutte: acquisizione completa dell’account con un attacco molto banale. Ma volevo verificare l’attacco e farlo senza violare la privacy di nessuno, così ho chiesto supporto a Scott Helme:

Scott ha affrontato molti problemi di sicurezza come questo in passato, inoltre mi ha aiutato con la divulgazione della Nissan Leaf qualche anno fa ed era felice di aiutare. Tutto ciò di cui avevo bisogno era che Scott creasse un account e mi facesse sapere l’indirizzo email che usava, che in questo caso era [email protected].

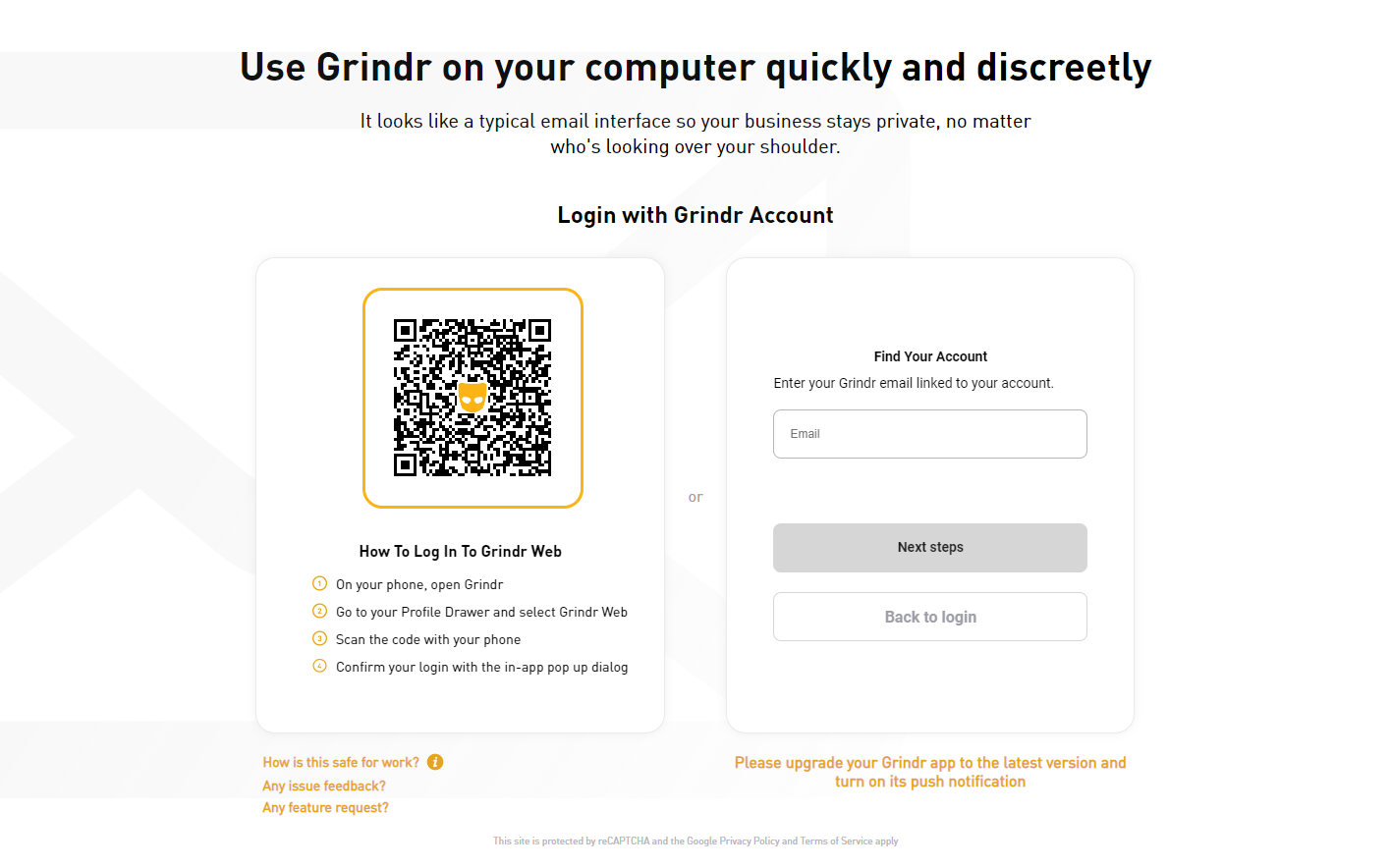

L’acquisizione dell’account è iniziata con la pagina di reset della password di Grindr:

Ho inserito l’indirizzo di Scott, ho risolto e poi ho ricevuto la seguente risposta:

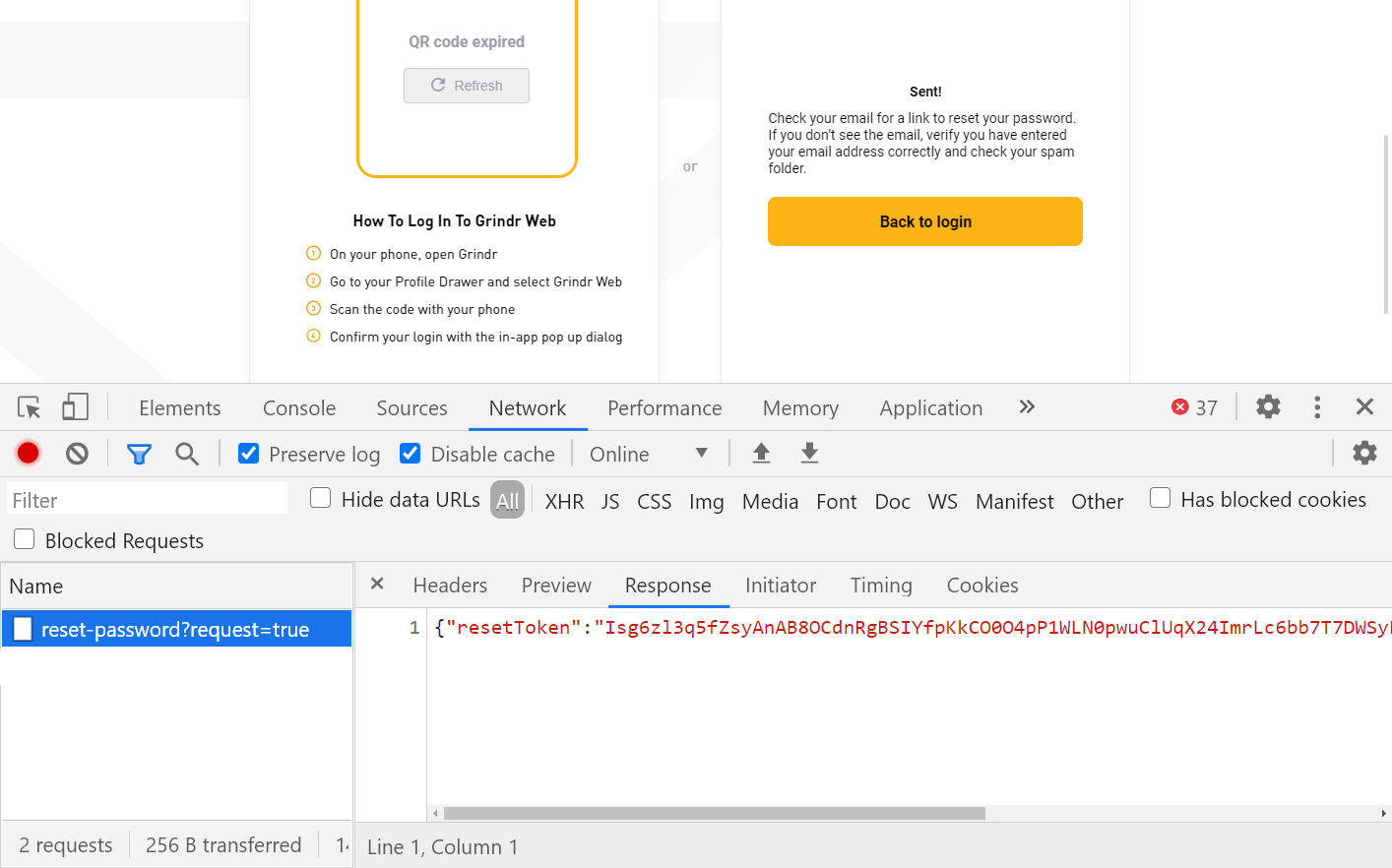

Ho aperto i dev tools perché il token di reset nella risposta è fondamentale. Infatti, è la chiave e l’ho copiato negli appunti prima di incollarlo nel seguente URL:

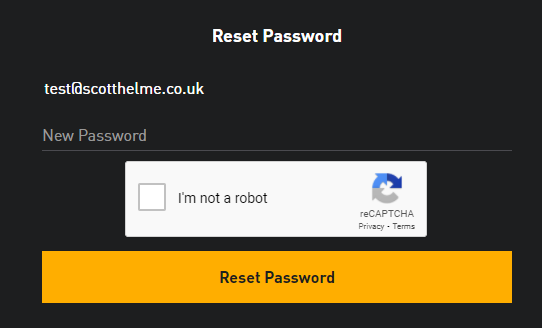

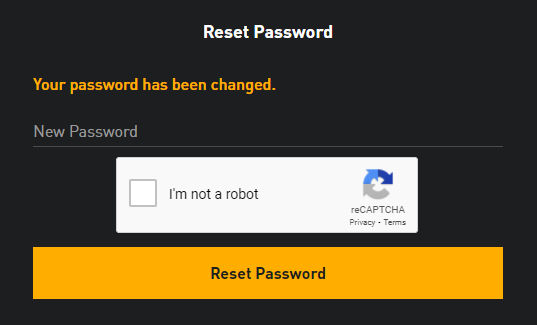

Vedrete sia il token che l’indirizzo email di Scott in quell’URL. È facile per chiunque stabilire questo schema creando il proprio account Grindr, poi eseguendo una reimpostazione della password e guardando il contenuto dell’email che ricevono. Quando ho caricato quell’URL, mi è stato chiesto di impostare una nuova password e di passare la :

E questo è tutto – la password è stata cambiata:

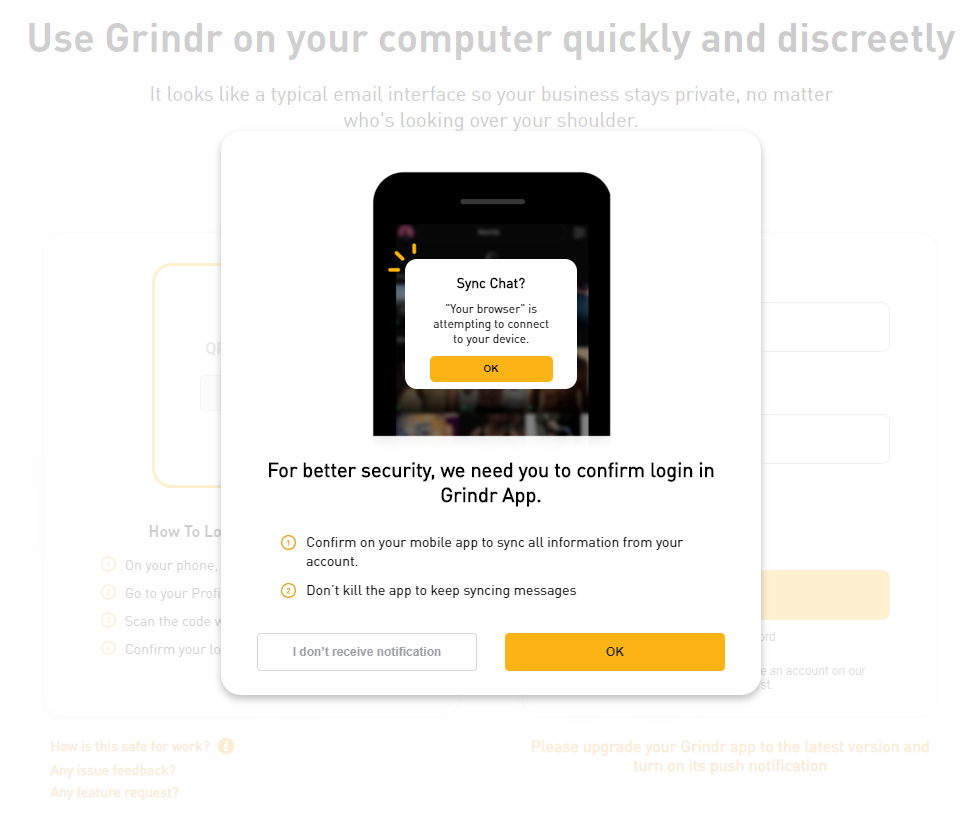

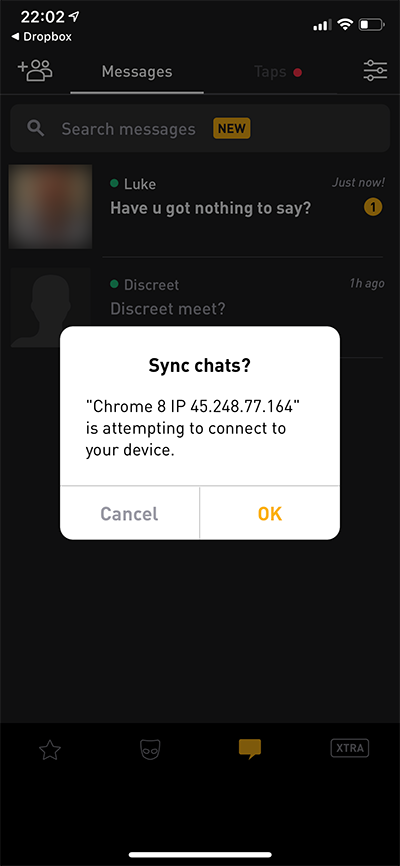

Così ho effettuato l’accesso all’account ma sono stato immediatamente presentato con la seguente schermata:

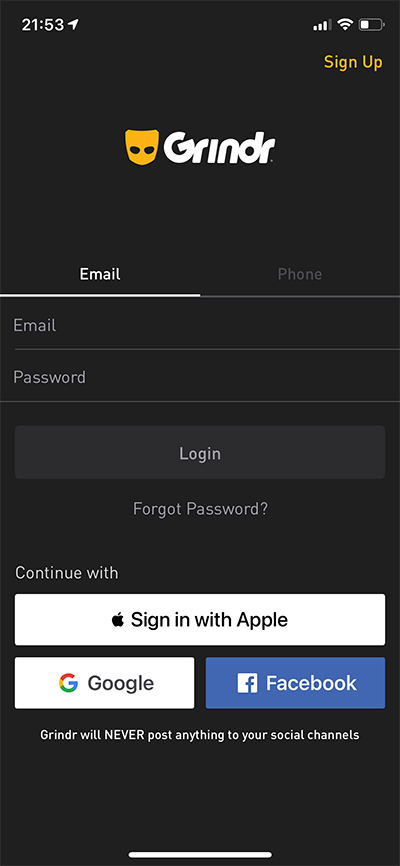

Huh, quindi hai bisogno dell’app? Va bene allora, accediamo tramite l’app:

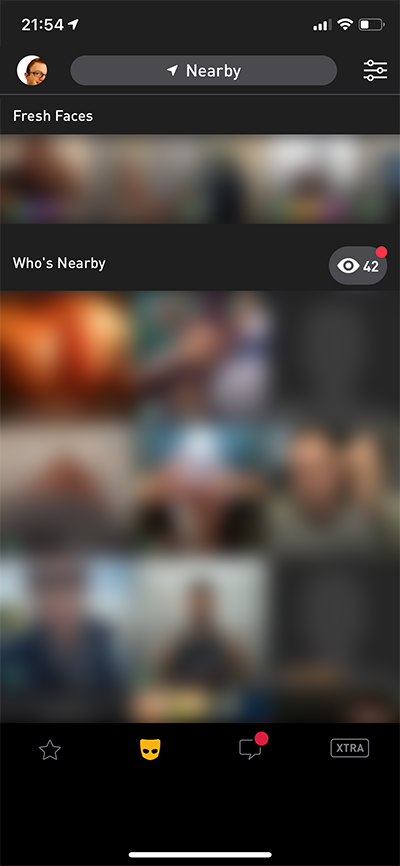

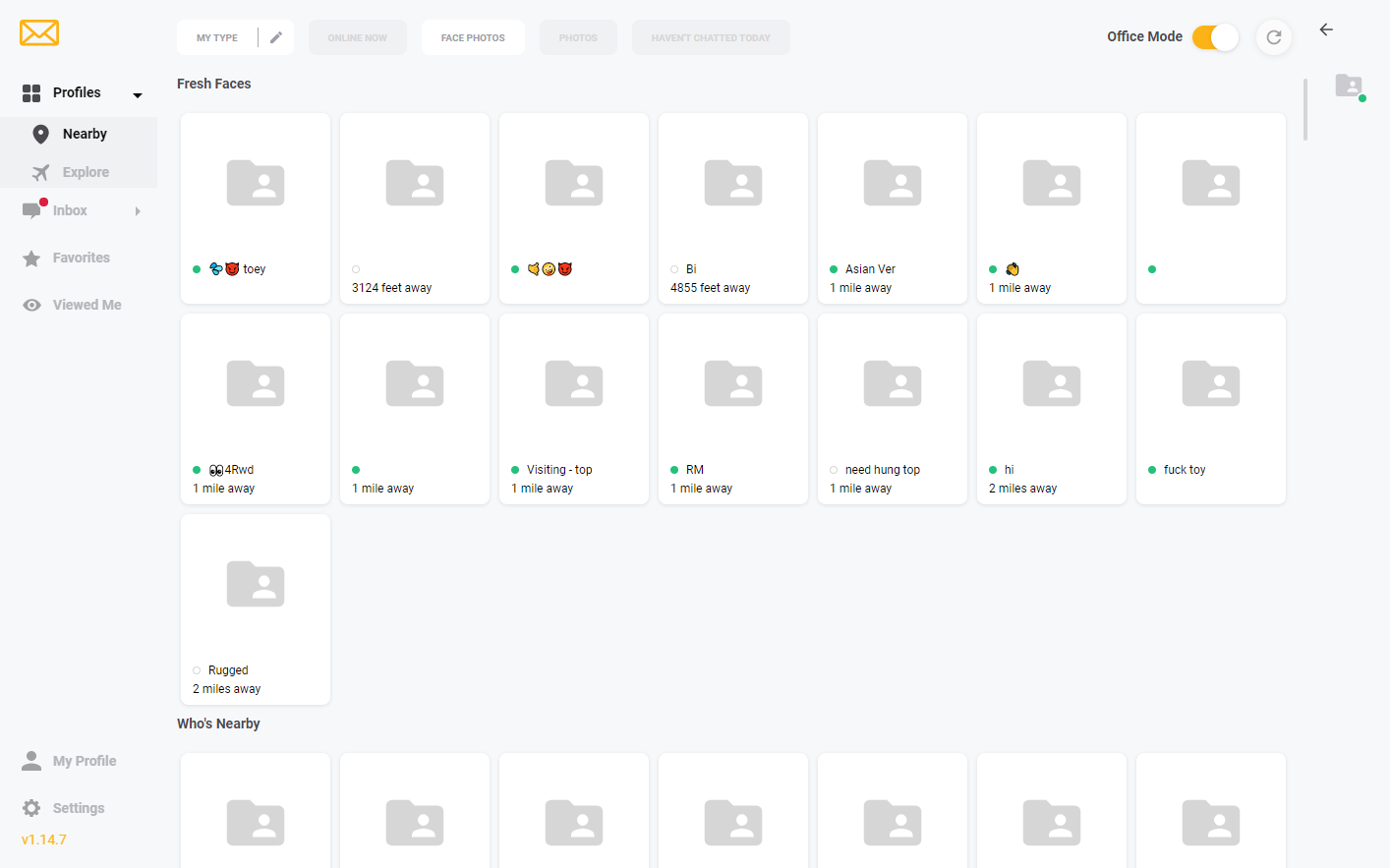

E… Sono dentro!

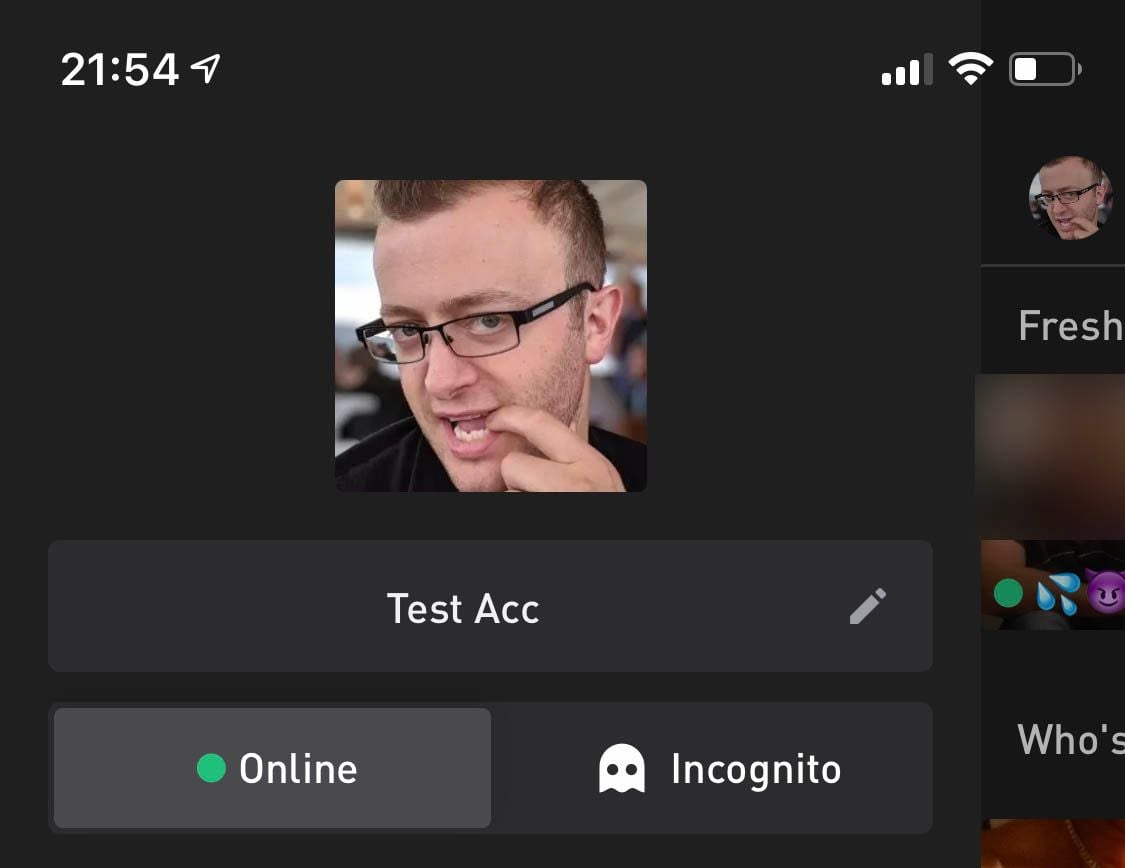

Presa in carico totale dell’account. Ciò significa che ho accesso a tutto ciò a cui aveva accesso il titolare dell’account Grindr originale, per esempio, la loro foto del profilo (che ho immediatamente cambiato con una più appropriata):

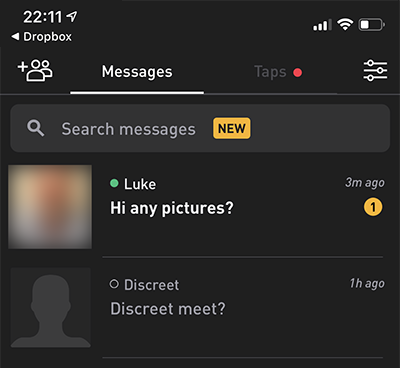

In questo periodo, Scott ha iniziato a ricevere messaggi privati, sia una richiesta di incontro personale che una richiesta di foto:

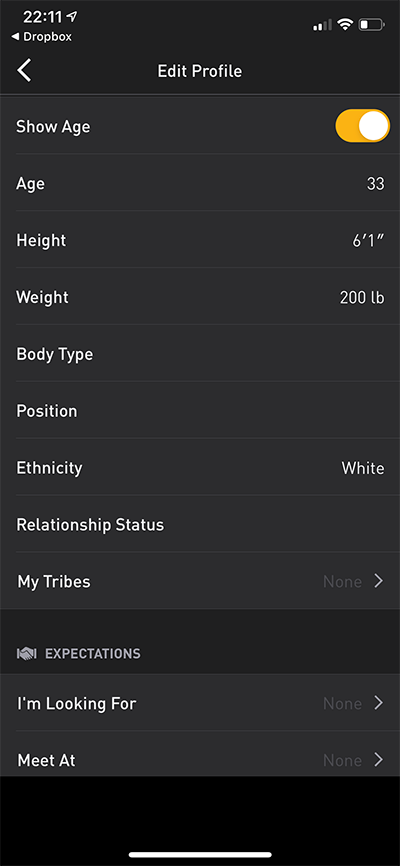

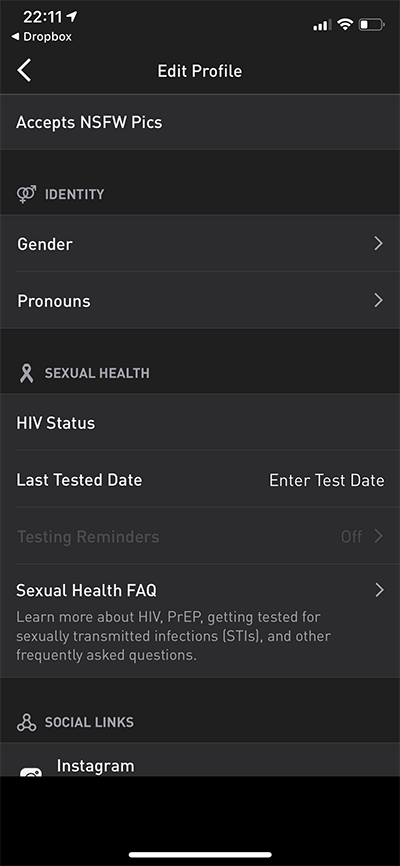

La conversazione con Luke è andata in discesa piuttosto rapidamente e non posso riprodurla qui, ma il pensiero che quel dialogo (e se le avesse inviate, le sue foto) siano accessibili a terzi sconosciuti è estremamente preoccupante. Considerate anche la portata delle informazioni personali che Grindr raccoglie e, come per i messaggi di Scott, qualsiasi campo compilato qui sarebbe immediatamente visibile a chiunque acceda al suo account semplicemente conoscendo il suo indirizzo email:

Un paio di anni fa fece notizia quando si scoprì che Grindr stava inviando lo stato dell’HIV a terze parti e data la sensibilità di questi dati, giustamente. Questo, insieme a molti altri campi di cui sopra, è ciò che rende così sensazionale il fatto che i dati fossero così banalmente accessibili da chiunque potesse sfruttare questa semplice falla.

E per quanto riguarda il sito web in cui non potevo accedere senza essere rimandato all’app mobile? Ora che avevo effettuato l’accesso all’app con la nuova password di Scott, i tentativi successivi mi hanno semplicemente permesso di autorizzare io stesso la richiesta di accesso:

E questo è tutto – sono dentro anche sul sito web:

Questa è una delle tecniche di acquisizione di account più elementari che ho visto. Non riesco a capire perché il token di reset – che dovrebbe essere una chiave segreta – viene restituito nel corpo della risposta di una richiesta anonima. La facilità di sfruttamento è incredibilmente bassa e l’impatto è ovviamente significativo, quindi chiaramente questo è qualcosa da prendere sul serio…

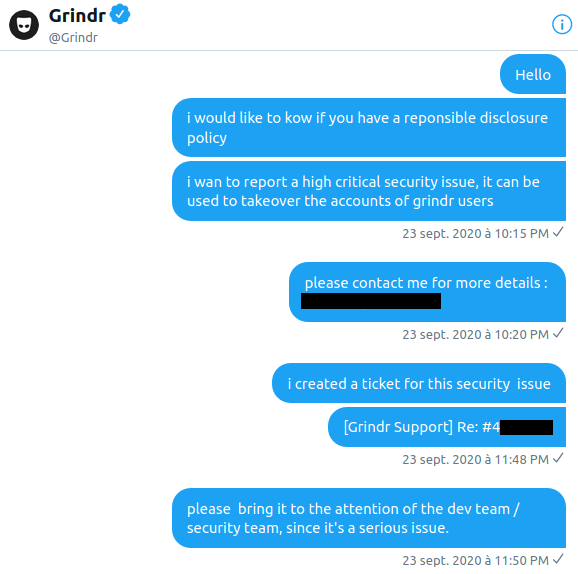

Solo che non lo era. La persona che ha inoltrato questa vulnerabilità ha anche condiviso la sua storia di chat con il supporto di Grindr. Dopo un po’ di tira e molla, ha fornito tutti i dettagli sufficienti per verificare facilmente l’approccio di acquisizione dell’account il 24 settembre. Il rappresentante del supporto Grindr ha dichiarato di aver “fatto un’escalation ai nostri sviluppatori” e ha immediatamente contrassegnato il ticket come “risolto”. Il mio contatto ha seguito il giorno successivo e ha chiesto un aggiornamento dello stato e ha ottenuto… grilli. Il giorno seguente, ha tentato di contattare anche gli indirizzi e-mail di aiuto/supporto e dopo 5 giorni di attesa e senza ricevere una risposta, mi ha contattato. Ha anche condiviso uno screenshot del suo tentativo di raggiungere Grindr via Twitter DM che, come gli altri tentativi di segnalare la vulnerabilità, è caduto nel vuoto.

Così ho provato a trovare un contatto di sicurezza a Grindr da solo:

Qualcuno ha un contatto di sicurezza a @Grindr che può collegarmi?

– Troy Hunt (@troyhunt) October 1, 2020

Sono consapevole che l’invio di un tweet del genere suscita tutti i tipi di risposte che inevitabilmente lo seguono e implica che qualcosa di cibernetico è sbagliato con Grindr. Twitto pubblicamente solo quando i tentativi ragionevoli di stabilire un contatto privato falliscono e, sulla base del paragrafo precedente, quei tentativi erano più che ragionevoli. Un amico mi ha effettivamente inviato un DM su Twitter e ha suggerito quanto segue:

Non sono sicuro che il tweet di Grindr fosse necessario, dato che i loro DM sono aperti e ti hanno contattato poco dopo

Questo è il motivo per cui non gli ho inviato un DM:

Questa strada è stata provata ed è fallita e suggerisco che l’unica ragione per cui il loro account Twitter mi ha risposto pubblicamente è perché il mio tweet ha raccolto molto interesse.

Dopo che il mio tweet è uscito. Ho avuto più persone che hanno immediatamente raggiunto e mi hanno fornito le informazioni di contatto per il loro team di sicurezza. Ho inoltrato il rapporto originale e in circa un’ora e mezza dal tweet, la risorsa vulnerabile era offline. Poco dopo, è tornata con una correzione. In tutta onestà a Grindr, nonostante il loro triage dei rapporti di sicurezza che necessitano di lavoro, la loro risposta dopo che sono riuscito a entrare in contatto con le persone giuste è stata esemplare. Ecco come hanno risposto quando sono stati avvicinati dal giornalista infosec Zack Whittaker:

Siamo grati al ricercatore che ha identificato una vulnerabilità. Il problema segnalato è stato risolto. Fortunatamente, crediamo di aver affrontato il problema prima che fosse sfruttato da qualsiasi malintenzionato. Come parte del nostro impegno a migliorare la sicurezza del nostro servizio, stiamo collaborando con una società di sicurezza leader per semplificare e migliorare la capacità dei ricercatori di sicurezza di segnalare problemi come questi. Inoltre, annunceremo presto un nuovo programma bug bounty per fornire ulteriori incentivi ai ricercatori per aiutarci a mantenere il nostro servizio sicuro in futuro.

Tutto sommato, questo è stato un brutto bug con un buon risultato: Grindr si è comportato bene una volta che mi sono messo in contatto con loro, credo che stiano facendo alcuni cambiamenti positivi sulla gestione dei rapporti di sicurezza e, naturalmente, il bug è stato risolto. Oh – e Scott si è fatto dei nuovi amici 😊

Sicurezza

Leave a Reply