Hacking Grindr Accounts with Copy and Paste

Sexualität, Beziehungen und Online-Dating sind alles ziemlich persönliche Dinge. Es sind Aspekte unseres Lebens, die viele Menschen lieber für sich behalten oder zumindest nur mit Menschen ihrer Wahl teilen wollen. Grindr ist „The World’s Largest Social Networking App for Gay, Bi, Trans, and Queer People“, was es für viele Menschen besonders sensibel macht. Das macht sie für viele Menschen besonders heikel. Nicht nur, weil die Nutzung der Website die eigene sexuelle Orientierung impliziert, sondern auch wegen der manchmal schwerwiegenden Konsequenzen, die sich ergeben, wenn man zur Zielgruppe von Grindr gehört. So wurde beispielsweise 2014 festgestellt, dass die ägyptische Polizei Grindr nutzt, um „Schwule in die Falle zu locken“, was in einem Land, das in Sachen LGBT-Gleichstellung nicht gerade auf der Höhe der Zeit ist, besonders beunruhigend ist. Ein weiterer Beweis dafür, wie wertvoll Grindr-Daten sind, kam letztes Jahr, als die US-Regierung der Meinung war, dass der chinesische Besitz des Dienstes ein nationales Sicherheitsrisiko darstelle. Kurz gesagt, Grindr-Daten sind sehr persönlich und aus mehreren Gründen zwangsläufig sehr sensibel.

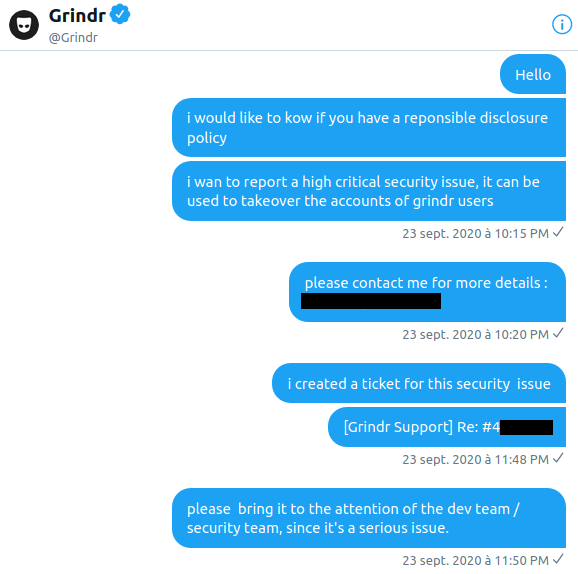

Anfang dieser Woche erhielt ich eine Twitter-DM von dem Sicherheitsforscher Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

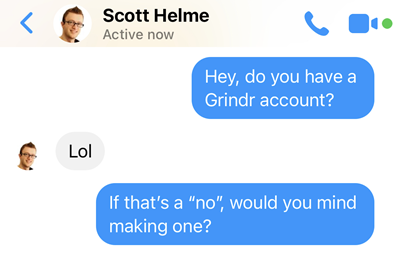

Er bat um Hilfe bei der Aufdeckung einer seiner Meinung nach schwerwiegenden Sicherheitslücke, und er stieß eindeutig auf eine Mauer. Ich bat um technische Details, damit ich die Echtheit seiner Behauptung überprüfen konnte, und die Informationen trafen ordnungsgemäß ein. Oberflächlich betrachtet sah es schlecht aus: komplette Kontoübernahme mit einem sehr trivialen Angriff. Aber ich wollte den Angriff verifizieren, und zwar ohne die Privatsphäre von irgendjemandem zu verletzen, also bat ich Scott Helme um Unterstützung:

Scott hat sich in der Vergangenheit mit vielen Sicherheitsproblemen dieser Art befasst und mir vor ein paar Jahren bei der Enthüllung des Nissan Leaf geholfen und war gerne bereit zu helfen. Alles, was ich brauchte, war, dass Scott ein Konto erstellte und mir seine E-Mail-Adresse mitteilte, die in diesem Fall [email protected] war.

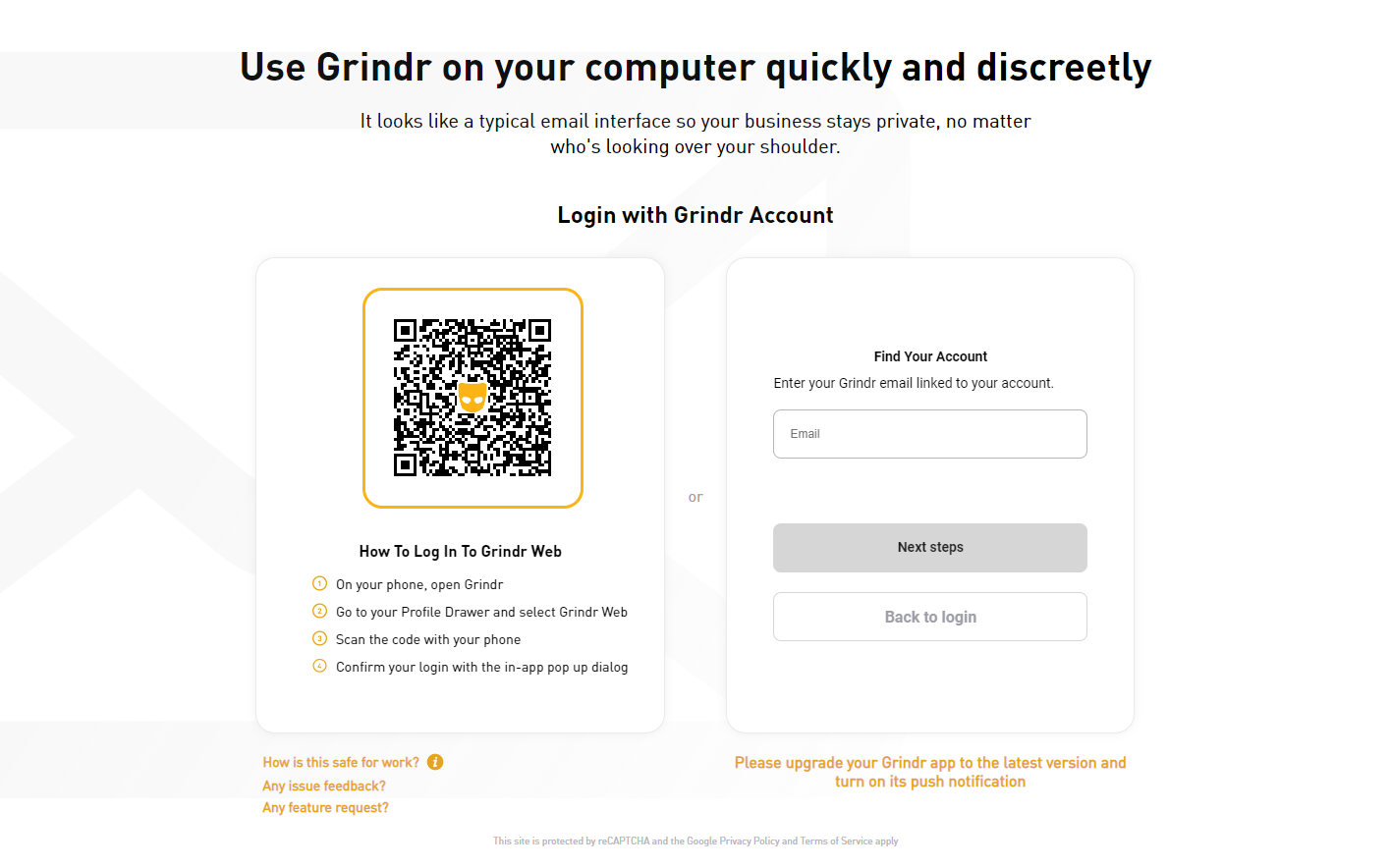

Die Übernahme des Kontos begann mit der Seite zum Zurücksetzen des Passworts bei Grindr:

Ich gab Scotts Adresse ein, löste ein und erhielt dann folgende Antwort:

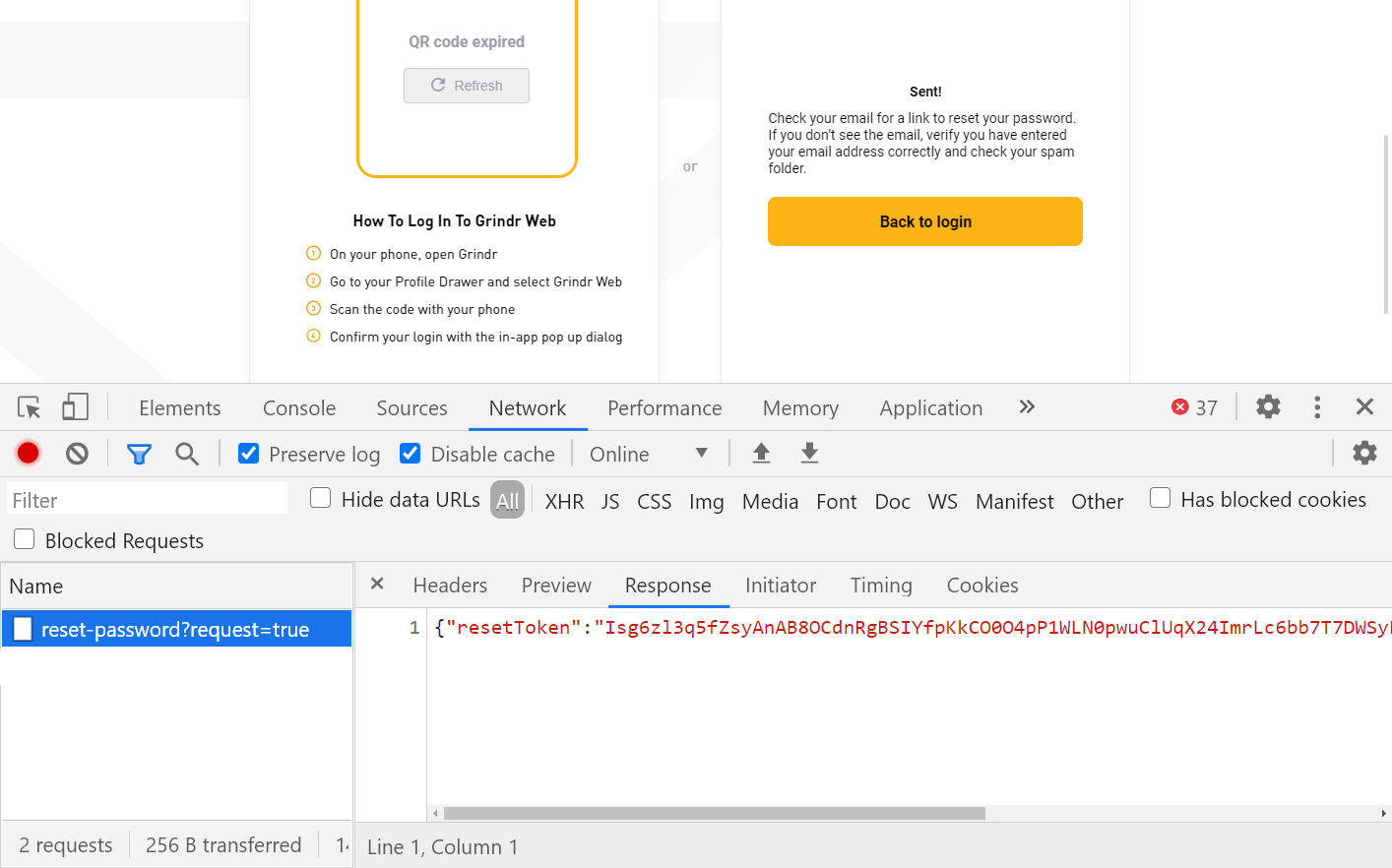

Ich habe die Entwicklungswerkzeuge geöffnet, weil das Reset-Token in der Antwort der Schlüssel ist. Ich habe es in die Zwischenablage kopiert und dann in die folgende URL eingefügt:

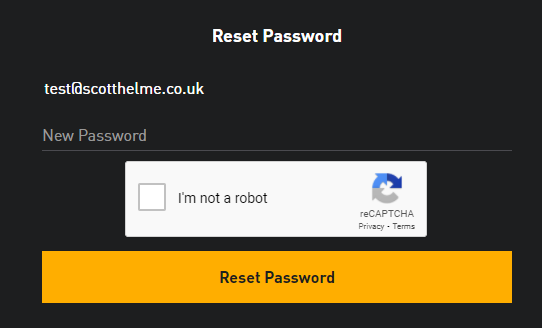

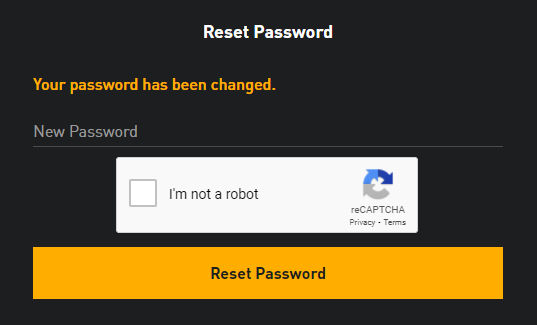

In dieser URL sind sowohl das Token als auch Scotts E-Mail-Adresse enthalten. Jeder kann dieses Muster leicht herausfinden, indem er sein eigenes Grindr-Konto erstellt, dann ein Passwort zurücksetzt und sich den Inhalt der erhaltenen E-Mail ansieht. Als ich diese URL lud, wurde ich aufgefordert, ein neues Passwort zu setzen und die :

Und das war’s – das Passwort wurde geändert:

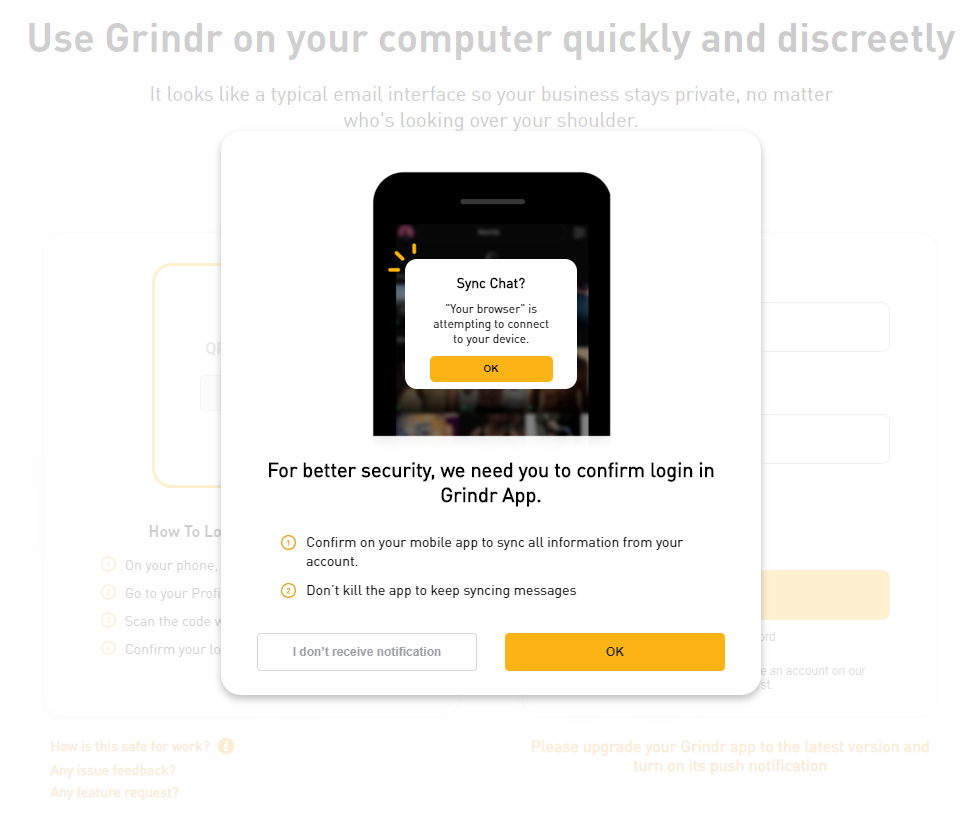

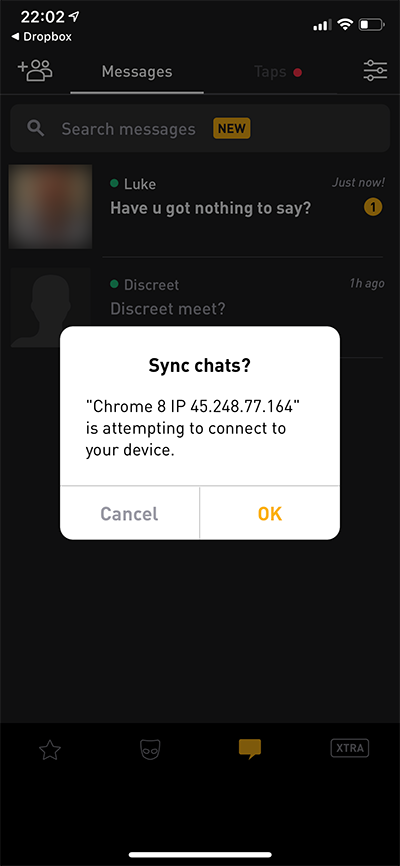

So loggte ich mich in das Konto ein, wurde aber sofort mit dem folgenden Bildschirm konfrontiert:

Huh, du brauchst also die App? Na gut, dann loggen wir uns eben über die App ein:

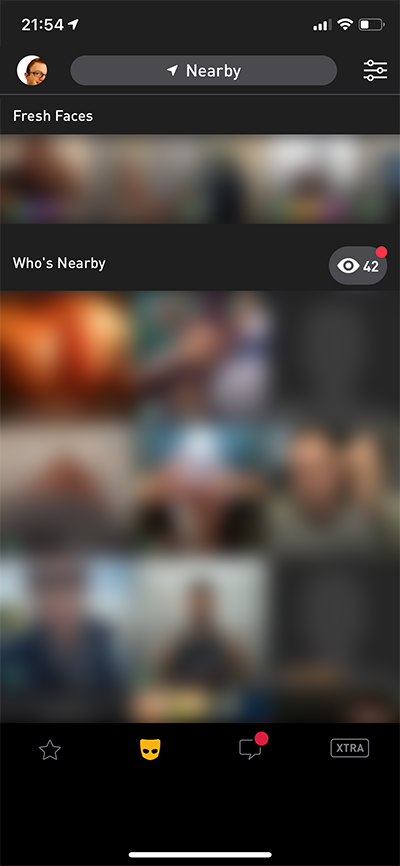

Und… Ich bin drin!

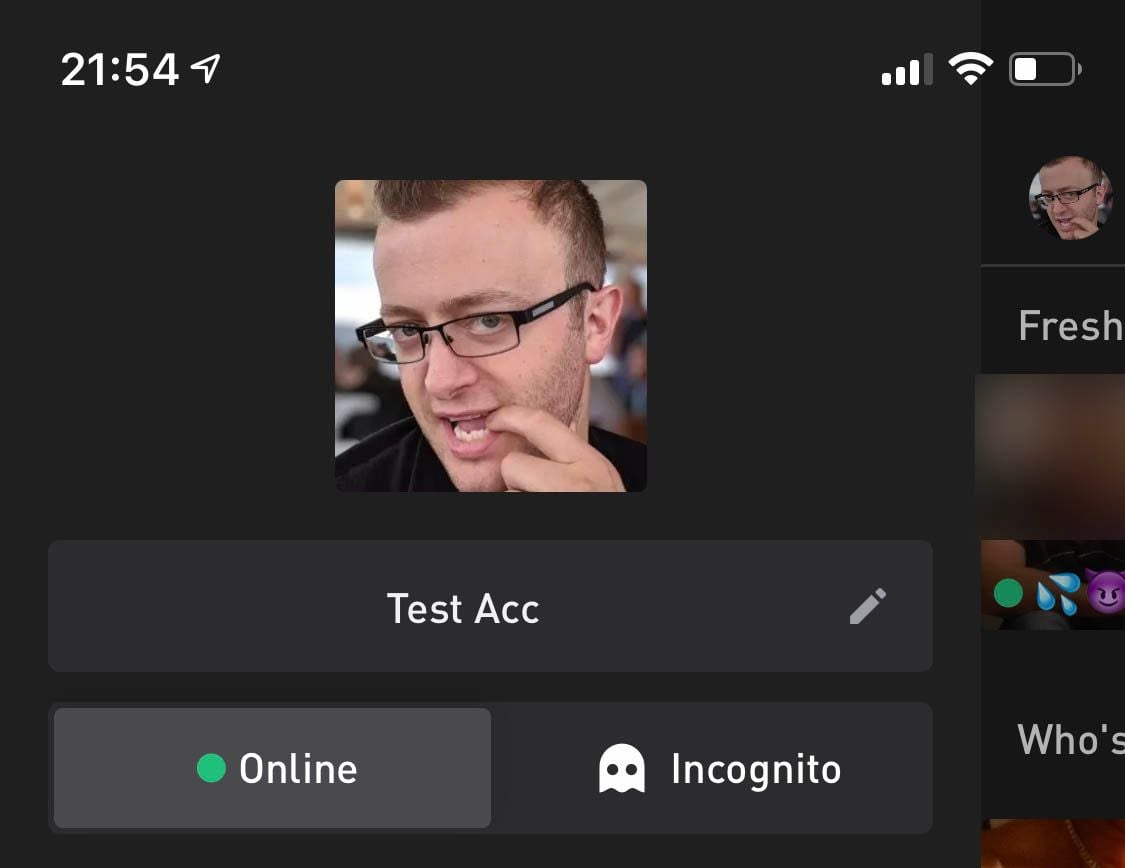

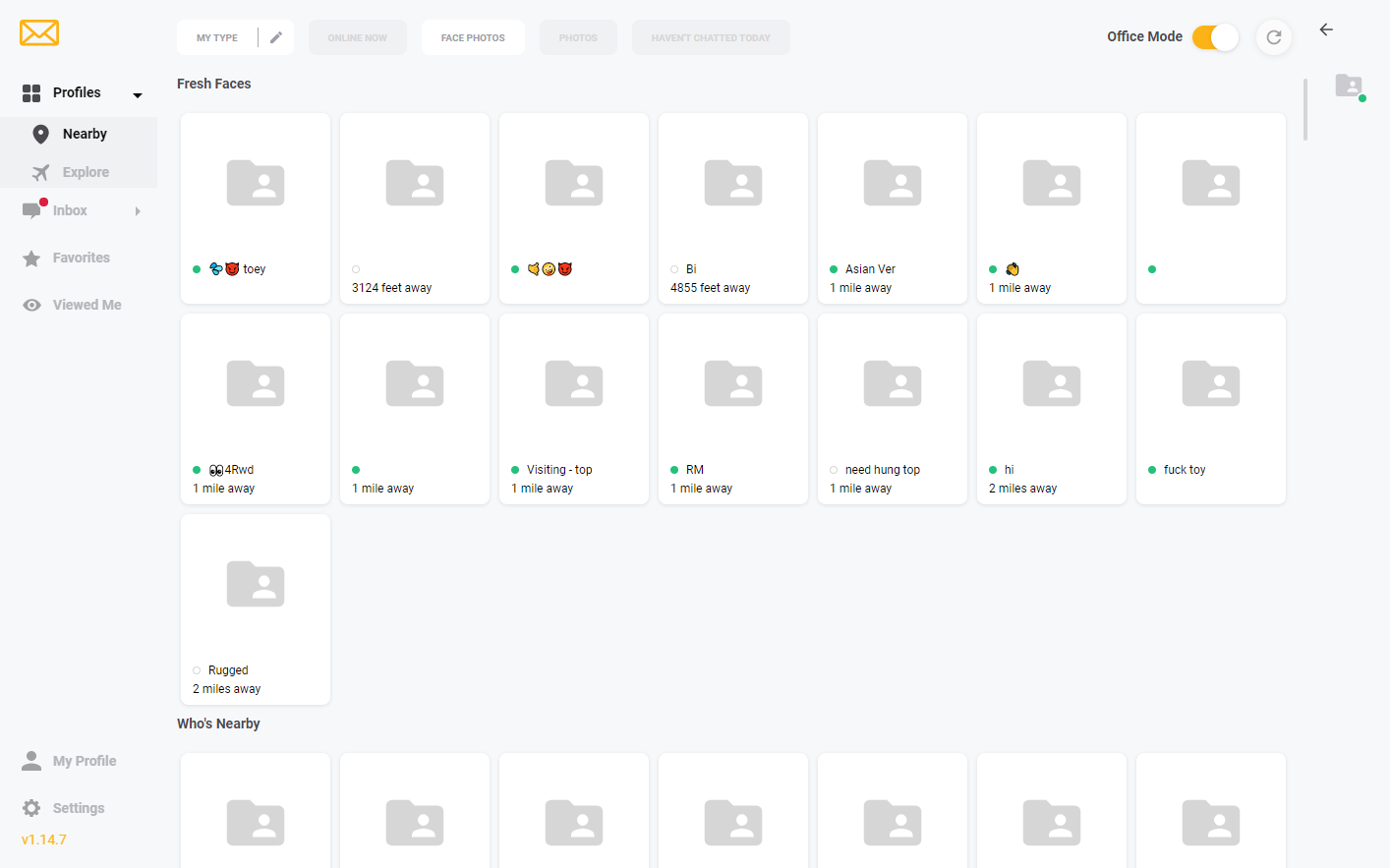

Vollständige Kontoübernahme. Das bedeutet, dass ich Zugriff auf alles habe, worauf der ursprüngliche Grindr-Kontoinhaber Zugriff hatte, zum Beispiel auf sein Profilbild (das ich sofort in ein passenderes geändert habe):

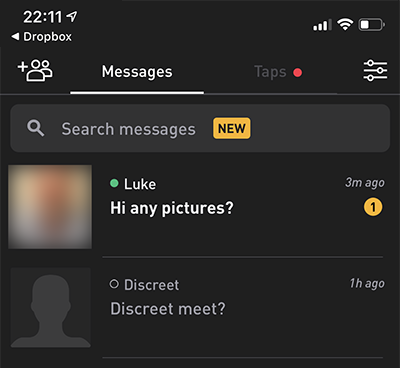

Um diese Zeit herum begann Scott, private Nachrichten zu erhalten, sowohl eine Anfrage für ein persönliches Treffen als auch eine Anfrage für Fotos:

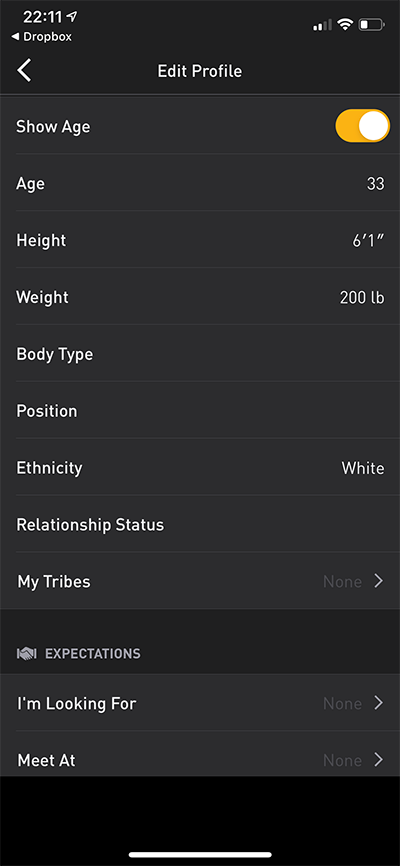

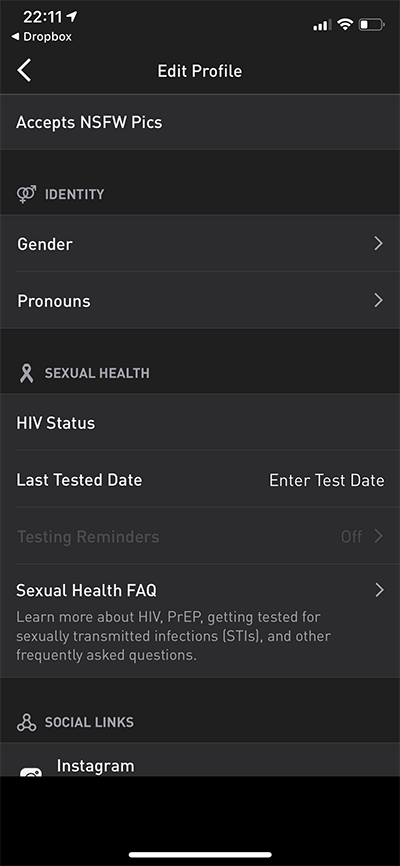

Die Konversation mit Luke ging ziemlich schnell in die Hose und ich kann sie hier nicht wiedergeben, aber der Gedanke, dass dieser Dialog (und wenn er sie geschickt hätte, seine Bilder) von unbekannten Dritten eingesehen werden könnte, ist äußerst beunruhigend. Man bedenke auch das Ausmaß der persönlichen Informationen, die Grindr sammelt. Wie bei Scotts Nachrichten wären alle ausgefüllten Felder hier sofort für jeden sichtbar, der auf sein Konto zugreift, indem er einfach seine E-Mail-Adresse kennt:

Vor ein paar Jahren machte es Schlagzeilen, als festgestellt wurde, dass Grindr den HIV-Status an Dritte weitergibt, und das angesichts der Sensibilität dieser Daten zu Recht. Dies und viele der anderen oben genannten Bereiche machen es so sensationell, dass die Daten für jeden, der diese einfache Schwachstelle ausnutzen konnte, so leicht zugänglich waren.

Und was die Website angeht, auf der ich mich nicht einloggen konnte, ohne auf die mobile App zurückgeleitet zu werden? Nachdem ich mich mit Scotts neuem Passwort in die App eingeloggt hatte, konnte ich bei weiteren Versuchen die Login-Anfrage einfach selbst autorisieren:

Und das war’s – ich bin auch auf der Website drin:

Das ist eine der einfachsten Techniken zur Übernahme von Konten, die ich je gesehen habe. Ich kann mir nicht erklären, warum das Reset-Token – das ein geheimer Schlüssel sein sollte – im Antwortkörper einer anonym gestellten Anfrage zurückgegeben wird. Es ist unglaublich einfach, diese Schwachstelle auszunutzen, und die Auswirkungen sind offensichtlich beträchtlich, so dass dies eindeutig ernst zu nehmen ist…

Aber das war es nicht. Die Person, die diese Sicherheitslücke weitergegeben hat, hat auch ihren Chatverlauf mit dem Grindr-Support geteilt. Nach einigem Hin und Her lieferte er vollständige Details, die ausreichten, um den Ansatz der Kontoübernahme am 24. September leicht zu verifizieren. Der Grindr-Supportmitarbeiter erklärte, dass er die Angelegenheit an unsere Entwickler weitergeleitet“ habe und kennzeichnete das Ticket sofort als behoben“. Mein Kontakt fragte am nächsten Tag nach einem Status-Update und bekam… Grillen. Am nächsten Tag versuchte er, auch die Hilfe-/Support-E-Mail-Adressen zu kontaktieren, und nachdem er 5 Tage lang gewartet und keine Antwort erhalten hatte, kontaktierte er mich. Er teilte auch einen Screenshot seines Versuchs, Grindr per Twitter-DM zu erreichen, der, wie die anderen Versuche, die Schwachstelle zu melden, auf taube Ohren stieß.

So habe ich selbst versucht, einen Sicherheitskontakt bei Grindr zu finden:

Kann mich jemand mit einem Sicherheitskontakt bei @Grindr verbinden?

– Troy Hunt (@troyhunt) October 1, 2020

Ich bin mir bewusst, dass das Senden eines solchen Tweets alle möglichen Reaktionen hervorruft, die unweigerlich darauf folgen und implizieren, dass bei Grindr etwas im Cyberspace nicht stimmt. Ich tweete nur öffentlich, wenn vernünftige Versuche, privat Kontakt aufzunehmen, fehlgeschlagen sind, und nach dem vorherigen Absatz waren diese Versuche mehr als vernünftig. Ein Freund hat mir auf Twitter eine DM geschickt und folgendes vorgeschlagen:

Ich bin mir nicht sicher, ob der Tweet von Grindr notwendig war, da ihre DMs offen sind und sie dich ziemlich bald danach kontaktiert haben

Deshalb habe ich ihnen keine DM geschickt:

Dieser Weg wurde versucht und ist fehlgeschlagen, und ich vermute, dass der einzige Grund, warum ihr Twitter-Account mir öffentlich geantwortet hat, der war, dass mein Tweet auf großes Interesse gestoßen ist.

Nachdem mein Tweet veröffentlicht wurde. Mehrere Personen haben sich sofort bei mir gemeldet und mir die Kontaktdaten ihres Sicherheitsteams gegeben. Ich habe den ursprünglichen Bericht weitergeleitet, und etwa anderthalb Stunden nach dem Tweet war die gefährdete Ressource offline. Kurze Zeit später war sie mit einem Fix wieder verfügbar. Fairerweise muss man sagen, dass Grindr trotz der Einstufung von Sicherheitsberichten, die bearbeitet werden müssen, vorbildlich reagiert hat, nachdem es mir gelungen war, mit den richtigen Leuten in Kontakt zu treten. So reagierte das Unternehmen, als es von Infosec-Journalist Zack Whittaker angesprochen wurde:

Wir sind dem Forscher dankbar, der eine Sicherheitslücke gefunden hat. Das gemeldete Problem wurde behoben. Glücklicherweise glauben wir, dass wir das Problem behoben haben, bevor es von böswilligen Parteien ausgenutzt werden konnte. Im Rahmen unseres Engagements für die Verbesserung der Sicherheit unseres Dienstes arbeiten wir mit einem führenden Sicherheitsunternehmen zusammen, um die Möglichkeit für Sicherheitsforscher zu vereinfachen und zu verbessern, Probleme wie diese zu melden. Außerdem werden wir in Kürze ein neues Bug-Bounty-Programm ankündigen, um Forschern zusätzliche Anreize zu bieten, uns dabei zu helfen, unseren Dienst auch in Zukunft sicher zu halten.

Alles in allem war dies ein schlimmer Fehler mit einem guten Ausgang: Grindr hat sich gut verhalten, nachdem ich mich mit ihnen in Verbindung gesetzt hatte, ich glaube, sie nehmen einige positive Änderungen im Umgang mit Sicherheitsmeldungen vor und natürlich wurde der Fehler behoben. Oh – und Scott hat ein paar neue Freunde gefunden 😊

Sicherheit

Leave a Reply