Piratage des comptes Grindr avec copier-coller

La sexualité, les relations et les rencontres en ligne sont toutes des choses plutôt personnelles. Ce sont des aspects de notre vie que beaucoup de gens choisissent de garder privés ou, à tout le moins, de ne partager qu’avec les personnes de notre choix. Grindr est « l’application de réseau social la plus importante au monde pour les gays, les bi, les trans et les queers », ce qui, pour beaucoup, en fait un sujet particulièrement sensible. Ce n’est pas seulement parce que l’utilisation du site implique l’orientation sexuelle d’une personne, mais aussi parce que les conséquences de l’appartenance à la population cible de Grindr sont parfois graves. Par exemple, en 2014, la police égyptienne a découvert qu’elle utilisait Grindr pour « piéger les homosexuels », ce qui était particulièrement inquiétant dans un pays qui n’est pas exactement en phase avec l’égalité LGBT. Une autre démonstration de la valeur des données de Grindr a été faite l’année dernière lorsque le gouvernement américain a estimé que la propriété chinoise du service constituait un risque pour la sécurité nationale. En bref, les données Grindr sont très personnelles et inévitablement, très sensibles pour de multiples raisons.

En début de semaine, j’ai reçu un DM Twitter du chercheur en sécurité Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

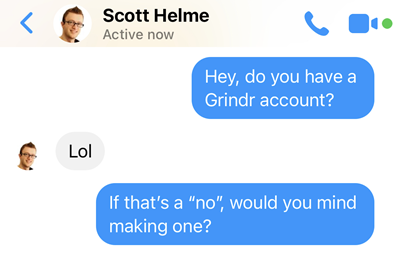

Il voulait de l’aide pour divulguer ce qu’il croyait être une grave vulnérabilité de sécurité et clairement, il se heurtait à un mur de briques. J’ai demandé des détails techniques afin de pouvoir valider l’authenticité de sa demande et l’information est dûment arrivée. À première vue, les choses se présentaient mal : une prise de contrôle complète du compte par une attaque très banale. Mais je voulais vérifier l’attaque et le faire sans violer la vie privée de quiconque, alors j’ai demandé l’aide de Scott Helme :

Scott a traité de nombreux problèmes de sécurité comme celui-ci dans le passé, de plus il m’a aidé avec la divulgation de la Nissan Leaf il y a quelques années aussi et était heureux de m’aider. Tout ce dont j’avais besoin était que Scott crée un compte et me fasse connaître l’adresse e-mail qu’il utilisait qui, dans ce cas, était [email protected].

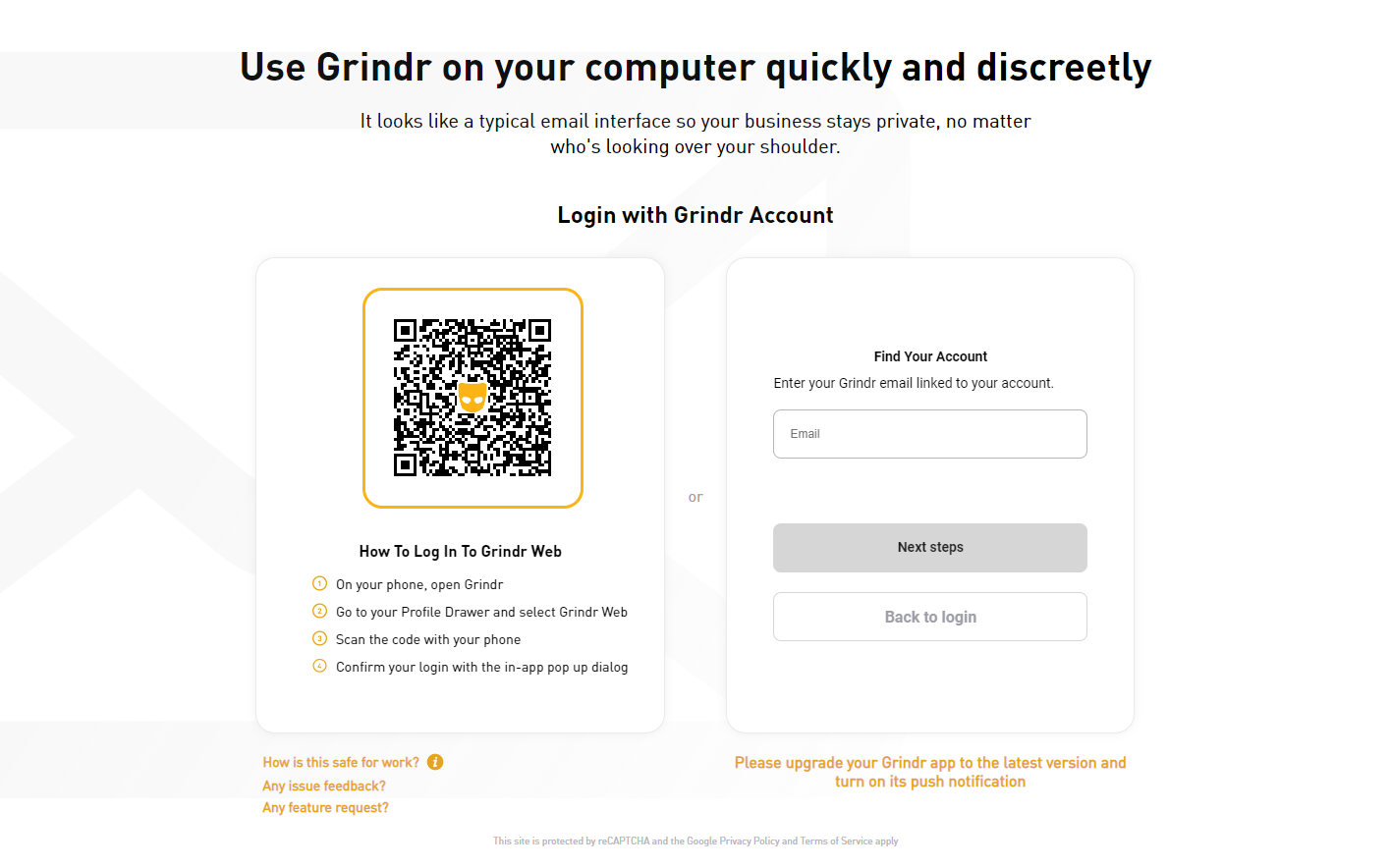

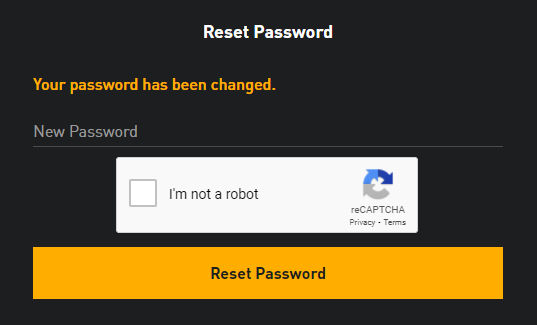

La prise de contrôle du compte a tout d’abord commencé par la page de réinitialisation du mot de passe de Grindr :

J’ai entré l’adresse de Scott, résolu un et ensuite reçu la réponse suivante :

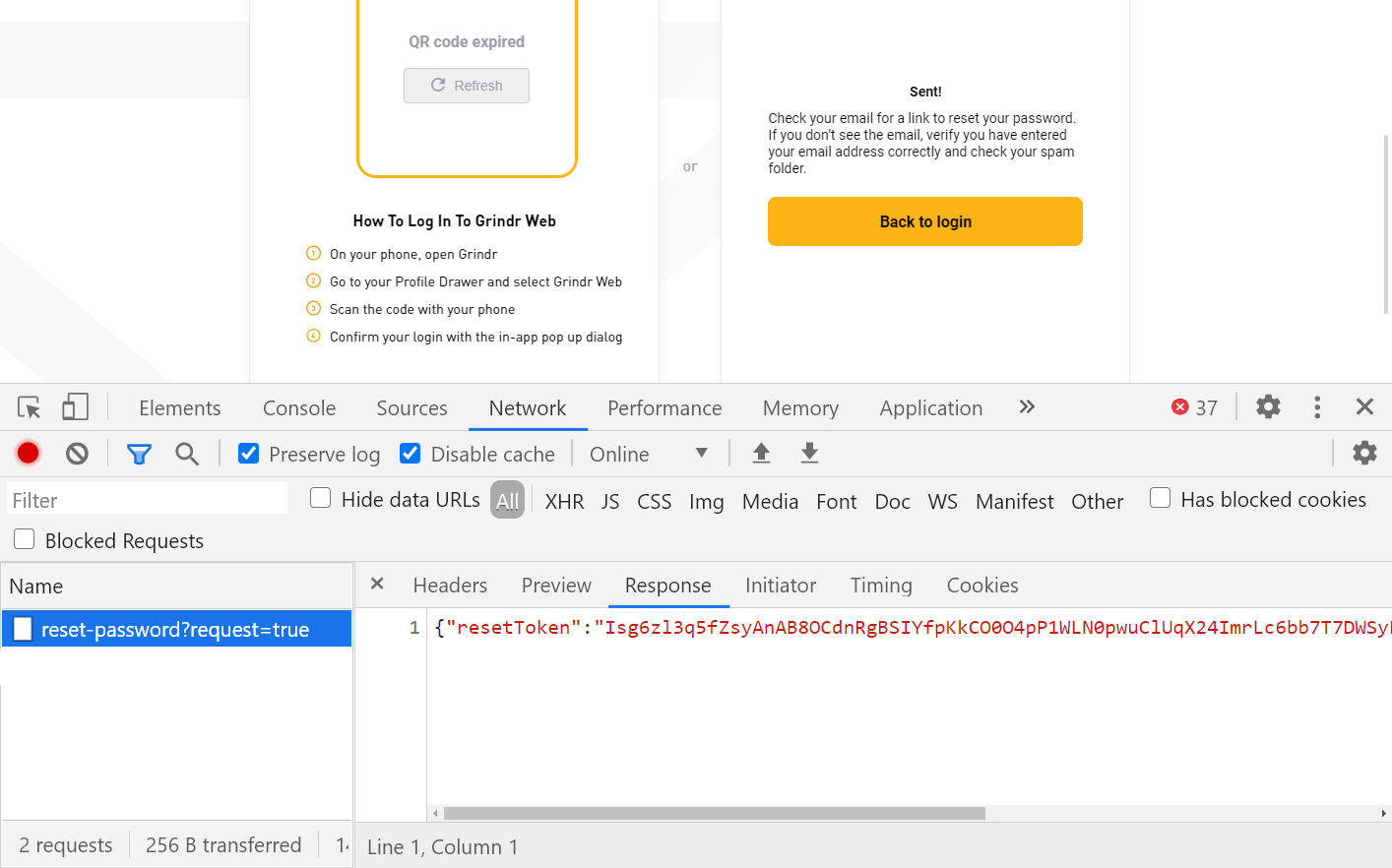

J’ai fait sauter les outils de développement parce que le jeton de réinitialisation dans la réponse est clé. En fait, c’est la clé et je l’ai copié sur le presse-papiers avant de le coller dans l’URL suivante:

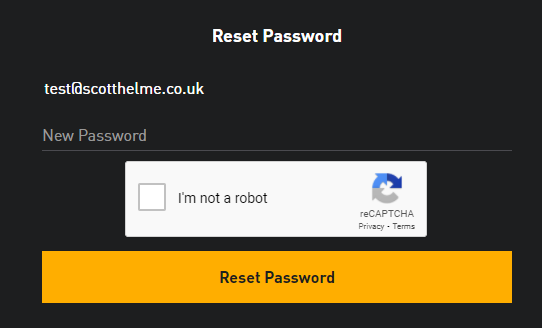

Vous verrez à la fois le jeton et l’adresse e-mail de Scott dans cette URL. Il est facile pour quiconque d’établir ce schéma en créant son propre compte Grindr, puis en réinitialisant le mot de passe et en examinant le contenu de l’e-mail reçu. En chargeant cette URL, j’ai été invité à définir un nouveau mot de passe et à passer le :

Et c’est tout – le mot de passe a été modifié :

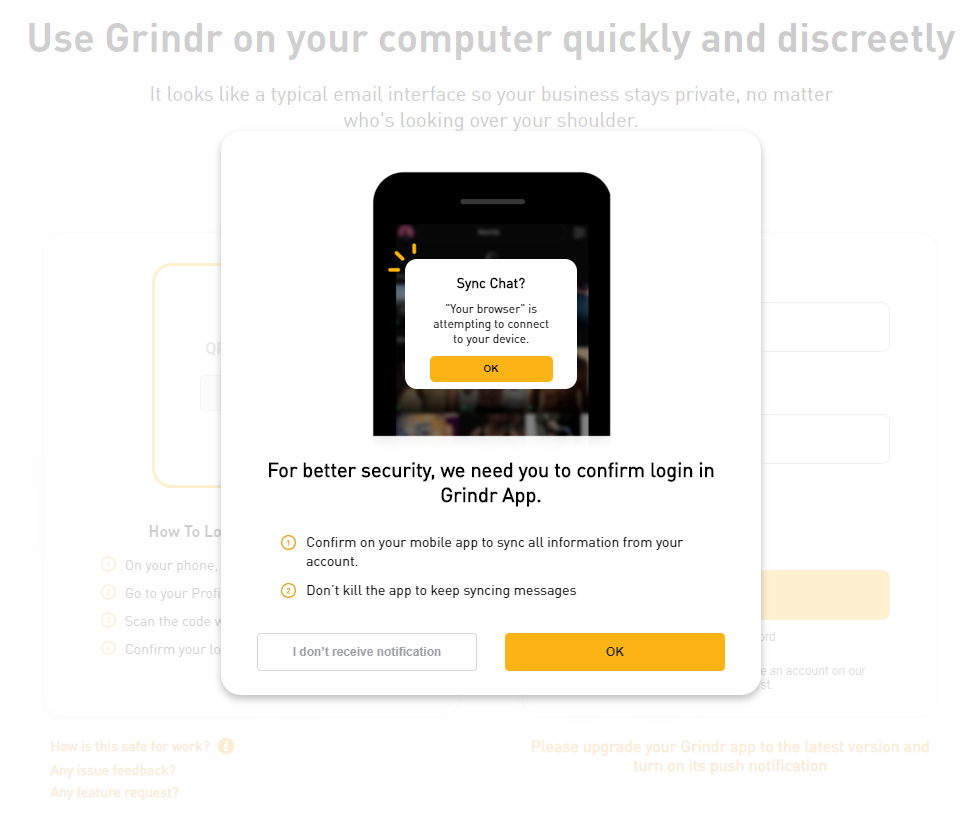

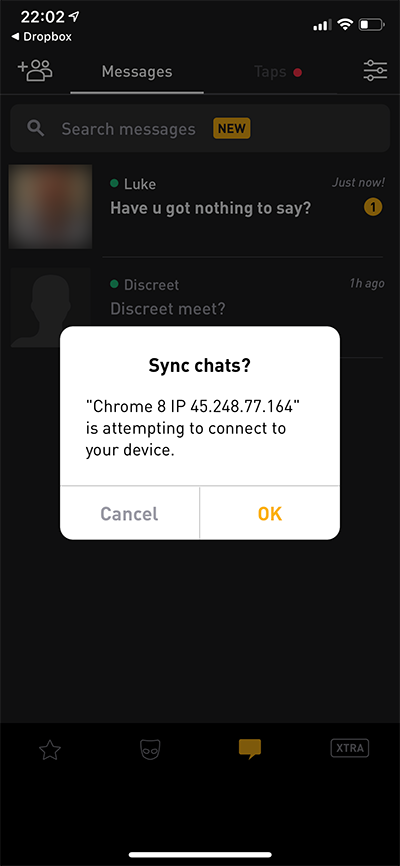

Je me suis donc connecté au compte mais l’écran suivant s’est immédiatement affiché :

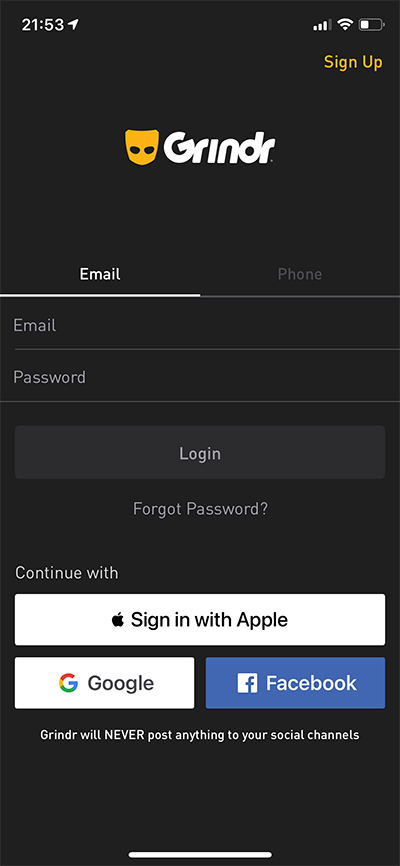

Héh, vous avez donc besoin de l’application ? Très bien alors, connectons nous simplement via l’application:

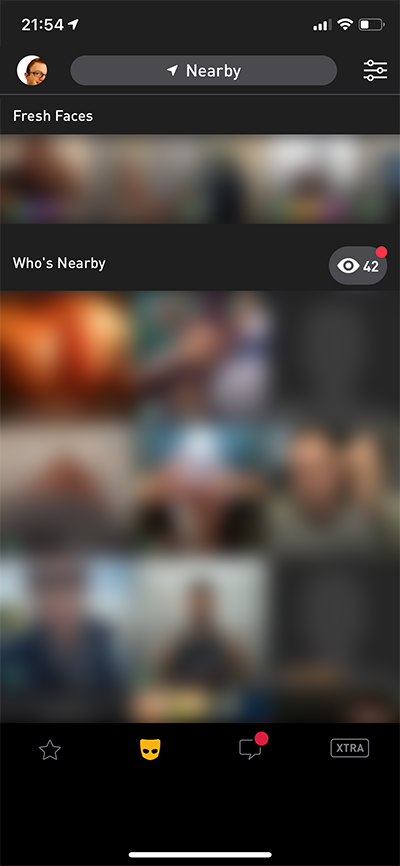

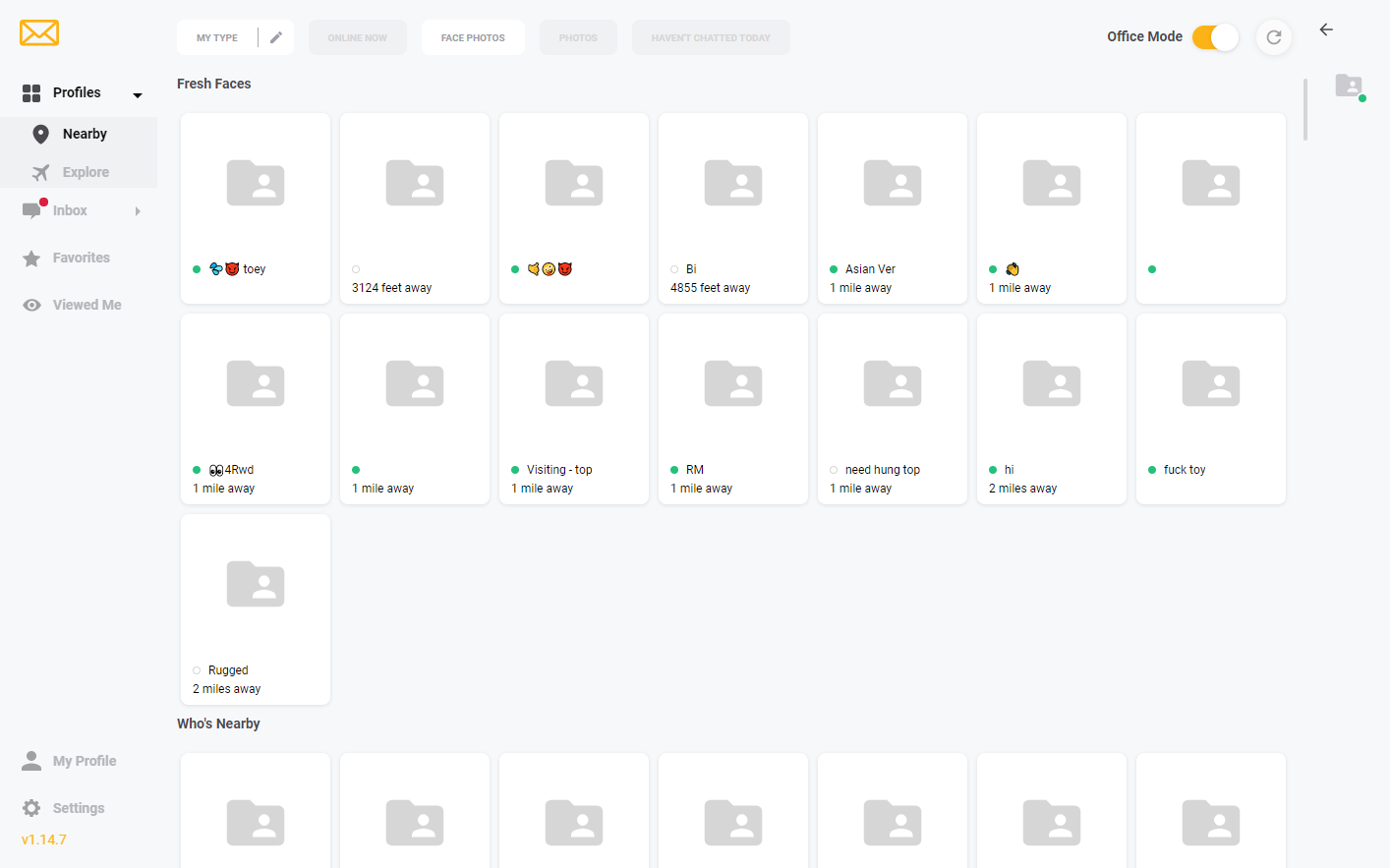

Et…. J’y suis !

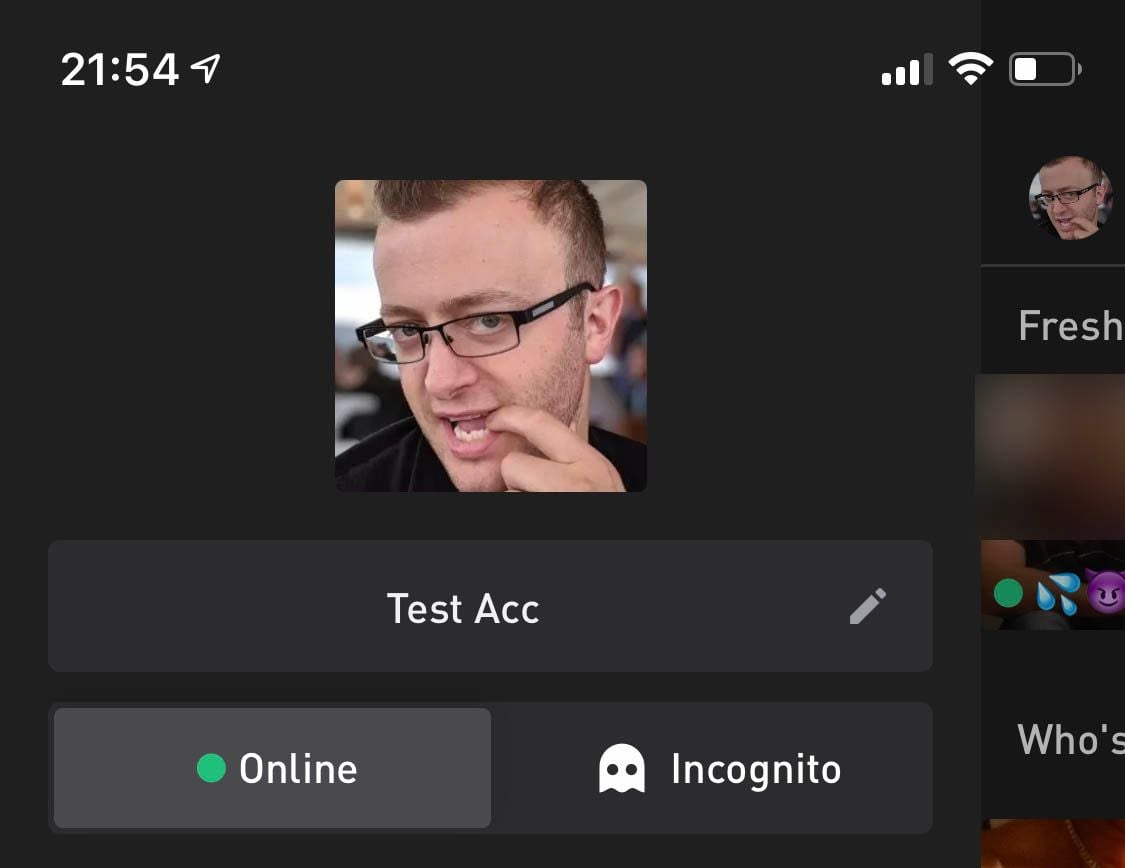

Prise en charge complète du compte. Ce qui signifie que j’ai accès à tout ce à quoi le titulaire original du compte Grindr avait accès, par exemple, sa photo de profil (que j’ai immédiatement changée pour une plus appropriée):

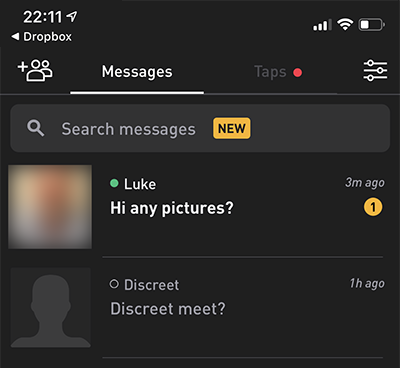

A peu près à ce moment-là, Scott a commencé à recevoir des messages privés, à la fois une demande de rencontre personnelle et une demande de photos :

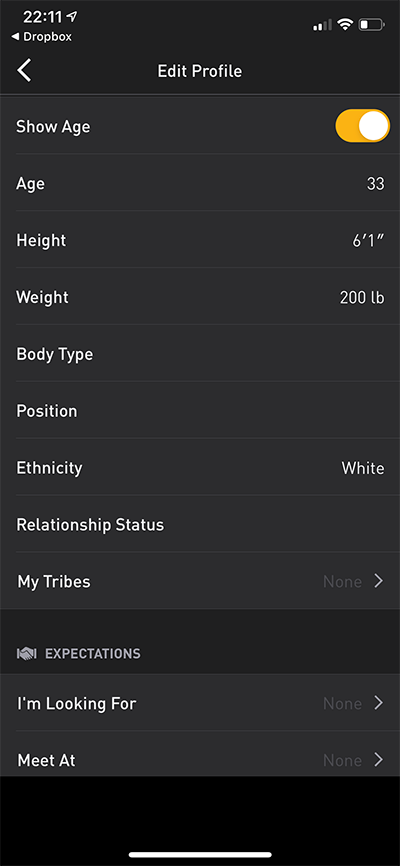

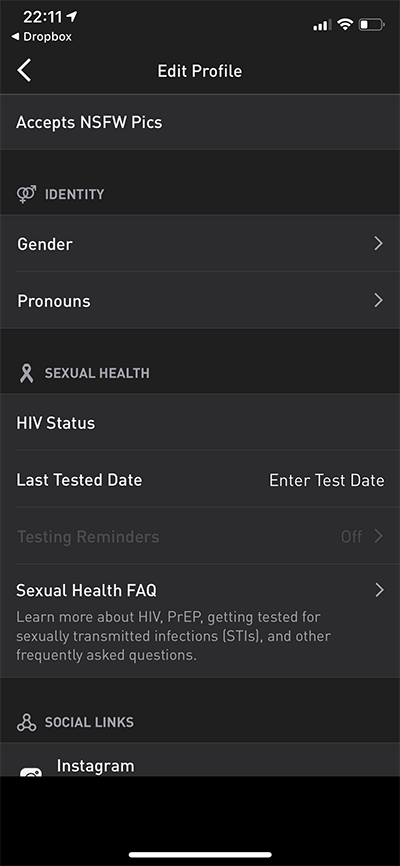

La conversation avec Luke a dégénéré assez rapidement et je ne peux pas la reproduire ici, mais l’idée que ce dialogue (et s’il les avait envoyées, ses photos) soit accessible à des tiers inconnus est extrêmement préoccupante. Considérez également l’étendue des informations personnelles collectées par Grindr et, comme pour les messages de Scott, tout champ rempli ici serait immédiatement visible pour quiconque accède à son compte simplement en connaissant son adresse e-mail :

Il y a quelques années, cela a fait les gros titres lorsque l’on a découvert que Grindr envoyait le statut VIH à des tiers et, étant donné la sensibilité de ces données, à juste titre. C’est ce qui, avec de nombreux autres champs ci-dessus, rend si sensationnel le fait que les données étaient si trivialement accessibles par quiconque pouvait exploiter cette simple faille.

Et quant au site Web auquel je ne pouvais pas me connecter sans être renvoyé à l’application mobile ? Maintenant que je m’étais connecté à l’application avec le nouveau mot de passe de Scott, les tentatives suivantes m’ont simplement permis d’autoriser moi-même la demande de connexion :

Et c’est tout – je suis dedans sur le site web aussi :

C’est l’une des techniques de prise de contrôle de compte les plus basiques que j’ai vues. Je ne peux pas comprendre pourquoi le jeton de réinitialisation – qui devrait être une clé secrète – est renvoyé dans le corps de réponse d’une demande émise anonymement. La facilité d’exploitation est incroyablement faible et l’impact est évidemment significatif, donc clairement c’est quelque chose à prendre au sérieux…

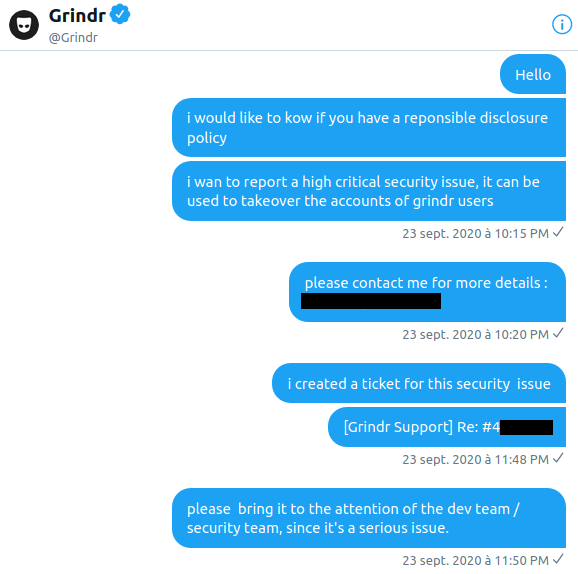

Sauf que ça ne l’était pas. La personne qui a transmis cette vulnérabilité a également partagé son historique de chat avec le support de Grindr. Après quelques va-et-vient, il a fourni des détails complets suffisants pour vérifier facilement la démarche de prise de contrôle du compte le 24 septembre. Le représentant du service d’assistance de Grindr a déclaré qu’il avait « transmis le problème à nos développeurs » et a immédiatement signalé le ticket comme « résolu ». Mon contact a fait un suivi le lendemain et a demandé une mise à jour de l’état d’avancement du dossier, mais il a obtenu… une réponse négative. Le jour suivant, il a tenté de contacter les adresses e-mail d’aide et de support et, après 5 jours d’attente sans réponse, il m’a contacté. Il a également partagé une capture d’écran de sa tentative de joindre Grindr via Twitter DM qui, comme les autres tentatives de signaler la vulnérabilité, est tombée dans l’oreille d’un sourd.

J’ai donc essayé de trouver moi-même un contact de sécurité chez Grindr :

Quelqu’un a une sécurité chez @Grindr avec qui il peut me connecter ?

– Troy Hunt (@troyhunt) 1er octobre 2020

Je suis conscient que l’envoi d’un tel tweet suscite toutes les sortes de réponses qui l’ont inévitablement suivi et implique que quelque chose de cybernétique ne va pas avec Grindr. Je ne tweete publiquement qu’une fois que les tentatives raisonnables de prise de contact en privé ont échoué et, sur la base du paragraphe précédent, ces tentatives étaient plus que raisonnables. Un ami m’a en fait envoyé un DM sur Twitter et a suggéré ce qui suit :

Pas sûr que ce tweet de Grindr était nécessaire, étant donné que leurs DM sont ouverts et qu’ils vous ont contacté assez rapidement

C’est pourquoi je ne les ai pas DM :

Cette voie a été essayée et a échoué et je suggère que la seule raison pour laquelle leur compte Twitter m’a répondu publiquement était parce que mon tweet a suscité beaucoup d’intérêt.

Après que mon tweet soit sorti. Plusieurs personnes m’ont immédiatement contacté pour me donner les coordonnées de leur équipe de sécurité. J’ai fait suivre le rapport original et dans environ une heure et demie après le tweet, la ressource vulnérable était hors ligne. Peu de temps après, elle a été remise en service avec un correctif. Pour être juste envers Grindr, malgré leur triage des rapports de sécurité nécessitant un travail, leur réponse après que j’ai réussi à entrer en contact avec les bonnes personnes a été exemplaire. Voici comment ils ont répondu lorsqu’ils ont été approchés par le journaliste d’Infosec Zack Whittaker:

Nous sommes reconnaissants pour le chercheur qui a identifié une vulnérabilité. Le problème signalé a été corrigé. Heureusement, nous pensons avoir réglé le problème avant qu’il ne soit exploité par des parties malveillantes. Dans le cadre de notre engagement à améliorer la sûreté et la sécurité de notre service, nous nous sommes associés à une société de sécurité de premier plan pour simplifier et améliorer la capacité des chercheurs en sécurité à signaler des problèmes tels que ceux-ci. En outre, nous annoncerons bientôt un nouveau programme de prime de bug pour fournir des incitations supplémentaires aux chercheurs pour nous aider à garder notre service sécurisé à l’avenir.

En somme, c’était un mauvais bug avec un bon résultat : Grindr a bien fait une fois que j’ai pris contact avec eux, je crois qu’ils font des changements positifs autour du traitement des rapports de sécurité et, bien sûr, le bug a été corrigé. Oh – et Scott s’est fait de nouveaux amis 😊

Sécurité

Leave a Reply