Inspection profonde des paquets (DPI)

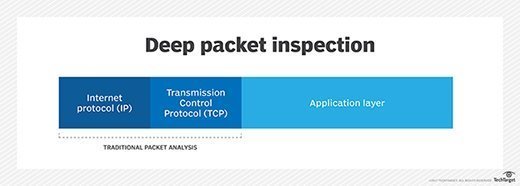

L’inspection profonde des paquets (DPI) est une méthode avancée d’examen et de gestion du trafic réseau. Il s’agit d’une forme de filtrage des paquets qui permet de localiser, d’identifier, de classer, de réacheminer ou de bloquer les paquets contenant des données spécifiques ou des charges utiles de code que le filtrage conventionnel des paquets, qui n’examine que les en-têtes des paquets, ne peut pas détecter.

Une fois exécutée comme une fonction de pare-feu, l’inspection approfondie des paquets fonctionne au niveau de la couche application du modèle de référence Open Systems Interconnection (OSI).

Comment fonctionne l’inspection approfondie des paquets

L’inspection approfondie des paquets examine le contenu des paquets passant par un point de contrôle donné et prend des décisions en temps réel sur la base de règles attribuées par une entreprise, un fournisseur de services Internet (ISP) ou un gestionnaire de réseau, en fonction de ce que contient un paquet.

Les formes précédentes de filtrage des paquets ne regardaient que les informations d’en-tête, ce qui, pour utiliser une analogie, équivaut à lire les adresses imprimées sur l’extérieur d’une enveloppe. Cela était dû en partie aux limites de la technologie. Jusqu’à récemment, les pare-feu n’avaient pas la puissance de traitement nécessaire pour effectuer des inspections plus approfondies sur de gros volumes de trafic en temps réel. Les progrès technologiques ont permis à l’IAP d’effectuer des inspections plus poussées qui ressemblent davantage à l’ouverture d’une enveloppe et à la lecture de son contenu.

Deep packet inspection peut examiner le contenu des messages et identifier l’application ou le service spécifique dont il provient. En outre, les filtres peuvent être programmés pour rechercher et réacheminer le trafic réseau provenant d’une plage d’adresses IP (Internet Protocol) spécifique ou d’un certain service en ligne comme Facebook.

Utilisations courantes de l’inspection approfondie des paquets

L’IPD peut être utilisée à des fins bienveillantes en tant qu’outil de sécurité réseau : pour la détection et l’interception de virus et d’autres formes de trafic malveillant. Mais elle peut également être utilisée pour des activités plus néfastes comme l’écoute clandestine.

L’inspection approfondie des paquets peut également être utilisée dans la gestion du réseau pour rationaliser le flux du trafic réseau. Par exemple, un message étiqueté comme hautement prioritaire peut être acheminé vers sa destination avant les messages moins importants ou de faible priorité ou les paquets impliqués dans la navigation Internet occasionnelle. L’IAP peut également être utilisée pour le transfert de données étranglé afin d’empêcher les abus de pair à pair, donc, améliorer les performances du réseau.

Parce que l’inspection profonde des paquets permet d’identifier l’auteur ou le destinataire d’un contenu contenant des paquets spécifiques, elle a suscité l’inquiétude des défenseurs de la vie privée et des opposants à la neutralité du net.

Limites de l’inspection approfondie des paquets

L’inspection approfondie des paquets présente au moins trois limites importantes.

Premièrement, elle peut créer de nouvelles vulnérabilités en plus de la protection contre les vulnérabilités existantes. Bien qu’elle soit efficace contre les attaques par débordement de tampon, les attaques par déni de service (DoS) et certains types de logiciels malveillants, l’IAP peut également être exploitée pour faciliter les attaques dans ces mêmes catégories.

Deuxièmement, l’inspection approfondie des paquets ajoute à la complexité et à la lourdeur des pare-feu existants et des autres logiciels liés à la sécurité. L’inspection approfondie des paquets nécessite ses propres mises à jour et révisions périodiques pour rester d’une efficacité optimale.

Troisièmement, l’IAP peut réduire la vitesse du réseau parce qu’elle augmente la charge sur les processeurs des pare-feu.

Malgré ces limites, de nombreux administrateurs de réseau ont adopté la technologie d’inspection approfondie des paquets pour tenter de faire face à une augmentation perçue de la complexité et de la nature généralisée des périls liés à Internet.

Leave a Reply