Hackear cuentas de Grindr con copiar y pegar

La sexualidad, las relaciones y las citas online son cosas bastante personales. Son aspectos de nuestras vidas que muchas personas deciden mantener en privado o, al menos, compartir sólo con las personas que elegimos. Grindr es «la aplicación de red social más grande del mundo para homosexuales, bisexuales, transexuales y personas queer», lo que para muchas personas lo hace especialmente sensible. Es sensible no sólo porque el uso del sitio implica la orientación sexual de uno, sino por las ramificaciones a veces graves de encajar en el grupo demográfico objetivo de Grindr. Por ejemplo, en 2014 se descubrió que la policía egipcia utilizaba Grindr para «atrapar a los homosexuales», lo que resultaba especialmente preocupante en un país que no está precisamente al día en materia de igualdad LGBT. Otra demostración de lo valiosos que son los datos de Grindr se produjo el año pasado, cuando el gobierno estadounidense consideró que la propiedad china del servicio constituía un riesgo para la seguridad nacional. En resumen, los datos de Grindr son muy personales e, inevitablemente, muy sensibles por múltiples razones.

A principios de esta semana recibí un DM en Twitter del investigador de seguridad Wassime BOUIMADAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

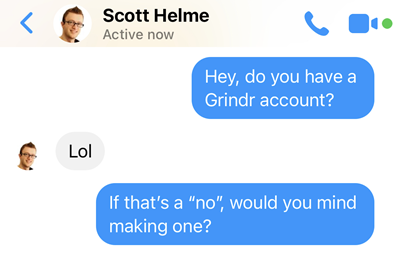

Quería ayuda para revelar lo que creía que era una grave vulnerabilidad de seguridad y, claramente, se estaba topando con un muro. Le pedí detalles técnicos para poder validar la autenticidad de su reclamación y la información llegó debidamente. A primera vista, la cosa pintaba mal: toma de posesión completa de la cuenta con un ataque muy trivial. Pero quería verificar el ataque y hacerlo sin violar la privacidad de nadie, así que pedí ayuda a Scott Helme:

Scott se ha ocupado de muchos problemas de seguridad como éste en el pasado, y además me ayudó con la revelación del Nissan Leaf hace unos años y estuvo encantado de ayudar. Todo lo que necesitaba era que Scott creara una cuenta y me hiciera saber la dirección de correo electrónico que utilizaba, que en este caso era [email protected].

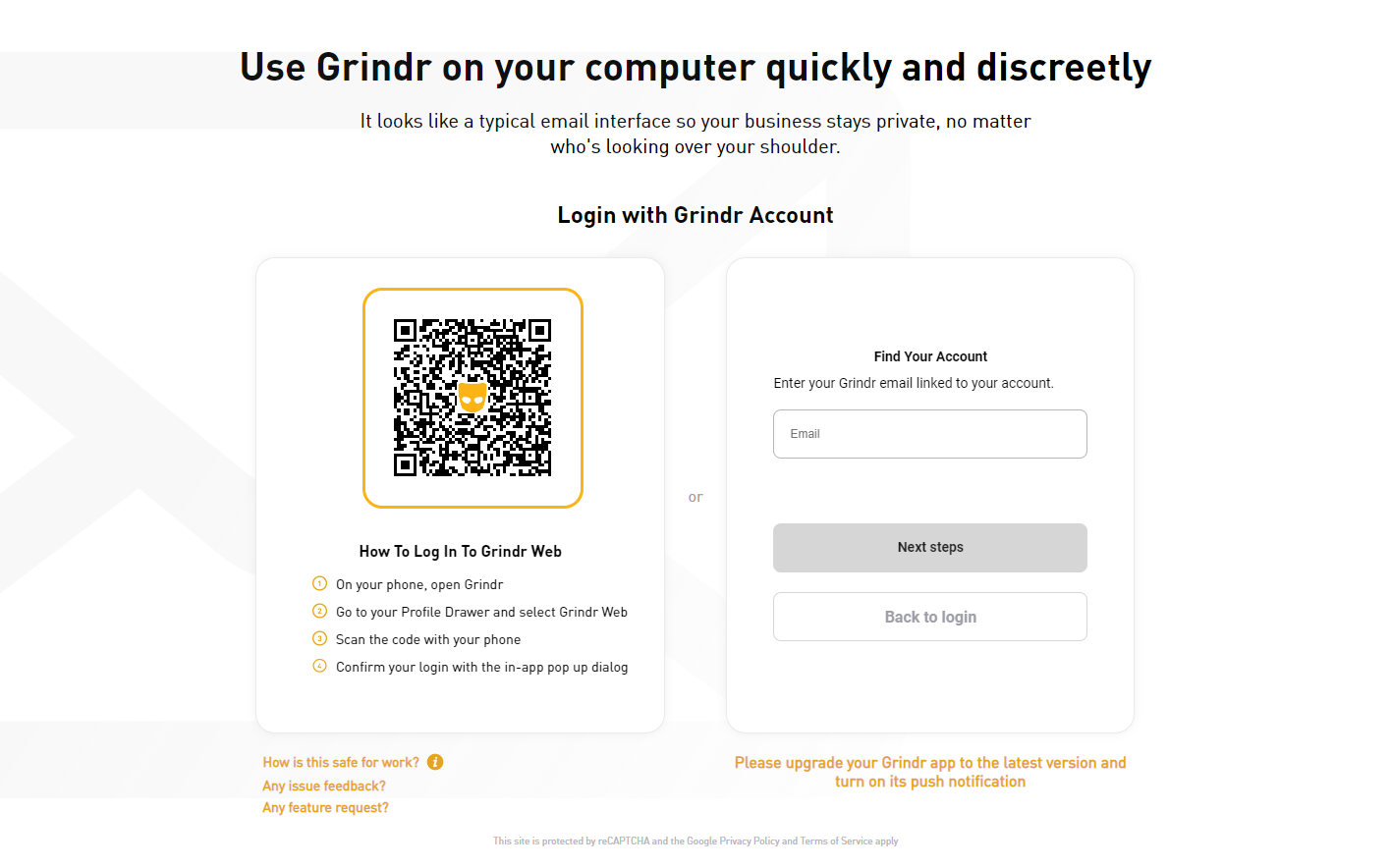

La toma de la cuenta comenzó con la página de restablecimiento de la contraseña de Grindr:

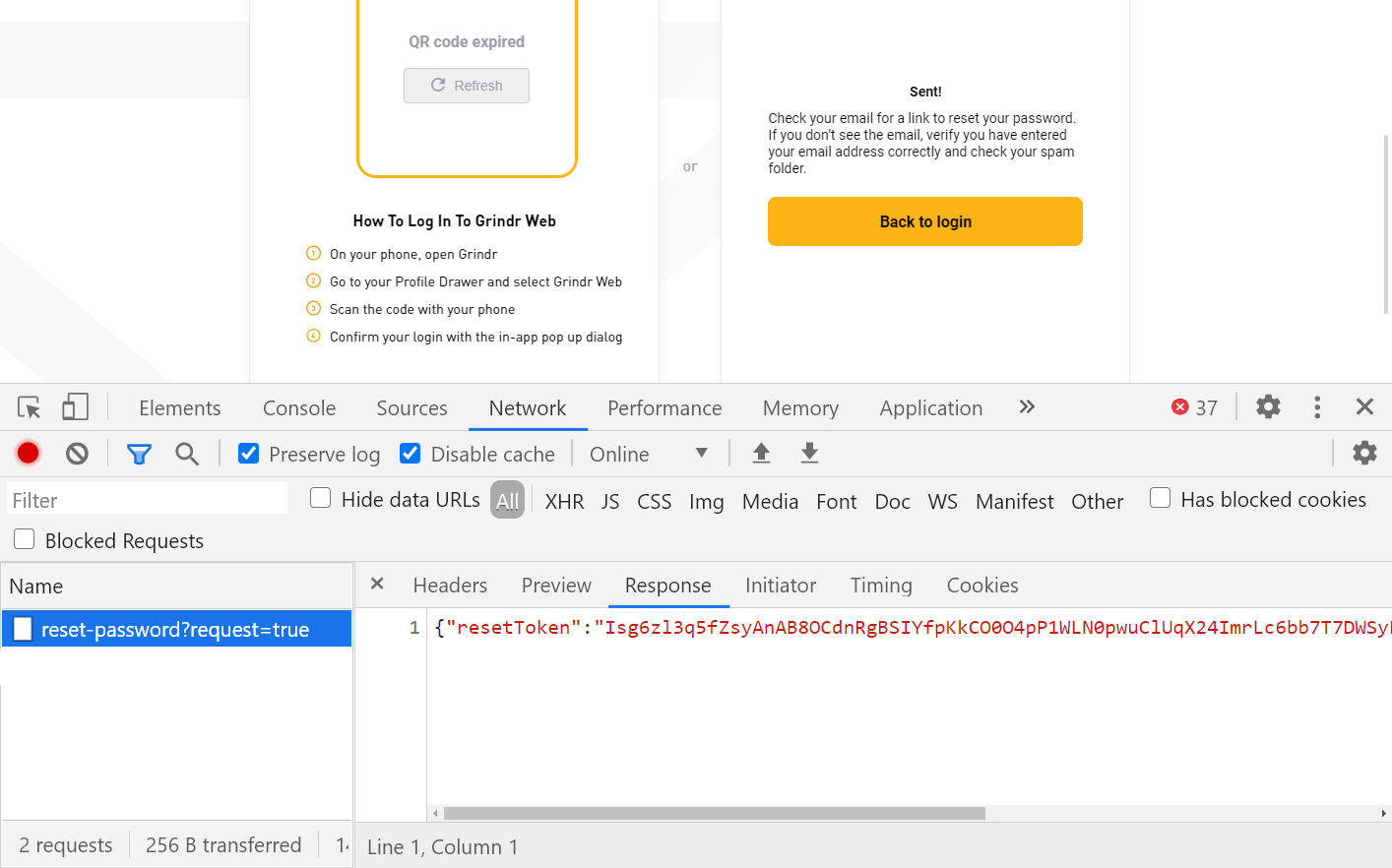

Ingresé la dirección de Scott, resolví una y luego recibí la siguiente respuesta:

He abierto las herramientas de desarrollo porque el token de restablecimiento en la respuesta es clave. De hecho, es la clave y la copié en el portapapeles antes de pegarla en la siguiente URL:

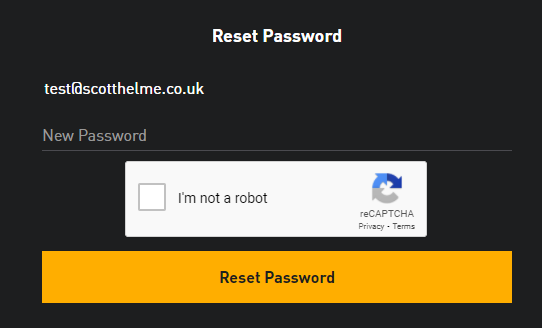

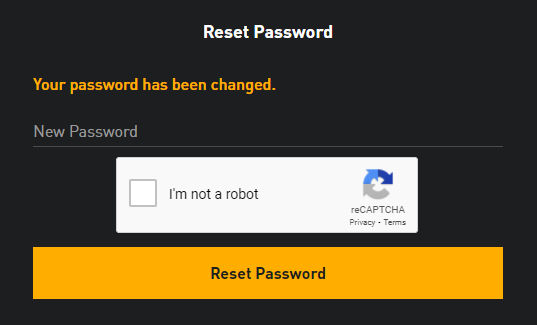

Verás tanto el token como la dirección de correo electrónico de Scott en esa URL. Es fácil para cualquiera establecer este patrón creando su propia cuenta de Grindr y luego realizando un restablecimiento de contraseña y mirando el contenido del correo electrónico que reciben. Al cargar esa URL, se me pidió que estableciera una nueva contraseña y que pasara el :

Y ya está – la contraseña fue cambiada:

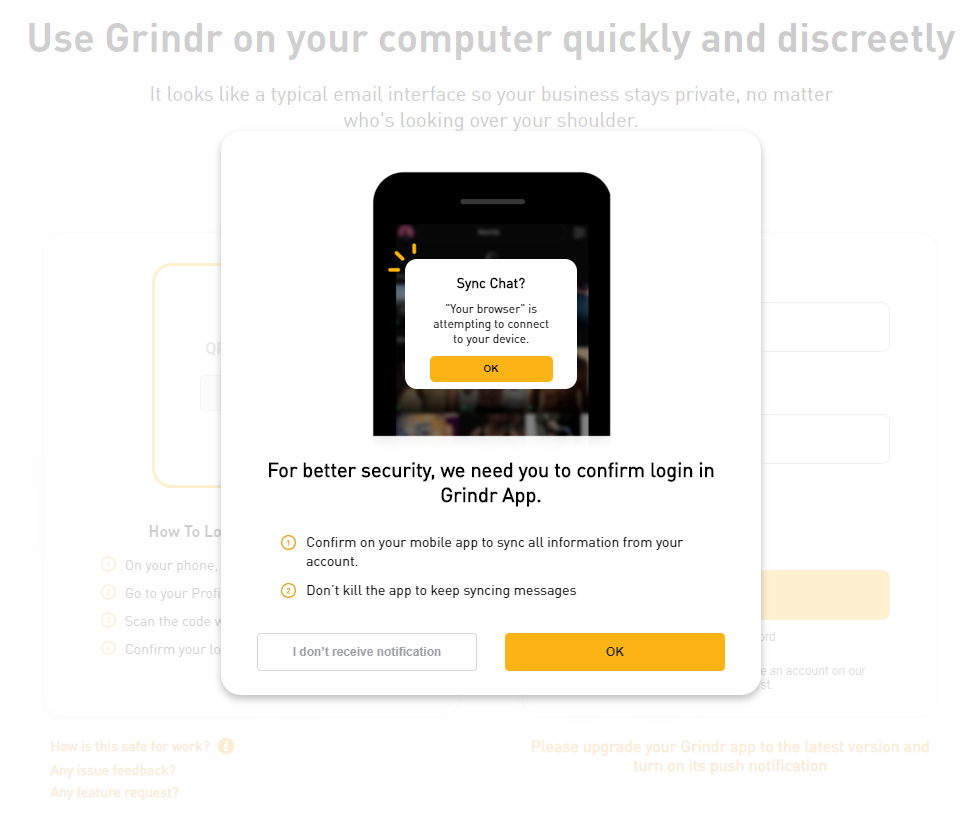

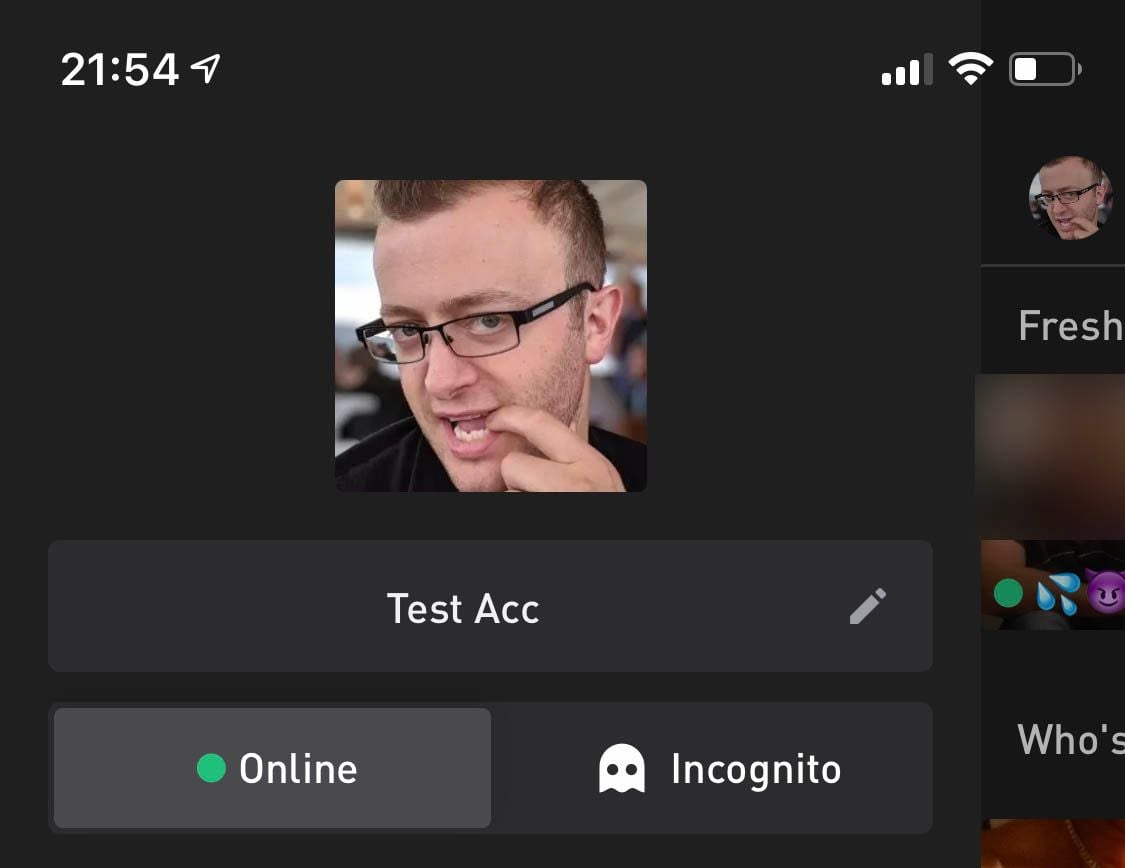

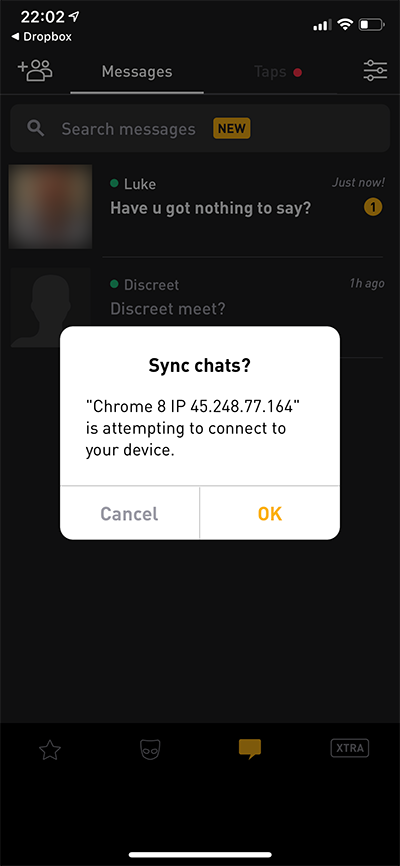

Así que inicié sesión en la cuenta pero inmediatamente se me presentó la siguiente pantalla:

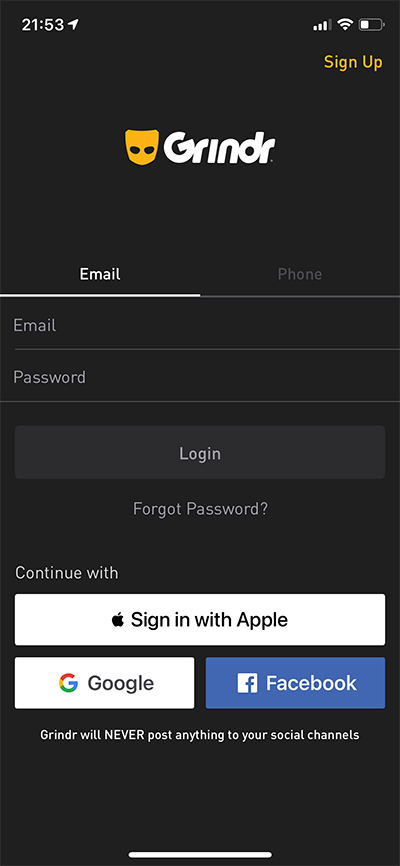

¿Así que necesitas la aplicación? Muy bien, entonces vamos a iniciar la sesión a través de la aplicación:

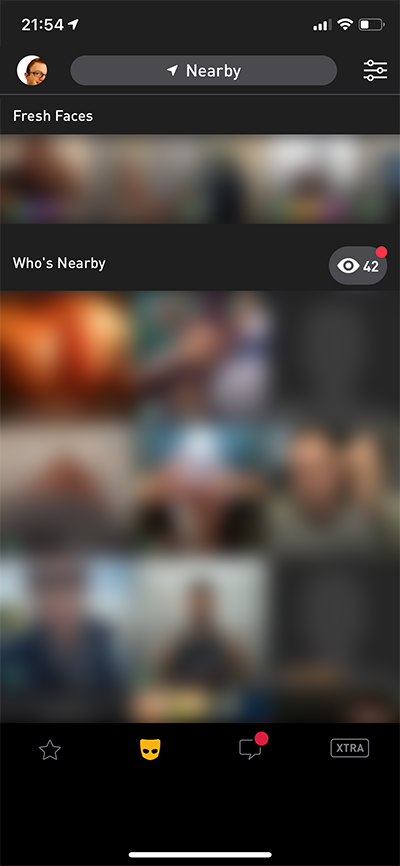

Y… ¡Estoy dentro!

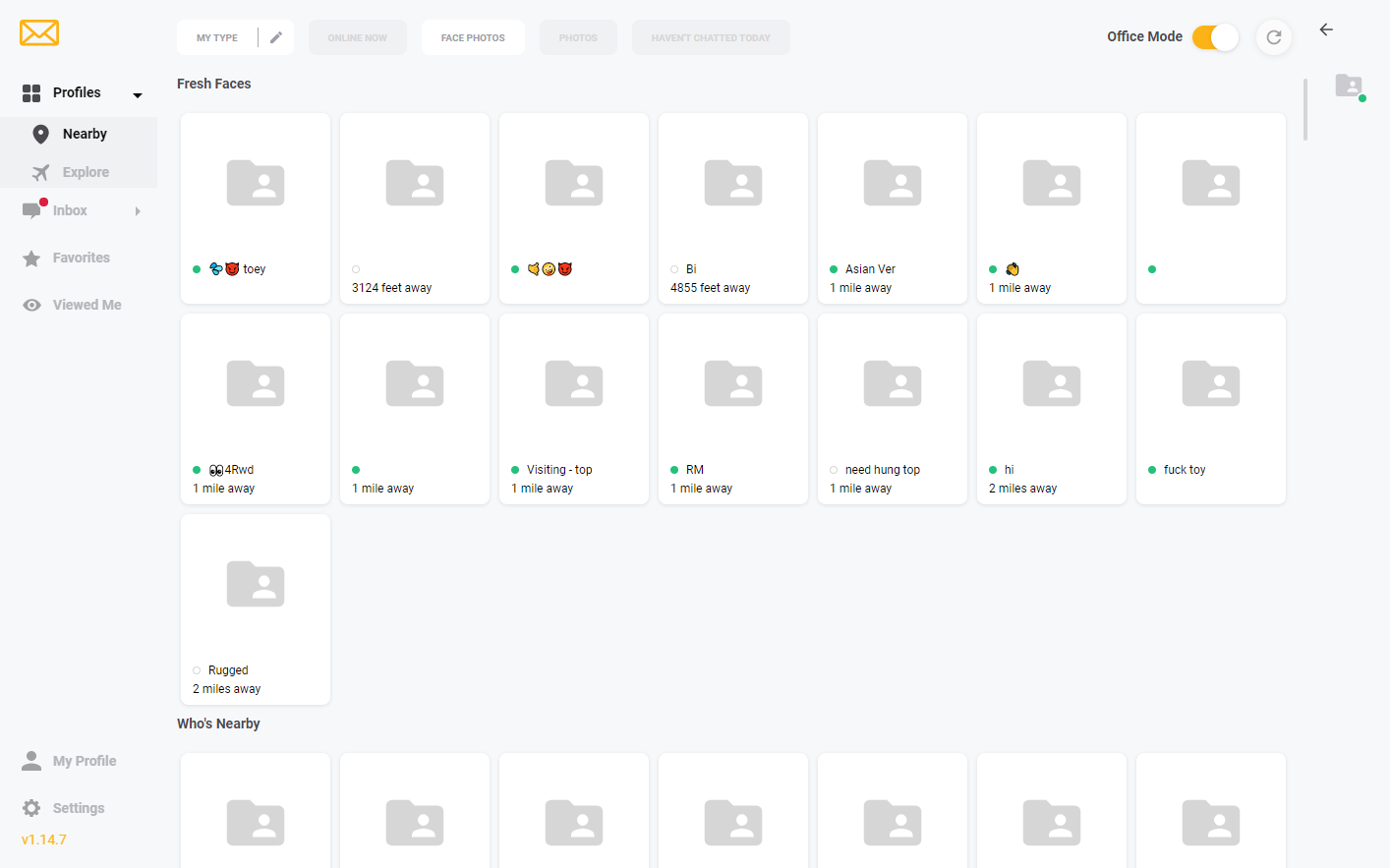

Toma de posesión de la cuenta completa. Lo que significa que tiene acceso a todo lo que el titular de la cuenta original de Grindr tenía acceso, por ejemplo, a su foto de perfil (que inmediatamente cambié por una más apropiada):

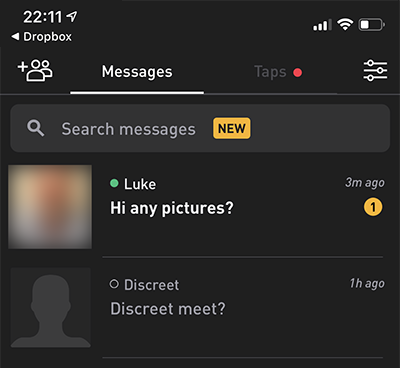

Alrededor de este tiempo, Scott comenzó a recibir mensajes privados, tanto una solicitud para reunirse personalmente como una solicitud de fotos:

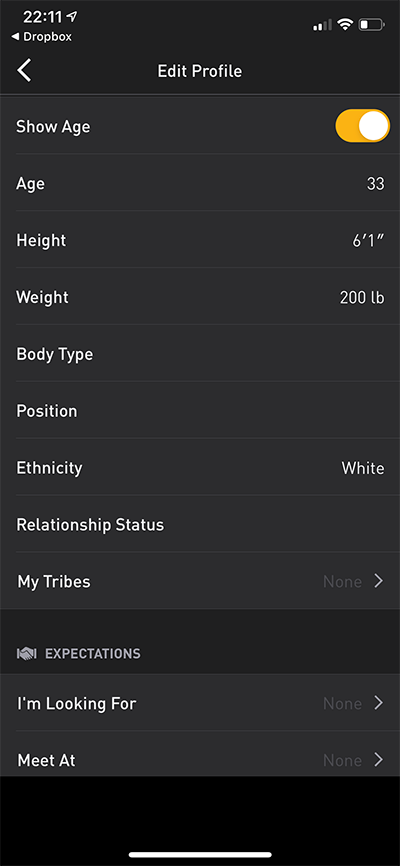

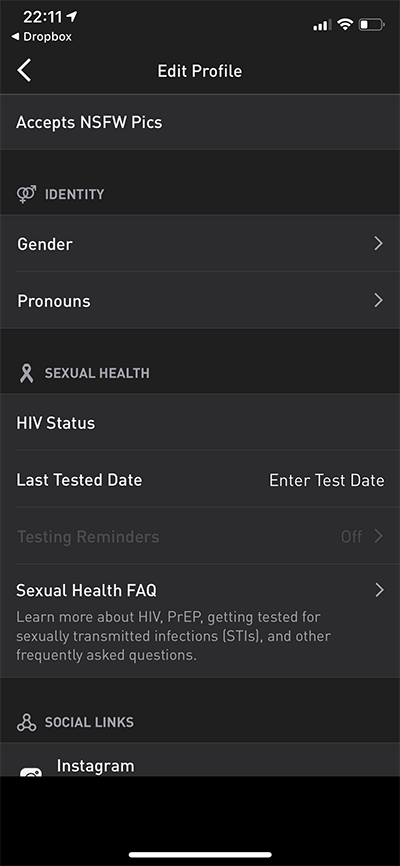

La conversación con Luke se fue a pique muy rápidamente y no puedo reproducirla aquí, pero la idea de que ese diálogo (y si las hubiera enviado, sus fotos) haya sido accedido por terceros desconocidos es extremadamente preocupante. Considera también el alcance de la información personal que Grindr recopila y, al igual que con los mensajes de Scott, cualquier campo completado aquí estaría inmediatamente a la vista de cualquiera que accediera a su cuenta simplemente conociendo su dirección de correo electrónico:

Hace un par de años fue noticia cuando se descubrió que Grindr enviaba el estado del VIH a terceros y, dada la sensibilidad de estos datos, con razón. Esto, junto con muchos de los otros campos anteriores, es lo que hace que sea tan sensacional el hecho de que los datos fueran tan trivialmente accesibles por cualquiera que pudiera explotar este simple fallo.

¿Y en cuanto a la página web en la que no podía iniciar sesión sin ser diferido de nuevo a la aplicación móvil? Ahora que había entrado en la aplicación con la nueva contraseña de Scott, los siguientes intentos simplemente me permitieron autorizar la solicitud de inicio de sesión yo mismo:

Y eso es todo – estoy en el sitio web también:

Esta es una de las técnicas de toma de posesión de cuentas más básicas que he visto. No puedo entender por qué el token de restablecimiento -que debería ser una clave secreta- se devuelve en el cuerpo de respuesta de una solicitud emitida de forma anónima. La facilidad de explotación es increíblemente baja y el impacto es obviamente significativo, así que claramente esto es algo que debe tomarse en serio…

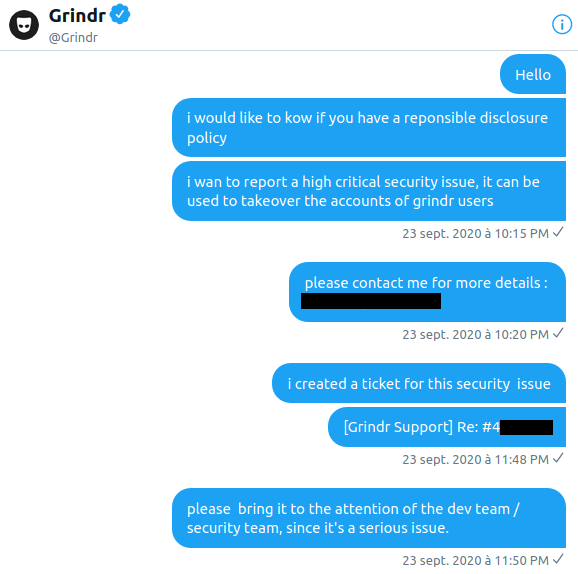

Excepto que no lo fue. La persona que reenvió esta vulnerabilidad también compartió su historial de chat con el soporte de Grindr. Después de algunas idas y venidas, proporcionó detalles completos suficientes para verificar fácilmente el planteamiento de la toma de cuenta el 24 de septiembre. El representante de soporte de Grindr declaró que lo había «escalado a nuestros desarrolladores» e inmediatamente marcó el ticket como «resuelto». Mi contacto hizo un seguimiento al día siguiente y pidió una actualización de la situación y obtuvo… grillos. Al día siguiente, intentó ponerse en contacto con las direcciones de correo electrónico de ayuda/soporte y, tras 5 días de espera y sin recibir respuesta, se puso en contacto conmigo. También compartió una captura de pantalla de su intento de llegar a Grindr a través de Twitter DM que, al igual que los otros intentos de informar de la vulnerabilidad, cayó en oídos sordos.

Así que traté de encontrar un contacto de seguridad en Grindr yo mismo:

¿Alguien tiene una seguridad en @Grindr que me puede conectar?

– Troy Hunt (@troyhunt) 1 de octubre de 2020

Soy consciente de que enviar un tuit así provoca todo tipo de respuestas que inevitablemente le siguieron e implica que algo cibernético está mal con Grindr. Sólo tuiteo públicamente cuando fracasan los intentos razonables de contactar en privado y, basándome en el párrafo anterior, esos intentos fueron más que razonables. Un amigo me envió un DM en Twitter y sugirió lo siguiente:

No estoy seguro de que el tweet de Grindr fuera necesario, dado que sus DMs están abiertos y te contactaron bastante pronto después

Esto es por lo que no les envié un DM:

Esa ruta se intentó y fracasó y sugiero que la única razón por la que su cuenta de Twitter me contestó públicamente fue porque mi tweet despertó mucho interés.

Después de que mi tweet salió. Varias personas se pusieron en contacto conmigo inmediatamente y me proporcionaron la información de contacto de su equipo de seguridad. Reenvié el informe original y una hora y media después del tweet, el recurso vulnerable estaba fuera de línea. Poco después, volvió a funcionar con una solución. Para ser justos con Grindr, a pesar de su clasificación de los informes de seguridad que necesitan trabajo, su respuesta después de que logré ponerme en contacto con las personas adecuadas fue ejemplar. Así es como respondieron cuando se les acercó el periodista de infoseguridad Zack Whittaker:

Estamos agradecidos al investigador que identificó una vulnerabilidad. El problema reportado ha sido corregido. Afortunadamente, creemos que hemos solucionado el problema antes de que fuera explotado por cualquier parte maliciosa. Como parte de nuestro compromiso de mejorar la seguridad de nuestro servicio, nos hemos asociado con una empresa líder en seguridad para simplificar y mejorar la capacidad de los investigadores de seguridad para informar de problemas como éste. Además, pronto anunciaremos un nuevo programa de recompensas por errores para proporcionar incentivos adicionales a los investigadores para que nos ayuden a mantener nuestro servicio seguro en el futuro.

En general, este fue un mal error con un buen resultado: Grindr lo hizo bien una vez que me puse en contacto con ellos, creo que están haciendo algunos cambios positivos en torno a la gestión de los informes de seguridad y, por supuesto, el error se ha solucionado. Ah, y Scott hizo nuevos amigos 😊

Seguridad

Leave a Reply