Hacking Grindr Accounts with Copy and Paste

Sexualitet, forhold og online dating er alle ret personlige ting. Det er aspekter af vores liv, som mange mennesker vælger at holde privat eller i det mindste kun at dele med personer efter eget valg. Grindr er “Verdens største sociale netværksapp for homoseksuelle, bi-, trans- og queerpersoner”, hvilket for mange mennesker gør det særligt følsomt. Det er ikke kun følsomt, fordi man ved at bruge sitet antyder ens seksuelle orientering, men også på grund af de til tider alvorlige konsekvenser, der kan være forbundet med at passe ind i Grindrs målgruppe. I 2014 blev det f.eks. konstateret, at Egyptens politi i 2014 brugte Grindr til at “fange homoseksuelle”, hvilket var særligt bekymrende i et land, der ikke ligefrem er på forkant med LGBT-ligestilling. En anden demonstration af, hvor værdifulde Grindr-data er, kom sidste år, da den amerikanske regering vurderede, at kinesisk ejerskab af tjenesten udgjorde en national sikkerhedsrisiko. Kort sagt er Grindr-data meget personlige og uundgåeligt meget følsomme af flere grunde.

Tidligere i denne uge modtog jeg en Twitter DM fra sikkerhedsforsker Wassime BOUIMADAGAGHENE:

I contact you because i reported a serious security issue to one of the biggest dating applications for gays (Grindr) but the vendor keep ignoring me !I sent them all the technical details but no way. The vulnerability allow an attacker to hijack any account.

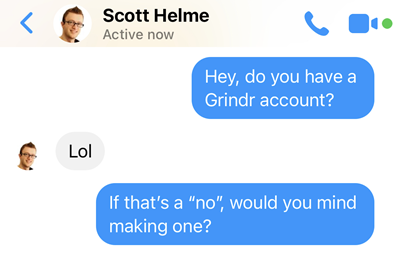

Han ønskede hjælp til at afsløre, hvad han mente var en alvorlig sikkerhedsbrist, og han stødte tydeligvis på en mur. Jeg bad om tekniske detaljer, så jeg kunne validere ægtheden af hans påstand, og oplysningerne ankom behørigt. På overfladen så det slemt ud: fuldstændig overtagelse af en konto med et meget trivielt angreb. Men jeg ville gerne verificere angrebet og gøre det uden at krænke nogens privatliv, så jeg bad Scott Helme om hjælp:

Scott har tidligere beskæftiget sig med masser af sikkerhedsproblemer som dette, og han hjalp mig også med afsløringen af Nissan Leaf for et par år siden og var glad for at hjælpe. Alt, hvad jeg havde brug for, var, at Scott oprettede en konto og lod mig vide, hvilken e-mailadresse han brugte, som i dette tilfælde var [email protected].

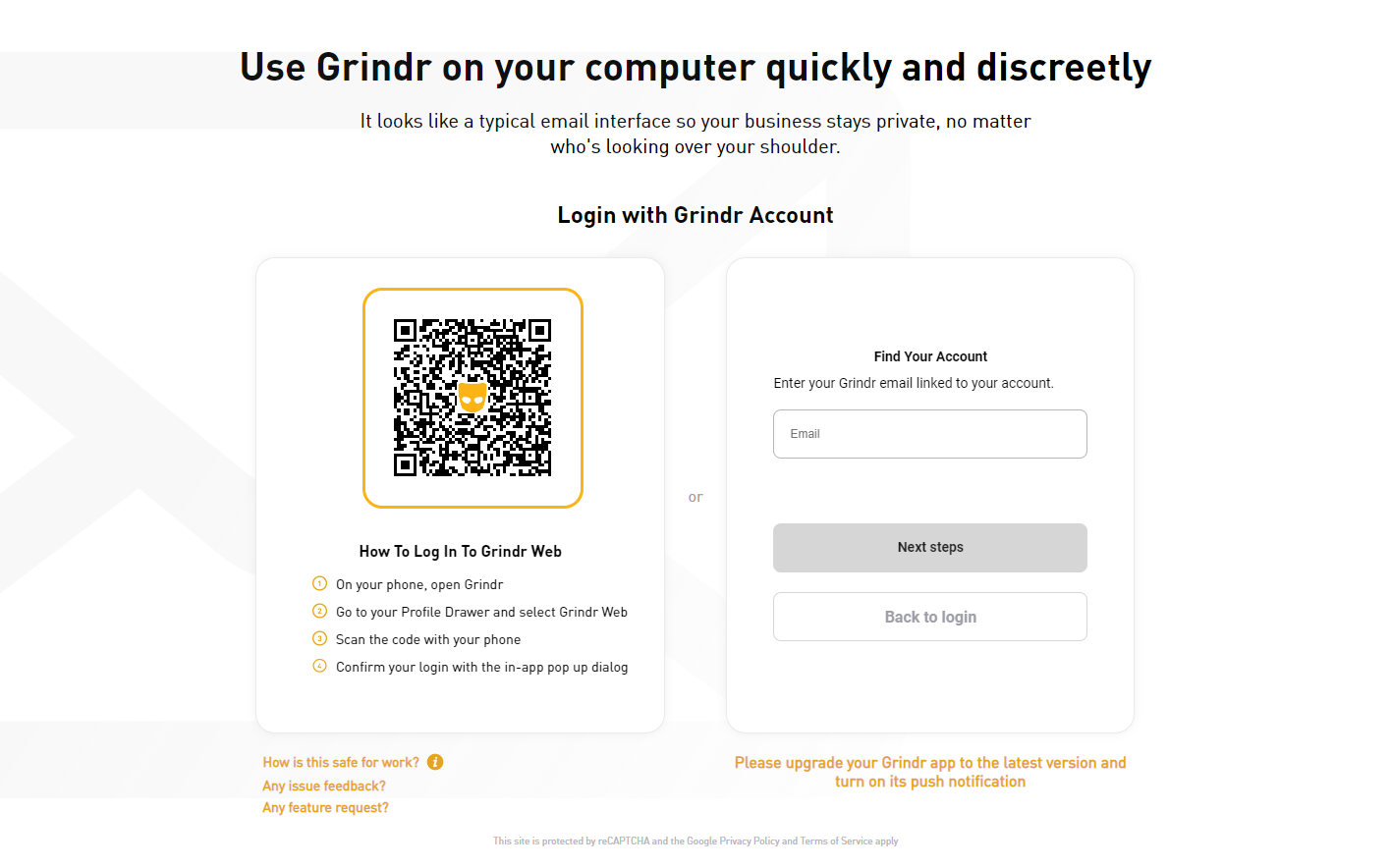

Konto-overtagelsen begyndte med Grindrs side til nulstilling af adgangskode:

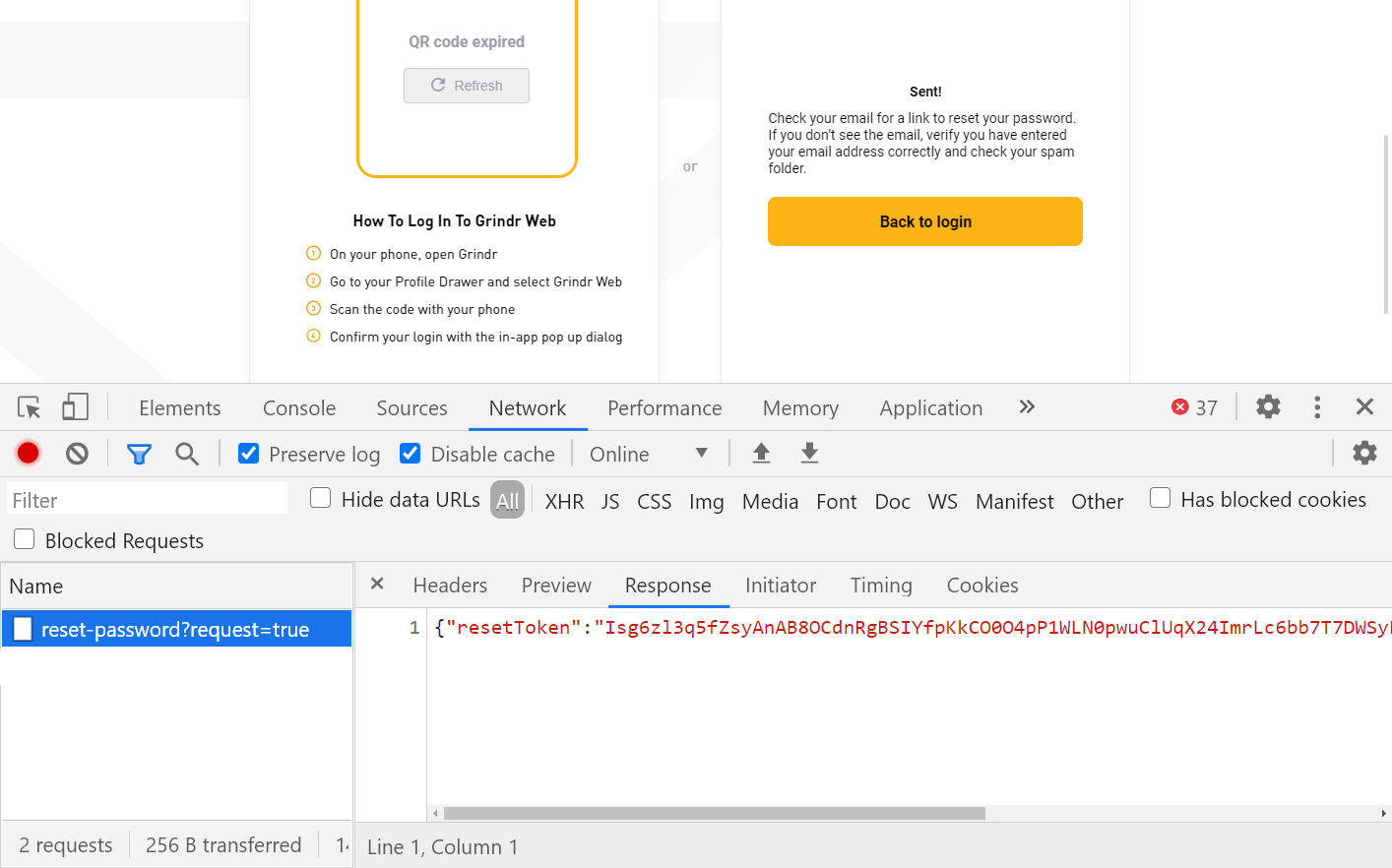

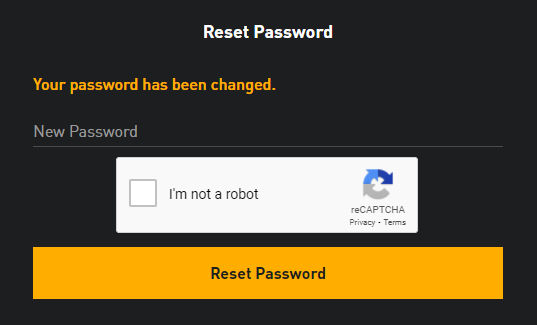

Jeg indtastede Scotts adresse, løste en og fik derefter følgende svar:

Jeg har poppet dev tools op, fordi reset-tokenet i svaret er nøglen. Faktisk er det nøglen, og jeg kopierede den til udklipsholderen, før jeg indsatte den i følgende URL:

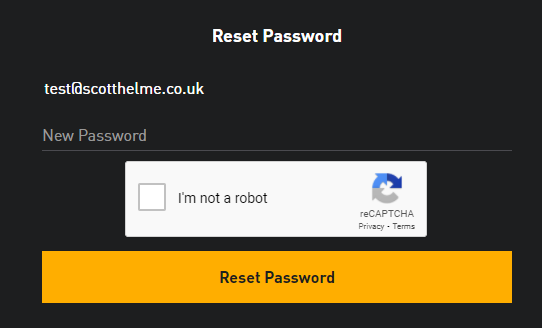

Du kan se både tokenet og Scotts e-mail-adresse i denne URL. Det er nemt for enhver at etablere dette mønster ved at oprette deres egen Grindr-konto og derefter udføre en nulstilling af adgangskoden og se på indholdet af den e-mail, de modtager. Da jeg indlæste denne URL, blev jeg bedt om at indstille en ny adgangskode og videregive :

Og det var det – adgangskoden blev ændret:

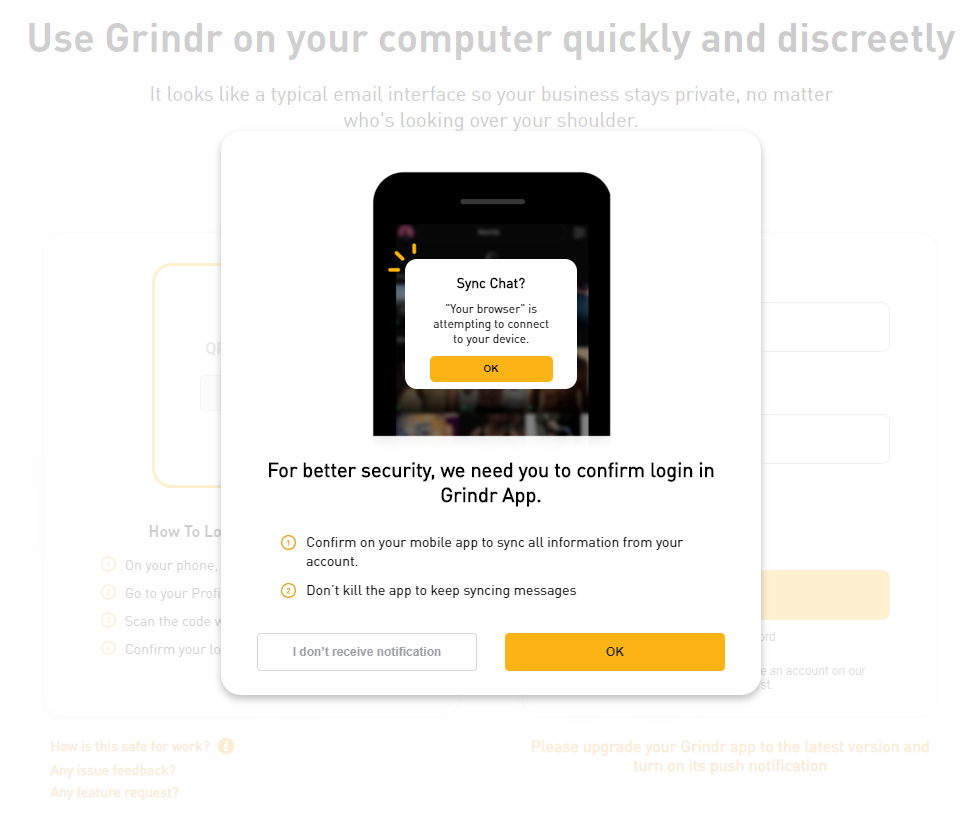

Så jeg loggede ind på kontoen, men blev straks præsenteret for følgende skærm:

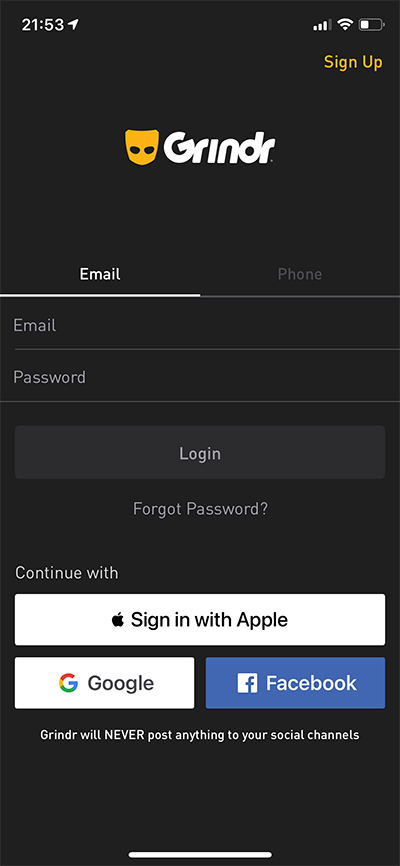

Huh, så du har brug for appen? Okay, så lad os bare logge ind via appen:

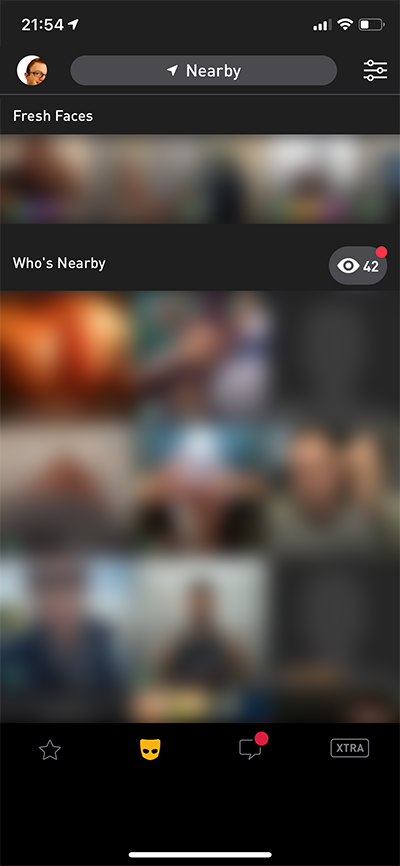

Og… Jeg er med!

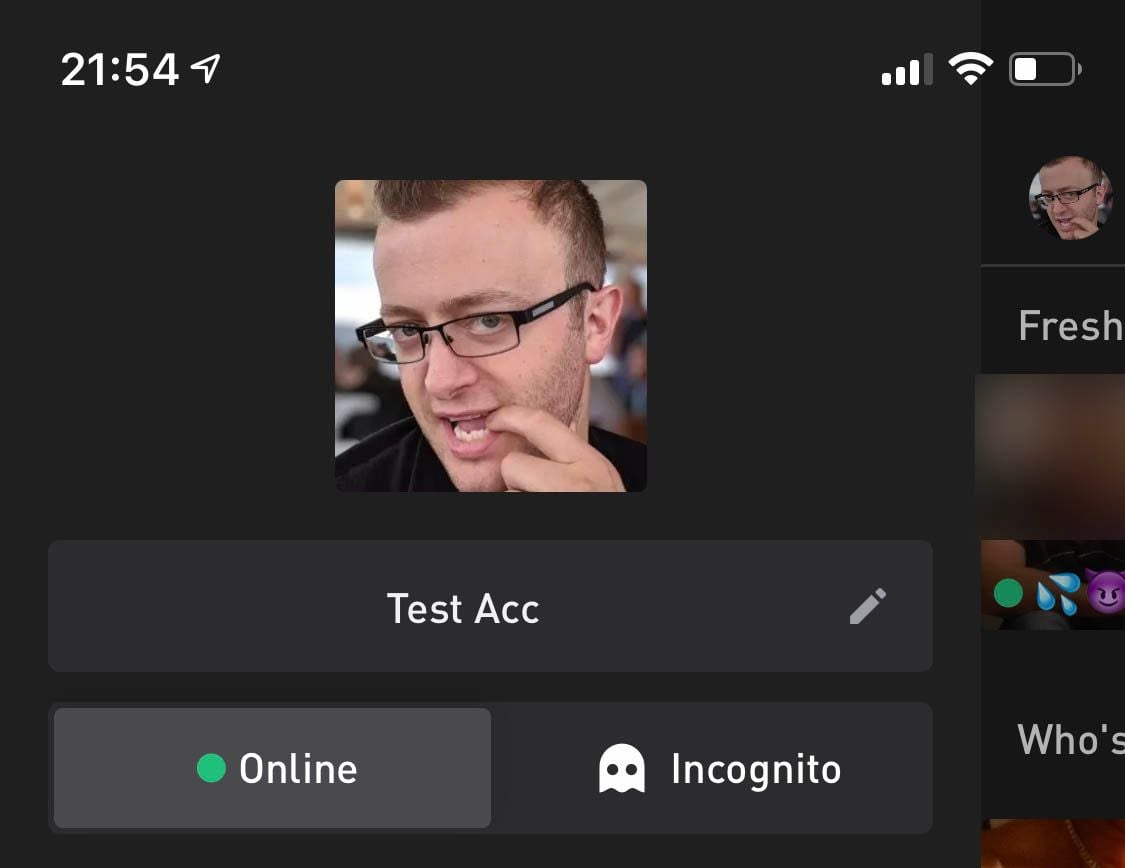

Fuldstændig overtagelse af konto. Det betyder, at jeg har adgang til alt det, som den oprindelige Grindr-kontoindehaver havde adgang til, for eksempel deres profilbillede (som jeg straks ændrede til et mere passende billede):

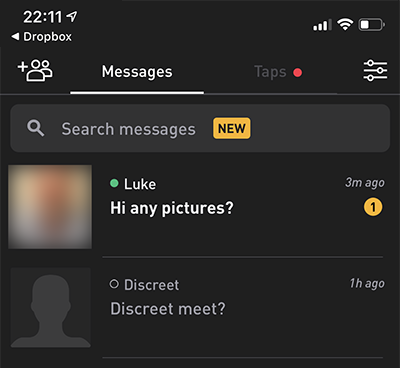

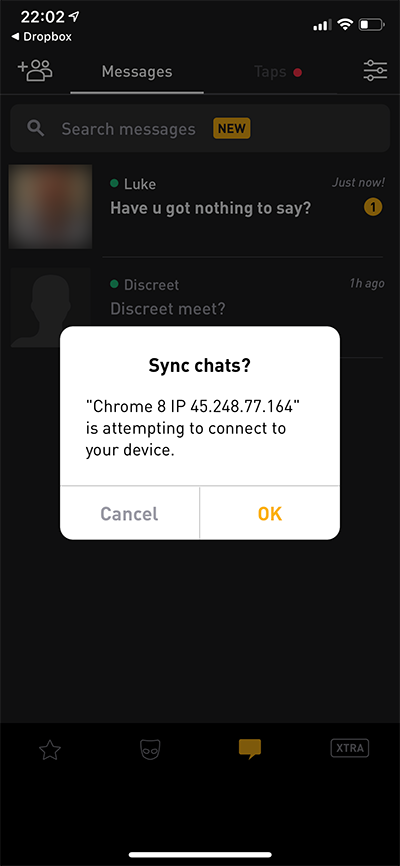

Omkring dette tidspunkt begyndte Scott at modtage private beskeder, både en anmodning om at mødes personligt og en anmodning om billeder:

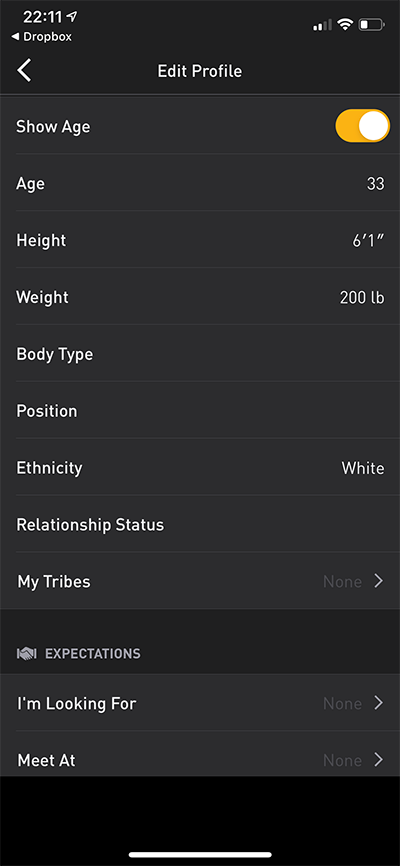

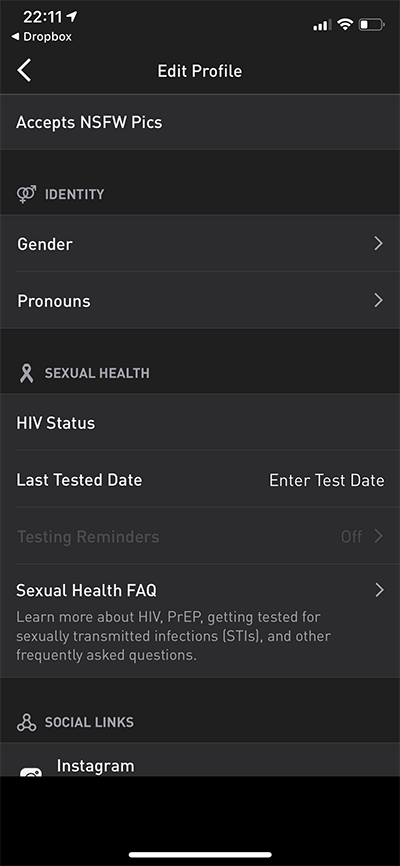

Samtalen med Luke gik ret hurtigt ned ad bakke, og jeg kan ikke gengive den her, men tanken om, at denne dialog (og hvis han havde sendt dem, hans billeder) kunne være tilgængelige for ukendte tredjeparter, er yderst bekymrende. Tænk også på omfanget af de personlige oplysninger, som Grindr indsamler, og ligesom med Scotts beskeder ville alle udfyldte felter her straks kunne ses af enhver, der fik adgang til hans konto, blot ved at kende hans e-mailadresse:

For et par år siden skabte det overskrifter, da Grindr viste sig at sende HIV-status videre til tredjeparter, og i betragtning af disse datas følsomhed med rette. Dette, sammen med mange af de andre felter ovenfor, er det, der gør det så sensationelt, at dataene var så trivielt tilgængelige for enhver, der kunne udnytte denne simple fejl.

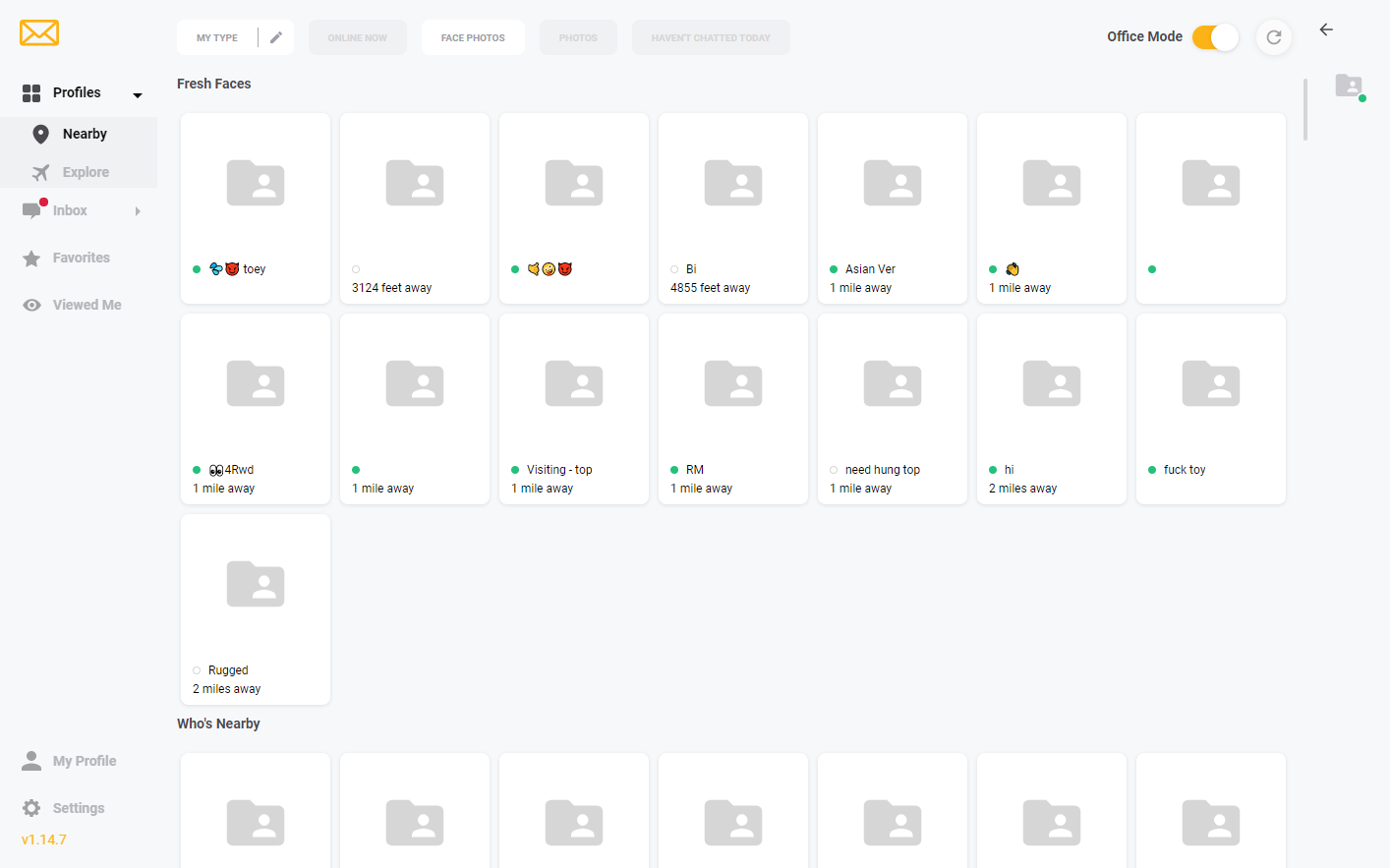

Og hvad angår det websted, jeg ikke kunne logge ind på uden at blive sendt tilbage til mobilappen? Nu, hvor jeg havde logget ind i appen med Scotts nye adgangskode, gav de efterfølgende forsøg mig blot mulighed for selv at godkende loginanmodningen:

Og det var det – jeg er også inde på webstedet:

Dette er en af de mest grundlæggende kontoovertagelsesteknikker, jeg har set. Jeg kan ikke forstå, hvorfor reset-tokenet – som burde være en hemmelig nøgle – returneres i svarteksten af en anonymt udstedt anmodning. Det er utroligt nemt at udnytte det, og virkningen er tydeligvis betydelig, så det er klart, at dette er noget, der skal tages alvorligt…

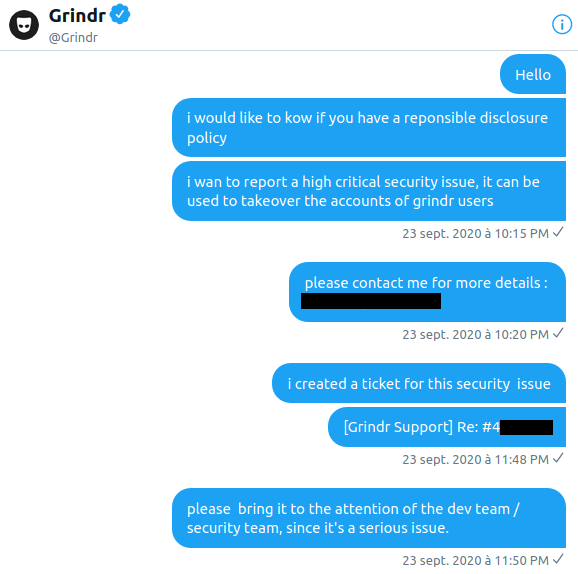

Men det var det ikke. Den person, der videresendte denne sårbarhed, delte også sin chat-historik med Grindr-support. Efter lidt frem og tilbage gav han alle detaljer, der var tilstrækkelige til let at verificere kontoovertagelsesmetoden den 24. september. Grindr-supportmedarbejderen oplyste, at han havde “eskaleret det til vores udviklere” og markerede straks billetten som “løst”. Min kontaktperson fulgte op næste dag og bad om en statusopdatering og fik… crickets. Den følgende dag forsøgte han også at kontakte e-mailadresserne for hjælp/support, og efter 5 dages ventetid uden at få svar kontaktede han mig. Han delte også et screenshot af sit forsøg på at nå Grindr via Twitter DM, der ligesom de andre forsøg på at rapportere sårbarheden faldt for døve ører.

Så jeg forsøgte selv at finde en sikkerhedskontakt hos Grindr:

Er der nogen, der har en sikkerhed hos @Grindr, de kan sætte mig i forbindelse med?

– Troy Hunt (@troyhunt) October 1, 2020

Jeg er bevidst om, at det at sende et tweet som dette fremkalder alle de slags svar, der uundgåeligt fulgte efter det og antyder, at noget cyber er galt med Grindr. Jeg tweeter kun offentligt, når rimelige forsøg på at skabe kontakt privat mislykkes, og på baggrund af det foregående afsnit var disse forsøg mere end rimelige. En ven DM’ede mig faktisk på Twitter og foreslog følgende:

Ikke sikker på, at Grindr-tweetet var nødvendigt, da deres DM’er er åbne, og de nåede ud til dig ret hurtigt efter

Det er derfor, jeg ikke DM’ede dem:

Denne rute blev forsøgt og mislykkedes, og jeg foreslår, at den eneste grund til, at deres Twitter-konto svarede mig offentligt, var, fordi mit tweet vakte stor interesse.

Efter mit tweet blev udsendt. Jeg havde flere personer, der straks nåede ud og gav mig kontaktoplysninger til deres sikkerhedsteam. Jeg videresendte den oprindelige rapport, og inden for ca. halvanden time efter tweetet var den sårbare ressource offline. Kort tid efter kom den op igen med en rettelse. For at være fair over for Grindr skal det nævnes, at deres reaktion, efter at det lykkedes mig at komme i kontakt med de rette personer, var eksemplarisk på trods af deres triagering af sikkerhedsrapporter, der havde brug for arbejde. Her er, hvordan de reagerede, da de blev kontaktet af infosec-journalist Zack Whittaker:

Vi er taknemmelige for den forsker, der identificerede en sårbarhed. Det rapporterede problem er blevet rettet. Heldigvis mener vi, at vi har rettet problemet, før det blev udnyttet af ondsindede parter. Som en del af vores forpligtelse til at forbedre sikkerheden i vores tjeneste, samarbejder vi med et førende sikkerhedsfirma for at forenkle og forbedre muligheden for sikkerhedsforskere til at rapportere problemer som disse. Desuden vil vi snart annoncere et nyt bug bounty-program for at give forskere yderligere incitamenter til at hjælpe os med at holde vores tjeneste sikker fremover.

Alt i alt var dette en dårlig fejl med et godt resultat: Grindr gjorde det godt, da jeg kom i kontakt med dem, jeg tror, at de foretager nogle positive ændringer omkring håndtering af sikkerhedsrapporter, og selvfølgelig er fejlen blevet rettet. Åh – og Scott fik nogle nye venner 😊

Sikkerhed

Leave a Reply